WannaCry ir nopietna kripto-ļaunprātīga programmatūra, kas interneta kopienā nonāca piektdien, 2017. gada 12. maijā. Sākotnēji tas tika saukts par Wana Decrypt0r iekšējā nosaukuma dēļ, kas tika sniegts bloķēšanas ekrānā. Taču drīz vien drošības eksperti noskaidroja, ka tam ir vairāk variantu, t.sk Wana Decrypt0r, WannaCryptor, WannaCrypt, Wcry vai WNCRY, un ir sagaidāms, ka atšķirības turpinās parādīties.

Pirmā WannaCry versija Wana Decrypt0r 2.0 tika atklāta 2017. gada 12. maijā pēc tam, kad Anglijā iekļuva Spānijas Telefonica, Portugal Telecom un NHS slimnīcās.[1] Tomēr izpirkuma programmatūra neaprobežojās tikai ar organizācijām un uzbruka mājas datoriem, kas darbojas vecāki Windows versijas, kurās trūkst Microsoft ielāpu, kas indeksēti kā MS17-010, CVE-2017-0146 un CVE-2017-0147.[2] Dažu dienu laikā šai ļaunprātīgajai programmatūrai izdevās inficēt vairāk nekā 230 000 datoru, kas atrodas 150 valstis, un šie skaitļi liek WannaCry pielīdzināties bēdīgi slavenākajām izspiedējvīrusu infekcijām patīk Locky vai Cerber.

WannaCryptor iekļūst sistēmā, izmantojot EternalBlue ievainojamību, kas tika atklāta operētājsistēmu Windows Vista, 7, 8, 10 un Windows Server versijās. Šī konkrētā ievainojamība ir izlabota ar drošības atjauninājumiem MS17-010, CVE-2017-0146 un CVE-2017-0147, taču daudzi datori izlaida atjauninājumu un atstāja ievainojamību atvērtu.

Diemžēl, ja WannaCry ransomware šifrē datus (izmanto AES un RSA algoritmus), nav iespēju bez maksas atšifrēt failus. Cilvēki var samaksāt izpirkuma maksu par hakeriem, atgūt datus, izmantojot dublējumus, vai aizmirst par šiem failiem.[3]

Atjauninājums 2018

Šis vīruss tika uzskatīts par senu draudu, kas ir bijis salīdzinoši kluss, bet 2018. gada trešajā ceturksnī tika izlaistas ziņas par WannaCry nesenajām aktivitātēm un infekcijām visā pasaulē. Šis kriptovīruss jau ir skāris vairāk ierīču kopš pašreizējiem incidentiem, kas sākās 2018. gada jūlijā.

Tiek ziņots, ka kopējais bloķēto WannaCry iesniegumu skaits 2018. gada trešajā ceturksnī ir 947 027 517, un darbība ir atklāta vismaz 203 valstīs. Darbība norāda, ka šis kriptovīruss nav miris un briesmas ir reālas. It īpaši, ja izspiedējvīrusu uzbrukumi arvien vairāk ietekmē lielos uzņēmumus un pakalpojumus.[4]

WannaCry ir arī atšifrētāji, ko šo uzbrukumu gada laikā izstrādājuši dažādi pētnieki. GitHub izlaida atšifrēšanas rīkus dažādām versijām, un tie varētu darboties jauniem un aktīviem draudu variantiem.

WannaCry panākumi deva iespēju kopēt taktiku

Diemžēl milzīgie WannaCry “panākumi” mudināja izspiedējvīrusu izstrādātājus izveidot un izlaist ļaunprātīgas programmatūras kopijas. Rakstīšanas brīdī drošības eksperti reģistrēja astoņas WannaCry kopijas, no kurām dažas atrodas izstrādes fāzē, bet citas jau ir izlaistas. Tāpēc esiet ļoti uzmanīgs un rūpīgi aizsargājiet datoru. Šīs ir Wana Decrypt0r kopijas:

Nr 1. DarkoderCrypt0r

DarkoderCrypt0r šifrē failus, kas atrodas uz datora darbvirsmas, izmanto bloķēšanas ekrānu, kas ir līdzīgs WannaCryptor izpirkuma programmatūrai, kas nepieciešama izpirkuma maksai, un veic visas citas darbības, kas raksturīgas priekšgājējam. Izpildāmā faila nosaukums ir @[aizsargāts ar e-pastu] Visi šifrētie dati iegūst .DARKCRY faila paplašinājumu, un datora lietotājs tiek mudināts samaksāt 300 ASV dolāru izpirkuma maksu. Pašlaik tas izmanto HiddenTear kodu, kas nozīmē, ka šifrētos failus var viegli atšifrēt.

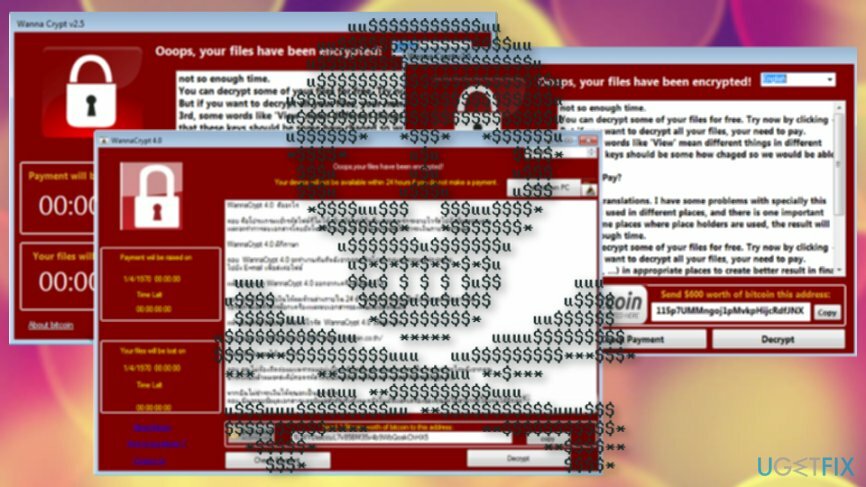

Nr 2. WannaCrypt v2.5

WannaCrypt v2.5 ransomware pašlaik ir izstrādes fāzē. Ja tas inficē datoru, tas nebloķē failus, izņemot to, ka tas parāda bloķēšanas ekrānu un pieprasa samaksāt 600 ASV dolāru izpirkuma maksu. Tas vēl nav bīstams, bet var nobiedēt cilvēkus līdz nāvei.

Nr 3. WannaCrypt 4.0

WannaCrypt 4.0 ir vēl viena WannaCry vīrusa kopija, kuru vēl var klasificēt kā ļaunprātīgu. Tas izplatās tāpat kā jebkurš cits izspiedējvīruss, izņemot to, ka tas nešifrē failus. Izpirkuma piezīme, bloķēšanas ekrāns un cita informācija tiek sniegta taizemiešu valodā, kas nozīmē, ka tās mērķauditorija būs Taizemes lietotāji.

Nr 4. Aron WanaCrypt0r 2.0 Generator v1.0

Aron WanaCrypt0r 2.0 Generator v1.0 tiek dēvēts par pielāgojamu WannaCry Ransomware ģeneratoru. Tas ļauj cilvēkiem atlasīt tekstu, krāsas, attēlus, fontu un citus WannaCry bloķēšanas ekrāna iestatījumus. Tiek spekulēts, ka hakeri izmanto arī Wana Decrypt0r izpildāmo failu un izplata to, lai ģenerētu izpirkuma maksu. Par laimi, šis “pakalpojums” vēl nav pieejams. Cilvēki var ģenerēt tikai pielāgotu WannaCry bloķēšanas ekrānu, taču izspiedējvīrusa izpildāmā programma netiek izplatīta.

Nr.5. Wana Decrypt0r 2.0

Wana Decrypt0r 2.0 izpildāmais fails ir MS17-010.exe. Bloķēšanas ekrāns un izpirkuma piezīme ir līdzīga WannaCry. Ir pieejama vīrusa versija Indonēzijā.

Nr 6. @kee

@kee ransomware šifrē personiskos failus un nodrošina izpirkuma piezīmi sadaļā “Sveiki!” Kolēģis @kee User!.txt“ failu.

Nr.7. WannaDecryptOr 2.0

WannaDecryptOr 2.0 vēl nav pilnībā izstrādāts. Tas spēj inficēt datorus, bet nevar šifrēt failus. Turklāt tas ir bloķēšanas ekrāns, un izpirkuma piezīme nesniedz informāciju par vīrusu un norādījumus, kā samaksāt izpirkuma maksu. Tomēr ir ļoti svarīgi atinstalēt vīrusu, jo tas drīzumā var tikt atjaunināts un pēc tam šifrēti faili.

Nr 8. Vēlaties abonēt 1.0

Pagaidām nav saņemts daudz informācijas. Šis ir Java valodā rakstīts apdraudējums, un tam ir iepriekš zināma izpirkuma maksas loga pelēkā krāsa.

Kā redzat, WannaCry vīrusam ir daudz klonu, no kuriem daži jau ir izplatīti, bet citi atrodas izstrādes fāzē. Tomēr ir svarīgi pareizi atjaunināt un aizsargāt datoru. In šis un šis ziņās, jūs varat atrast informāciju par to, kādi piesardzības pasākumi jāveic, lai pasargātu sevi no WannaCry uzbrukuma un kādi pasākumi būtu jāveic, ja jūsu dators jau ir inficēts. Veicot šos preventīvos pasākumus, jūs pasargāsiet sistēmu no visiem WannaCry variantiem, ieskaitot tās atdarinātājus.