De primaire focus van Burp Suite is om op te treden als een webproxy voor het analyseren en wijzigen van webverkeer, meestal als onderdeel van een penetratietest. Hoewel dit eenvoudig genoeg is voor HTTP-verkeer in platte tekst, vereist het aanvullende instellingen om HTTPS-verkeer te kunnen onderscheppen zonder constante certificaatfouten.

Tip; Penetratietesten is het proces waarbij de cyberbeveiliging van websites, apparaten en infrastructuur wordt getest door te proberen deze te hacken.

Om HTTPS-verkeer te onderscheppen, creëert Burp zijn eigen certificeringsinstantie op uw apparaat. U moet dat certificaat importeren in de trust store van uw browser, zodat uw browser geen certificaatfouten genereert.

Tip: Als je Burp Suite als proxy gebruikt, voer je in wezen een MitM-, of Man in the Middle-aanval uit op jezelf. Houd er rekening mee dat Burp alle HTTPS-certificaten zal vervangen door zijn eigen certificaten. Dit maakt het een stuk moeilijker om echt kwaadaardige MitM-aanvallen op te merken, omdat je geen certificaatfouten zult zien - houd hier rekening mee als je de Burp Suite installeert en gebruikt!

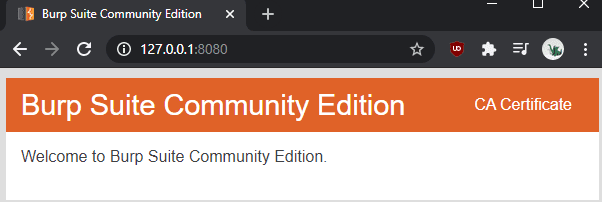

De eerste stap om de certificeringsinstantie van Burp te installeren, is deze te downloaden. Om dit te doen, start u Burp en bladert u vervolgens naar de proxy-listenerpoort, die standaard is ingesteld op "127.0.0.1:8080". Eenmaal op de pagina, klik op "CA-certificaat" in de rechterbovenhoek om het certificaat "cacert.der" te downloaden.

Tip: U wordt waarschijnlijk gewaarschuwd dat het bestandstype onveilig is en uw computer kan beschadigen. U moet de waarschuwing accepteren.

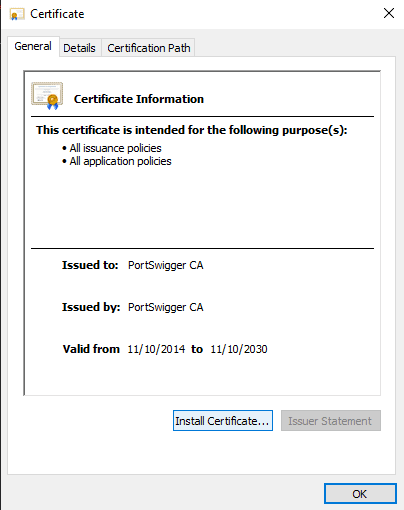

Om het certificaat in Windows te installeren, dubbelklikt u op het gedownloade bestand "cacert.der" om het uit te voeren en accepteert u de beveiligingswaarschuwing. Klik in het venster Certificaatviewer op "Certificaat installeren".

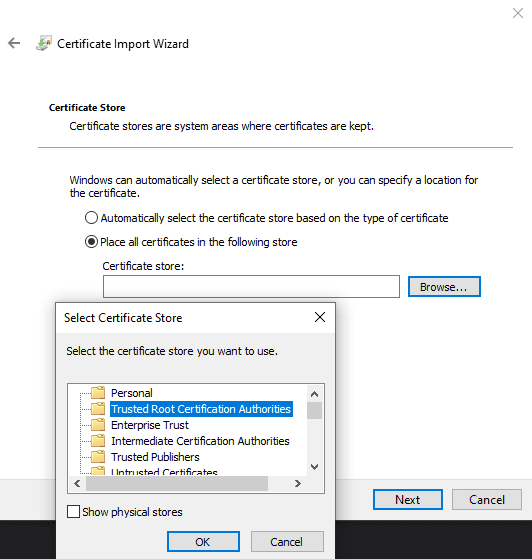

Kies of u wilt dat het certificaat wordt vertrouwd door uw gebruiker of door ander gebruik met respectievelijk "Huidige gebruiker" en "Lokale machine". U moet het certificaat handmatig instellen om in een specifiek certificaatarchief te worden geplaatst, "Trusted Root Certification Authorities". Als u klaar bent, klikt u op "Voltooien" om het certificaat te importeren.

Tip: om de wijziging door te voeren, moet u uw browser opnieuw opstarten. Dit zou van invloed moeten zijn op alle browsers op uw computer, zelfs Firefox, maar het kan zijn dat u het certificaat aan specifieke browsers moet toevoegen als ze hun eigen trust store gebruiken.

Als je netwerkverkeer van een ander apparaat wilt onderscheppen, moet het je specifieke Burp-certificaat importeren, in plaats van een certificaat dat het zelf genereert. Elke installatie, met uitzondering van updates, genereert een nieuw certificaat. Dit ontwerp maakt het veel moeilijker voor Burp om te worden misbruikt voor massale internetmonitoring.