Bij het testen van een website op beveiligingsproblemen, is een van de belangrijkste dingen om je ogen voor open te houden, gebruikersinteracties. Een gebruikersinteractie is elke actie waarbij de website een vorm van gebruikersactie verwerkt. Dit kan in JavaScript in de browser van de gebruiker zijn of in interactie met de server, zoals met een PHP-formulier. Een andere bron van problemen zijn variabelen, deze hoeven niet direct het gevolg te zijn van gebruikersinvoer en moeten in plaats daarvan een ander aspect van de pagina besturen.

Intruder is ontworpen als een hulpmiddel om het testen van mogelijke bronnen van kwetsbaarheden te automatiseren. Net als bij andere ingebouwde tools zoals Repeater, kun je een verzoek dat je wilt bewerken naar Intruder sturen via het rechtsklikmenu. De verzonden verzoeken zijn dan zichtbaar op het tabblad Indringer.

Opmerking: het gebruik van Burp Suite Intruder op een website waarvoor u geen toestemming heeft, kan volgens verschillende wetten op het gebied van computermisbruik en hacking strafbaar zijn. Zorg ervoor dat u toestemming heeft van de website-eigenaar voordat u dit probeert.

Hoe Intruder te gebruiken?

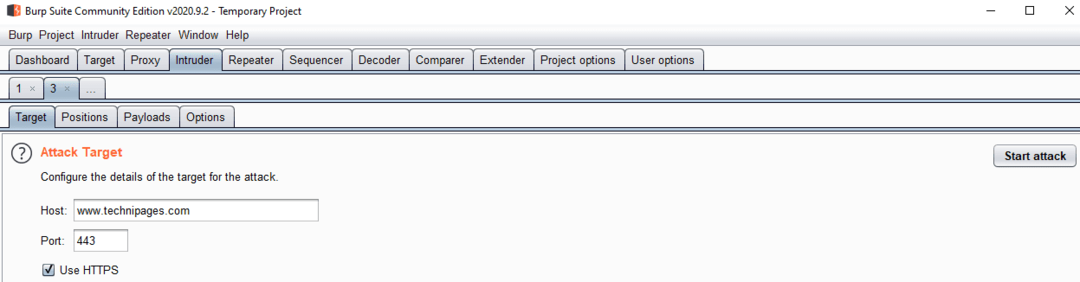

Over het algemeen hoeft u het subtabblad 'Doel' op het tabblad Indringer niet te configureren. Als u een verzoek verzendt, worden automatisch de waarden ingevuld die u nodig hebt om het verzoek naar de juiste server te sturen. Het zou alleen echt nuttig zijn als u het volledige verzoek handmatig wilt maken, of als u HTTPS wilt uitschakelen.

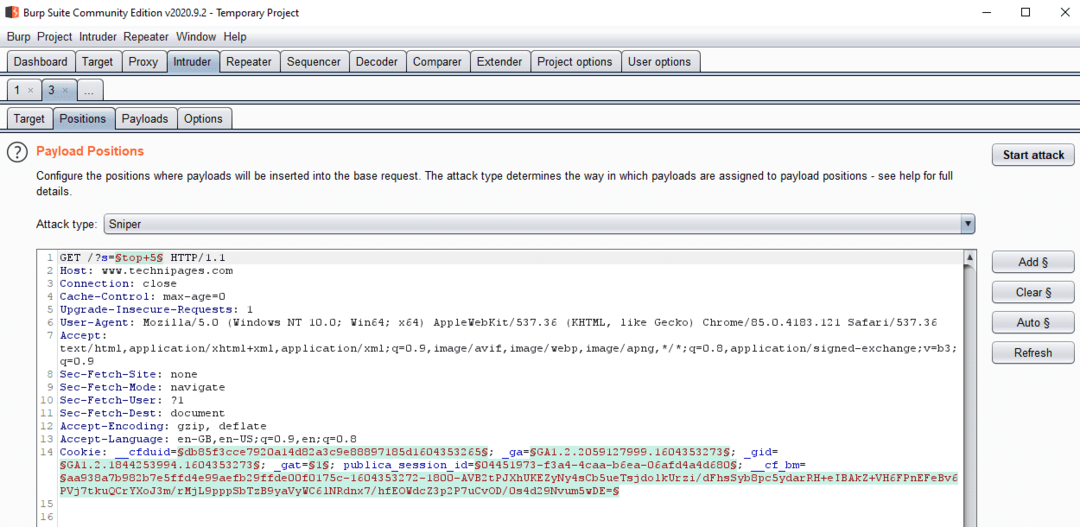

Het subtabblad "Posities" wordt gebruikt om te selecteren waar in het verzoek u payloads wilt invoegen. Burp identificeert en markeert automatisch zoveel mogelijk variabelen, maar je zult de aanval waarschijnlijk willen beperken tot slechts één of twee invoegpunten tegelijk. Om de geselecteerde invoegpunten te wissen, klikt u op "Wissen §" aan de rechterkant. Om invoegpunten toe te voegen, markeert u het gebied dat u wilt wijzigen en klikt u vervolgens op "Toevoegen §".

De vervolgkeuzelijst voor het aanvalstype wordt gebruikt om te bepalen hoe payloads worden afgeleverd. "Sniper" gebruikt een enkele payload-lijst en richt zich één voor één op elk invoegpunt. "Slagram" gebruikt een enkele payload-lijst maar voegt de payload in alle invoegpunten tegelijk in. Pitchfork gebruikt meerdere payloads, voegt elke lading in het respectievelijke genummerde invoegpunt in, maar gebruikt altijd hetzelfde genummerde item uit elke lijst. "Clusterbom" gebruikt een vergelijkbare strategie als hooivork, maar probeert elke combinatie

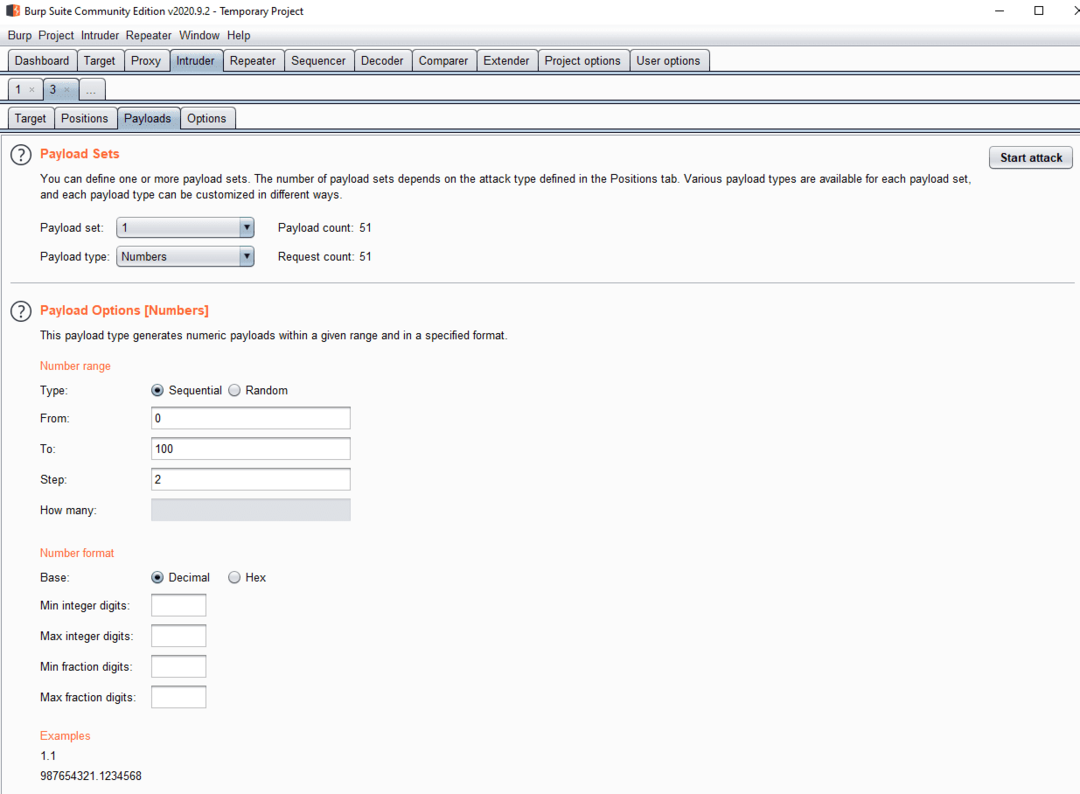

Het subtabblad "Payloads" wordt gebruikt om de payloads te configureren die worden geprobeerd. Het type payload wordt gebruikt om te configureren hoe u de payloads opgeeft. Het onderstaande gedeelte varieert afhankelijk van het type lading, maar wordt altijd gebruikt om de lijstwaarden van de lading op te geven. Met Payload-verwerking kunt u de payloads wijzigen terwijl ze worden ingediend. Standaard codeert Intruder URL een aantal speciale tekens, u kunt dit uitschakelen door het vinkje onderaan de pagina uit te vinken.

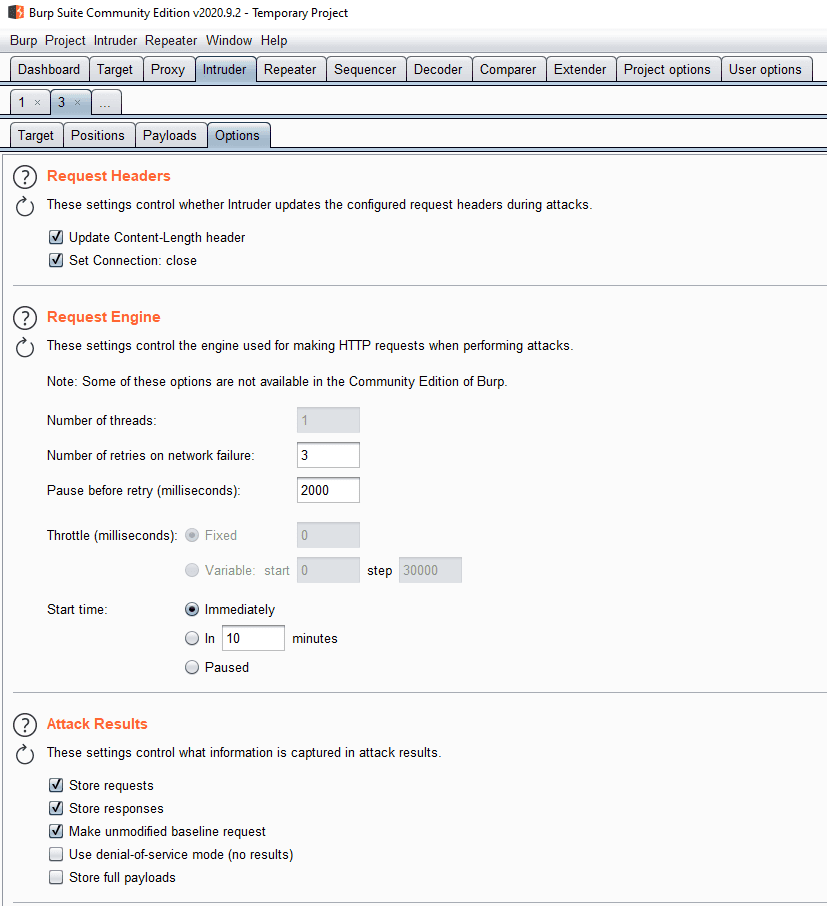

Op het subtabblad “Opties” kunt u een aantal achtergrondinstellingen voor de scanner configureren. U kunt op grep gebaseerde resultatenvergelijkingssystemen toevoegen die zijn ontworpen om u te helpen belangrijke informatie uit zinvolle resultaten te identificeren. Intruder volgt standaard geen omleidingen, dit kan onderaan het subtabblad worden ingeschakeld.

Om de aanval uit te voeren, klik je op 'Aanval starten' in de rechterbovenhoek van een van de subtabbladen 'Indringer'. De aanval wordt gestart in een nieuw venster. Voor de gratis "Community"-editie van Burp is Intruder sterk gelimiteerd, terwijl de Professional-versie op volle snelheid draait.