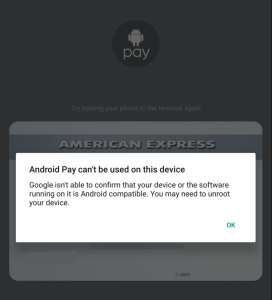

Het is Bad News Wednesday voor zowel ontwikkelaars als ervaren gebruikers. Een prettige dag werd onderbroken door verschillende berichten dat een nieuwe update van Android's SafetyNet niet alleen bestaande problemen veroorzaakte. mechanismen verbergen om te stoppen met werken (normaal scenario), maar begonnen ook nadelige resultaten te geven op apparaten die niet gelijk waren geworteld!

Initiëren van Reddit's Nexus 6P-forums, en vervolgens op verschillende plaatsen herhaald, waaronder de Reddit Android-forums, ons eigen Nexus 6P-forums en draadjes voor suhide En Magisk, merken gebruikers dat de nieuwste update van SafetyNet ervoor zorgt dat apparaten de controles mislukken als ze een ontgrendelde bootloader hebben. Gebruikers hebben verschillende combinaties van wijzigingsscenario's en maskeermethoden uitgeprobeerd, maar de gemeenschappelijke factor voor mislukking komt in de meeste gevallen neer op het ontgrendelen van de bootloader.

Initiëren van Reddit's Nexus 6P-forums, en vervolgens op verschillende plaatsen herhaald, waaronder de Reddit Android-forums, ons eigen Nexus 6P-forums en draadjes voor suhide En Magisk, merken gebruikers dat de nieuwste update van SafetyNet ervoor zorgt dat apparaten de controles mislukken als ze een ontgrendelde bootloader hebben. Gebruikers hebben verschillende combinaties van wijzigingsscenario's en maskeermethoden uitgeprobeerd, maar de gemeenschappelijke factor voor mislukking komt in de meeste gevallen neer op het ontgrendelen van de bootloader.

Het ontgrendelen van de bootloader is voor de meeste apparaten de eerste stap voor onofficiële wijzigingen. Als de laatste SafetyNet-update inderdaad controleert op de status van de bootloader, kan dit het einde betekenen van de dagen waar men zou Android Pay en andere op SafetyNet gebaseerde apps kunnen uitvoeren in combinatie met root en Xposed door gebruik te maken van maskering technieken.

Magisk-ontwikkelaar topjohnwugaf commentaar op de beginsituatie, erop wijzend dat SafetyNet na deze update een verloren zaak kan zijn:

"Houd er rekening mee dat Google in de laatste update van Safety Net, die net binnen een paar uur plaatsvond, een stap verder lijkt te gaan het spel, en het zou op het punt kunnen komen dat er geen wijzigingen meer zijn toegestaan, en misschien zelfs onmogelijk te omzeilen zijn.

Momenteel op mijn HTC 10, het maakt niet uit wat ik met de opstartimage heb gedaan, zelfs maar een herverpakking van de 100% stock-opstartimage, Safety Net zal onder geen enkele omstandigheid passeren. Aan de andere kant lijkt mijn Nexus 9-voorraad Nougat zonder problemen te worden omzeild, met root en modules allemaal ingeschakeld en prima werkend. De opstartverificatie kan variëren van OEM tot OEM, de implementatie van HTC is misschien wel een van de eerste die in Safety Net is opgenomen, maar uiteindelijk zullen de methoden van alle grote OEM's worden opgenomen. en op dat moment denk ik dat elke Android-"mod", inclusief aangepaste kernels, Safety Net vrijwel zal breken. Deze verificatie moet diep in de bootloader worden gecodeerd, wat niet zo eenvoudig te kraken is. De conclusie is dus dat ik in de toekomst niet zoveel tijd zal besteden aan het omzeilen van Safety Net."

Toen suhide werd uitgebracht, was Chainfire dat ook voorspelde iets in dezelfde lijn:

Uiteindelijk zal de informatie worden verstrekt en geverifieerd door bootloaders/TrustZone/SecureBoot/TIMA/TEE/TPM enz. (Samsung doet dit al met hun KNOX/TIMA-oplossingen). Delen van het apparaat kunnen we niet gemakkelijk bereiken of patchen, en dus zal er een tijd komen dat deze detectie-bypasses niet langer haalbaar zijn.

Omdat de situatie zich nog steeds aan het ontwikkelen is, kunnen de zaken complexer zijn dan ze op het eerste gezicht lijken. Wij houden onze lezers op de hoogte als er nieuwe ontwikkelingen ter zake zijn.