De siste årene har nettkriminelle distribuert en ny type virus som kan kryptere filer på datamaskinen din (eller nettverket ditt) med det formål å tjene enkle penger fra ofrene deres. Denne typen virus kalles "Ransomware" og de kan infisere datasystemer hvis datamaskinens bruker ikke vær oppmerksom når du åpner vedlegg eller lenker fra ukjente avsendere eller nettsteder som er blitt hacket av nettkriminelle. Etter min erfaring er den eneste sikre måten å holde seg beskyttet mot denne typen virus å ha rene sikkerhetskopier av filene dine lagret på et annet sted fra datamaskinen. For eksempel i en frakoblet ekstern USB-harddisk eller i DVD-Rom-er.

Denne artikkelen inneholder viktig informasjon om noen kjente krypterende løsepengevare-krypt-virus som ble utviklet for krypter kritiske filer pluss tilgjengelige alternativer og verktøy for å dekryptere dine krypterte filer ved infeksjon. Jeg skrev denne artikkelen for å holde all informasjonen for de tilgjengelige dekrypteringsverktøyene på ett sted, og jeg vil prøve å holde denne artikkelen oppdatert. Del gjerne din erfaring og all annen ny informasjon du kjenner til for å hjelpe hverandre.

Hvordan dekryptere filer kryptert fra Ransomware – Beskrivelse og kjente dekrypteringsverktøy – Metoder:

- RANSOWARE NAVN

- Kryptomur

- CryptoDefense & How_Decrypt

- Cryptorbit eller HowDecrypt

- Cryptolocker (Troj/Ransom-ACP", "Trojan. Ransomcrypt. F)

- CryptXXX V1, V2, V3 (varianter: .crypt, crypz eller 5 heksadesimale tegn)

- Locky og AutoLocky (varianter: .locky)

- Trojansk løsepenger. Win32.rektor

- Trojansk løsepenger. Win32.Xorist, Trojan-Ransom. MSIL.Vandev

- Trojansk løsepenger. Win32.Rakhni

- Trojansk løsepenger. Win32.Rannoh eller Trojan-Ransom. Win32.Cryakl.

- TeslaCrypt (varianter: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc og .vvv)

- TeslaCrypt 3.0 (varianter: .xxx, .ttt, .micro, .mp3)

- TeslaCrypt 4.0 (filnavn og utvidelse uendret)

Oppdateringer juni 2016:

1. Trend Micro har gitt ut en Ransomware-fildekryptering verktøy for å forsøke å dekryptere filer kryptert av følgende løsepengevarefamilier:

CryptXXX V1, V2, V3*

.crypt, crypz eller 5 heksadesimale tegn

CryptXXX V4, V5.5 Heksadesimale tegn

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3.XXX eller TTT eller MP3 eller MICRO

TeslaCrypt V4.

SNSLocker.RSNSLåst

AutoLocky.låst

BadBlock

777.777

XORIST.xorist eller tilfeldig utvidelse

XORBAT.kryptert

CERBER V1 <10 tilfeldige tegn>.cerber

Stampado.låst

Nemucod.kryptert

Chimera.krypt

* Merk: Gjelder for CryptXXX V3 løsepengeprogramvare: På grunn av den avanserte krypteringen av denne bestemte Crypto-Ransomware, er det kun delvise data dekryptering er for øyeblikket mulig på filer berørt av CryptXXX V3, og du må bruke et tredjeparts reparasjonsverktøy for å reparere filer som: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

For å laste ned Trend Micros Ransomware File Decrypter-verktøy (og les instruksjonene for hvordan du bruker det), naviger til denne siden: Laste ned og bruke Trend Micro Ransomware File Decryptor

2. Kasperky har gitt ut følgende dekrypteringsverktøy:

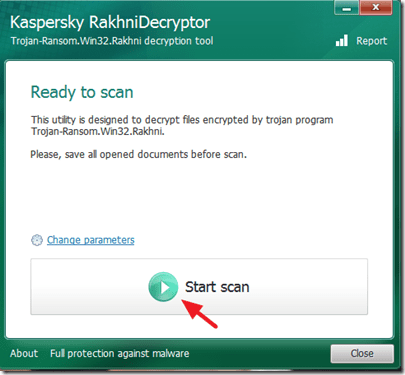

EN. Kasperskys RakhniDecryptor-verktøy er designet for å dekryptere filer påvirket av*:

* Merk: RakhniDecryptor-verktøyet er alltid oppdatert for å dekryptere filer fra flere løsepengevarefamilier.

Rakhni

Agent.iih

Aura

Autoit

Pletor

Rotor

Lamer

Lortok

Kryptokluchen

Demokrati

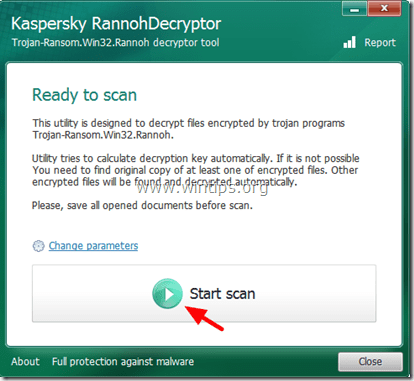

Bitman – TeslaCrypt versjon 3 og 4B. Kasperskys RannohDecryptor-verktøy er designet for å dekryptere filer påvirket av:

Rannoh

AutoIt

Raseri

Crybola

Cryakl

CryptXXX versjon 1 og 2

Cryptowalll – Virusinformasjon og dekrypteringsalternativer.

De Kryptomur (eller "Cryptowall Decrypter”) virus er den nye varianten av Kryptoforsvar løsepengevirus. Når en datamaskin er infisert med Kryptomur løsepengeprogramvare, deretter alle de kritiske filene på datamaskinen (inkludert filene på tilordnede –nettverksstasjoner hvis du logget på et nettverk) blir kryptert med sterk kryptering, som gjør det praktisk talt umulig å dekryptere dem. Etter Kryptomur kryptering, viruset oppretter og sender den private nøkkelen (passordet) til en privat server for å kunne brukes fra den kriminelle til å dekryptere filene dine. Etter det informerer de kriminelle ofrene om at alle deres kritiske filer er kryptert og den eneste måten å dekryptere dem på er å betale en løsesum på 500$ (eller mer) i en definert tidsperiode, ellers vil løsepengene bli doblet eller filene deres vil gå tapt permanent.

Slik dekrypterer Cryptowall-infiserte filer og få tilbake filene dine:

Hvis du vil dekryptere Kryptomur krypterte filer og få tilbake filene dine, så har du disse alternativene:

EN. Det første alternativet er å betale løsepenger. Hvis du bestemmer deg for å gjøre det, fortsett med betalingen på egen risiko, for i følge vår forskning får noen brukere dataene sine tilbake og andre ikke. Husk at kriminelle ikke er de mest pålitelige menneskene på planeten.

B. Det andre alternativet er å rense den infiserte datamaskinen og deretter gjenopprette de infiserte filene fra en ren sikkerhetskopi (hvis du har en).

C. Hvis du ikke har en ren sikkerhetskopi, er det eneste alternativet som gjenstår å gjenopprette filene dine i tidligere versjoner fra "Skyggekopier”. Vær oppmerksom på at denne prosedyren bare fungerer i Windows 8, Windows 7 og Vista OS og bare hvis "Systemgjenoppretting”-funksjonen var tidligere aktivert på datamaskinen din og ble ikke deaktivert etter Kryptomur infeksjon.

- Henvisningslenke: Slik gjenoppretter du filene dine fra Shadow Copies.

En detaljert analyse av Kryptomur ransomware-infeksjon og fjerning kan bli funnet i dette innlegget:

- Hvordan fjerne CryptoWall-virus og gjenopprette filene dine

CryptoDefense & How_Decrypt – Virusinformasjon og dekryptering.

Kryptoforsvarer et annet løsepengevirus som kan kryptere alle filene på datamaskinen din uavhengig av utvidelse (filtype) med sterk kryptering slik at det gjør det praktisk talt umulig å dekryptere dem. Viruset kan deaktivere "Systemgjenoppretting"-funksjonen på den infiserte datamaskinen og kan slette alle "Skyggevolumkopier”-filer, så du kan ikke gjenopprette filene til deres tidligere versjoner. Ved infeksjon Kryptoforsvar løsepengevirus, oppretter to filer på hver infisert mappe ("How_Decrypt.txt" og "How_Decrypt.html") med detaljerte instruksjoner om hvordan du betaler løsepenger for å dekryptere filene dine og sender den private nøkkelen (passordet) til en privat server for å bli brukt av kriminelle til å dekryptere filer.

En detaljert analyse av Kryptoforsvar ransomware-infeksjon og fjerning kan bli funnet i dette innlegget:

- Hvordan fjerne CryptoDefense-virus og gjenopprette filene dine

Slik dekrypterer Cryptodefense-krypterte filer og få tilbake filene dine:

For å dekryptere Kryptoforsvar infiserte filer har du disse alternativene:

EN. Det første alternativet er å betale løsepenger. Hvis du bestemmer deg for å gjøre det, fortsett med betalingen på egen risiko, for i følge vår forskning får noen brukere dataene sine tilbake og andre ikke. Husk at kriminelle ikke er de mest pålitelige menneskene på planeten.

B. Det andre alternativet er å rense den infiserte datamaskinen og deretter gjenopprette de infiserte filene fra en ren sikkerhetskopi (hvis du har en).

C. Hvis du ikke har en ren sikkerhetskopi, kan du prøve å gjenopprette filene dine i tidligere versjoner fra "Skyggekopier”. Vær oppmerksom på at denne prosedyren bare fungerer i Windows 8, Windows 7 og Vista OS og bare hvis "Systemgjenoppretting”-funksjonen var tidligere aktivert på datamaskinen din og ble ikke deaktivert etter Kryptoforsvar infeksjon.

- Henvisningslenke: Slik gjenoppretter du filene dine fra Shadow Copies.

D. Til slutt, hvis du ikke har en ren sikkerhetskopi og du ikke kan gjenopprette filene dine fra "Skyggekopier”, så kan du prøve å dekryptere Cryptodefense krypterte filer ved å bruke Emsisofts dekryptering nytte. Å gjøre det:

Viktig varsel: Dette verktøyet fungerer bare for datamaskiner infisert før 1. april 2014.

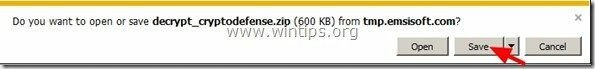

1.nedlasting “Emsisoft Decrypter”-verktøyet til datamaskinen din (f.eks. din Skrivebord).

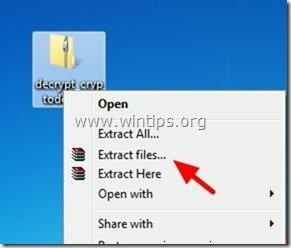

2. Når nedlastingen er fullført, naviger til din Skrivebord og "Ekstrakt"den"decrypt_cryptodefense.zip" fil.

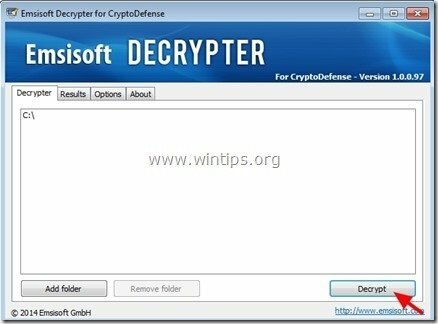

3. Nå Dobbeltklikk å kjøre "decrypt_cryptodefense" nytte.

4. Trykk til slutt på "Dekrypter”-knappen for å dekryptere filene dine.

Kilde – Ytterligere informasjon: En detaljert opplæring om hvordan du dekrypterer CryptoDefense-krypterte filer ved hjelp av Emsisofts dekryptering verktøyet finner du her: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit eller HowDecrypt – Virusinformasjon og dekryptering.

Kryptorbit eller HowDecrypt virus er et løsepengevirus som kan kryptere alle filene på datamaskinen din. Når datamaskinen din er infisert med Kryptorbit virus alle dine kritiske filer er kryptert uavhengig av utvidelse (filtype) med sterk kryptering som gjør det praktisk talt umulig å dekryptere dem. Viruset lager også to filer på hver infisert mappe på datamaskinen din (“HowDecrypt.txt” og “HowDecrypt.gif”) med detaljerte instruksjoner om hvordan du kan betale løsepenger og dekryptere filene dine.

En detaljert analyse av Kryptorbit ransomware-infeksjon og fjerning kan bli funnet i dette innlegget:

- Hvordan fjerne Cryptorbit (HOWDECRYPT) virus og gjenopprette filene dine

Slik dekrypterer Cryptorbit-infiserte filer og få tilbake filene dine:

For å dekryptere Kryptorbit krypterte filer har du disse alternativene:

EN. Det første alternativet er å betale løsepenger. Hvis du bestemmer deg for å gjøre det, fortsett med betalingen på egen risiko, for i følge vår forskning får noen brukere dataene sine tilbake og andre ikke.

B. Det andre alternativet er å rense den infiserte datamaskinen og deretter gjenopprette de infiserte filene fra en ren sikkerhetskopi (hvis du har en).

C. Hvis du ikke har en ren sikkerhetskopi, kan du prøve å gjenopprette filene dine i tidligere versjoner fra "Skyggekopier”. Vær oppmerksom på at denne prosedyren bare fungerer i Windows 8, Windows 7 og Vista OS og bare hvis "Systemgjenoppretting”-funksjonen var tidligere aktivert på datamaskinen din og ble ikke deaktivert etter Kryptorbit infeksjon.

- Henvisningslenke: Slik gjenoppretter du filene dine fra Shadow Copies.

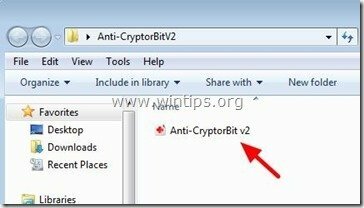

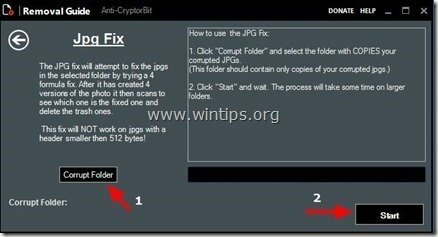

D. Til slutt, hvis du ikke har en ren sikkerhetskopi og du ikke kan gjenopprette filene dine fra "Skyggekopier” så kan du prøve å dekryptere Kryptorbit krypterte filer ved å bruke Anti-CryptorBit nytte. Å gjøre det:

1.nedlasting “Anti-CryptorBit”-verktøyet til datamaskinen din (f.eks. din Skrivebord)

2. Når nedlastingen er fullført, naviger til din Skrivebord og "Ekstrakt"den"Anti-CryptorBitV2.zip" fil.

3. Nå Dobbeltklikk å kjøre Anti-CryptorBitv2 nytte.

4. Velg hvilken type filer du vil gjenopprette. (f.eks. "JPG")

5. Velg til slutt mappen som inneholder de korrupte/krypterte (JPG) filene og trykk deretter på "Start”-knappen til for å fikse dem.

Cryptolocker – Virusinformasjon og dekryptering.

Kryptolås (også kjent som "Troj/Ransom-ACP”, “Trojan. Ransomcrypt. F”) er et ekkelt Ransomware-virus (TROJAN), og når det infiserer datamaskinen din, krypterer det alle filene uavhengig av utvidelse (filtype). De dårlige nyhetene med dette viruset er at når det først har infisert datamaskinen din, blir de kritiske filene dine kryptert med sterk kryptering, og det er praktisk talt umulig å dekryptere dem. Når en datamaskin er infisert med Cryptolocker-virus, vises en informasjonsmelding på offerets datamaskin som krever en betaling (løsepenger) på 300$ (eller mer) for å dekryptere filene dine.

En detaljert analyse av Kryptolås ransomware-infeksjon og fjerning kan bli funnet i dette innlegget:

- Hvordan fjerne CryptoLocker Ransomware og gjenopprette filene dine

Slik dekrypterer Cryptolocker-infiserte filer og få tilbake filene dine:

For å dekryptere Kryptolås infiserte filer har du disse alternativene:

EN. Det første alternativet er å betale løsepenger. Hvis du bestemmer deg for å gjøre det, fortsett med betalingen på egen risiko, for i følge vår forskning får noen brukere dataene sine tilbake og andre ikke.

B. Det andre alternativet er å rense den infiserte datamaskinen og deretter gjenopprette de infiserte filene fra en ren sikkerhetskopi (hvis du har en).

C. Hvis du ikke har en ren sikkerhetskopi, kan du prøve å gjenopprette filene dine i tidligere versjoner fra "Skyggekopier”. Vær oppmerksom på at denne prosedyren bare fungerer i Windows 8, Windows 7 og Vista OS og bare hvis "Systemgjenoppretting”-funksjonen var tidligere aktivert på datamaskinen din og ble ikke deaktivert etter Kryptolås infeksjon.

- Henvisningslenke: Slik gjenoppretter du filene dine fra Shadow Copies.

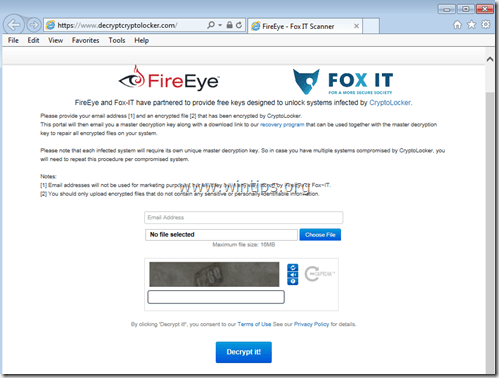

D. I august 2014 FireEye & Fox-IT har gitt ut en ny tjeneste som henter den private dekrypteringsnøkkelen for brukere som ble infisert av CryptoLocker løsepengeprogramvare. Tjenesten heter 'DecryptCryptoLocker' (tjenesten har avviklet), den er tilgjengelig globalt og krever ikke at brukere registrerer seg eller oppgir kontaktinformasjon for å bruke den.

For å bruke denne tjenesten må du besøke denne siden: (tjenesten har avviklet) og last opp en kryptert CryptoLocker-fil fra den infiserte datamaskinen (Merk: last opp en fil som ikke inneholder sensitiv og/eller privat informasjon). Etter at du har gjort det, må du spesifisere en e-postadresse for å motta din private nøkkel og en lenke for å laste ned dekrypteringsverktøyet. Kjør til slutt det nedlastede CryptoLocker-dekrypteringsverktøyet (lokalt på datamaskinen din) og skriv inn din private nøkkel for å dekryptere dine CryptoLocker-krypterte filer.

Mer informasjon om denne tjenesten finner du her: FireEye og Fox-IT kunngjør ny tjeneste for å hjelpe CryptoLocker-ofre.

CryptXXX V1, V2, V3 (varianter: .crypt, crypz eller 5 heksadesimale tegn).

- CryptXXX V1 & CryptXXX V2 ransomware krypterer filene dine og legger til utvidelsen ".crypt" på slutten av hver fil etter infeksjon.

- CryptXXX v3 legger til utvidelsen ".cryptz" etter kryptering av filene dine.

Trojaneren CryptXXX krypterer følgende filtyper:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .KLASSE, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR, .GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF, .PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT, .UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Hvordan dekryptere CryptXXX-filer.

Hvis du er infisert med CryptXXX versjon 1 eller versjon 2, bruk Kasperskys RannohDecryptor-verktøy for å dekryptere filene dine.

Hvis du er infisert med CryptXXX versjon 3, bruk Trend Micros Ransomware File Decryptor. *

Merk: På grunn av den avanserte krypteringen av CryptXXX V3-virus, er bare delvis datadekryptering for øyeblikket mulig, og du må bruke et tredjeparts reparasjonsverktøy for å reparere filene dine som: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky og AutoLocky (varianter: .locky)

Locky ransomware krypterer filene dine ved hjelp av RSA-2048 og AES-128-kryptering, og etter infeksjonen blir alle filene dine omdøpt med et unikt – 32 tegn- filnavn med filtypen ".locky" (f.eks. "1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). Locky virus kan infisere lokale eller nettverksstasjoner og under infeksjon oppretter en fil med navnet "_HELP_instructions.html" på hver infisert mappe, med instruksjoner om hvordan du kan betale løsepenger og dekryptere filene dine ved å bruke TOR-nettleseren.

AutoLocky er en annen variant av Locky-viruset. Hovedforskjellen mellom Locky og Autolocky er at Autolocky ikke vil endre det opprinnelige navnet på filen under infeksjon. (f.eks. hvis en fil heter "Dokument1.doc" før infeksjon gir Autolocky den nytt navn til "Document1.doc.locky")

Slik dekrypterer .LOCKY-filer:

- Det første alternativet er å rense den infiserte datamaskinen og deretter gjenopprette de infiserte filene fra en ren sikkerhetskopi (hvis du har en).

- Det andre alternativet, hvis du ikke har en ren sikkerhetskopi, er å gjenopprette filene dine i tidligere versjoner fra "Skyggekopier”. Slik gjenoppretter du filene dine fra Shadow Copies.

- Det tredje alternativet er å bruke Emsisofts Decrypter for AutoLocky for å dekryptere filene dine. (Dekrypteringsverktøyet fungerer kun for Autolocky).

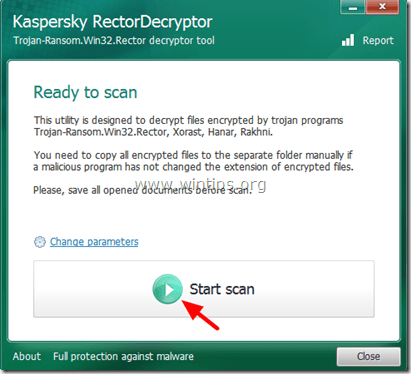

Trojansk løsepenger. Win32.Rector – Virusinformasjon og dekryptering.

De trojansk rektor krypterer filer med følgende utvidelser: .doc, .jpg, .pdf.rar, og etter infeksjonen den gjør dem ubrukelige. Når filene dine er infisert med trojansk rektor, deretter endres utvidelsene til de infiserte filene til .VSCRYPT, .SMITTET, .KORREKTOR eller .BLOK og dette gjør dem ubrukelige. Når du prøver å åpne de infiserte filene, vises en melding med kyrilliske tegn på skjermen din som inneholder kravet om løsepenger og detaljene for betalingen. Den nettkriminelle som lager trojansk rektor kalt "††KOPPEKTOPP†† og ber om å kommunisere med ham via e-post eller ICQ (EMAIL: [email protected] / ICQ: 557973252 eller 481095) for å gi instruksjoner om hvordan du låser opp filene dine.

Slik dekrypterer du filer infisert med Trojan Rector og får filene tilbake:

Råd: Kopier alle de infiserte filene til en egen katalog og lukk alle åpne programmer før du fortsetter med å skanne og dekryptere de berørte filene.

1. nedlasting Rektor dekrypteringverktøy (fra Kaspersky Labs) til datamaskinen din.

2. Når nedlastingen er fullført, kjør RectorDecryptor.exe.

3. Trykk "Start søk”-knappen for å skanne stasjonene dine for de krypterte filene.

4. La RectorDecryptor verktøy for å skanne og dekryptere de krypterte filene (med utvidelser .vscrypt, .infected, .bloc, .korrektor) og velg deretter alternativet "Slett krypterte filer etter dekryptering" hvis dekrypteringen var vellykket. *

* Etter dekrypteringen kan du finne en rapportlogg over skannings-/dekrypteringsprosessen til roten av C:\-stasjonen (f.eks. "C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. Til slutt fortsett å sjekke og rense systemet fra skadelig programvare som kan finnes på det.

Kilde – Ytterligere informasjon:http://support.kaspersky.com/viruses/disinfection/4264#block2

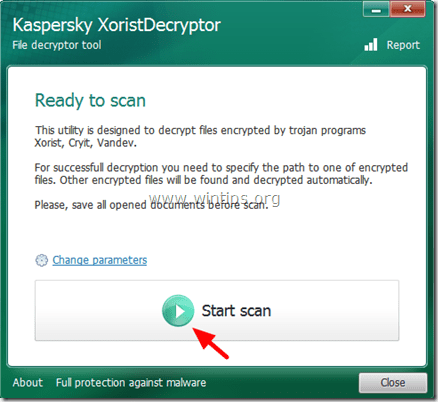

Trojansk løsepenger. Win32.Xorist, Trojan-Ransom. MSIL.Vandev – Virusinformasjon og dekryptering.

DeTrojan løsepenger Xorist & Trojan løsepenger Valdev, krypterer filer med følgende utvidelser:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ess, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, rå, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr, idx, kwd, lp2, ltr, mann, mbox, msg, nfo, nå, odm, ofte, pwi, rng, rtx, run, ssa, tekst, unx, wbk, wsh, 7z, arc, ari, arj, bil, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, kart, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, trist, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, wmd, wmd, wmd, wmd, wmd xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Etter infeksjonen,Trojan løsepenger Xorist kompromitterer datamaskinens sikkerhet, gjør datamaskinen din ustabil og viser meldinger på skjermen som krever løsepenger for å dekryptere de infiserte filene. Meldingene inneholder også informasjon om hvordan du betaler løsepenger for å få dekrypteringsverktøyet fra nettkriminelle.

Slik dekrypterer du filer infisert med Trojan Win32.Xorist eller Trojan MSIL.Vandev:

Råd: Kopier alle de infiserte filene til en egen katalog og lukk alle åpne programmer før du fortsetter med å skanne og dekryptere de berørte filene.

1. nedlasting Xorist Decryptorverktøy (fra Kaspersky Labs) til datamaskinen din.

2. Når nedlastingen er fullført, kjør XoristDecryptor.exe.

Merk: Hvis du vil slette de krypterte filene når dekrypteringen er fullført, klikker du på "Endre parametere" og merk av for "Slett krypterte filer etter dekryptering" avkrysningsboksen under "Ytterligere alternativer”.

3. Trykk "Start søk"-knappen.

4. Skriv inn banen til minst én kryptert fil og vent til verktøyet dekrypterer de krypterte filene.

5. Hvis dekrypteringen var vellykket, start datamaskinen på nytt og skann og rens systemet for skadelig programvare som kan finnes på den.

Kilde – Ytterligere informasjon: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojansk løsepenger. Win32.Rakhni – Virusinformasjon og dekryptering.

De Trojan løsepenger Rakhni krypterer filer ved å endre filtypene som følger:

Etter krypteringen er filene dine ubrukelige og systemsikkerheten er kompromittert. Også Trojansk løsepenger. Win32.Rakhni oppretter en fil på din %APPDATA% mappe kalt "exit.hhr.oshit” som inneholder det krypterte passordet for de infiserte filene.

Advarsel: De Trojansk løsepenger. Win32.Rakhni skaper "exit.hhr.oshit” fil som inneholder et kryptert passord til brukerens filer. Hvis denne filen forblir på datamaskinen, vil den foreta dekryptering med RakhniDecryptor nytte raskere. Hvis filen er fjernet, kan den gjenopprettes med filgjenopprettingsverktøy. Etter at filen er gjenopprettet, legg den inn i %APPDATA% og kjør skanningen med verktøyet igjen.

%APPDATA% mappeplassering:

-

Windows XP: C:\Documents and Settings\

\Applikasjonsdata -

Windows 7/8: C:\Brukere\

\AppData\Roaming

Slik dekrypterer du filer infisert med trojanske Rakhni og får filene tilbake:

1. nedlasting Rakhni Decryptorverktøy (fra Kaspersky Labs) til datamaskinen din.

2. Når nedlastingen er fullført, kjør RakhniDecryptor.exe.

Merk: Hvis du vil slette de krypterte filene når dekrypteringen er fullført, klikker du på "Endre parametere" og merk av for "Slett krypterte filer etter dekryptering" avkrysningsboksen under "Ytterligere alternativer”.

3. Trykk "Start søk”-knappen for å skanne stasjonene dine for krypterte filer.

4. Skriv inn banen til minst én kryptert fil (f.eks. "fil.doc.låst”) og vent til verktøyet gjenoppretter passordet fra “exit.hhr.oshit”-fil (husk på Advarsel) og dekrypterer filene dine.

Kilde – Ytterligere informasjon: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojansk løsepenger. Win32.Rannoh (Trojan-Ransom. Win32.Cryakl) – Virusinformasjon og dekryptering.

De Trojan Rannoh eller Trojan Cryakl krypterer alle filer på datamaskinen din på følgende måte:

- I tilfelle av en Trojansk løsepenger. Win32.Rannoh infeksjon, filnavn og utvidelser vil bli endret i henhold til malen låst-

. . - I tilfelle av en Trojansk løsepenger. Win32.Cryakl infeksjon, legges taggen {CRYPTENDBLACKDC} til på slutten av filnavn.

Slik dekrypterer du filer infisert med Trojan Rannoh eller Trojan Cryakl og får filene tilbake:

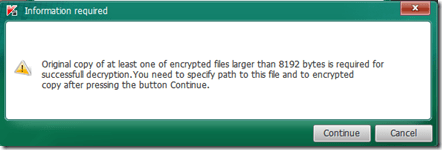

Viktig: DeRannoh Decryptor verktøyet dekrypterer filer ved å sammenligne en kryptert og en dekryptert fil. Så hvis du vil bruke Rannoh Decryptor verktøy for å dekryptere filer må du eie en original kopi av minst én kryptert fil før infeksjonen (f.eks. fra en ren sikkerhetskopi).

1. nedlasting Rannoh Decryptorverktøyet til datamaskinen din.

2. Når nedlastingen er fullført, kjør RannohDecryptor.exe

Merk: Hvis du vil slette de krypterte filene når dekrypteringen er fullført, klikker du på "Endre parametere" og merk av for "Slett krypterte filer etter dekryptering" avkrysningsboksen under "Ytterligere alternativer”.

3. Trykk "Start søk"-knappen.

4. Les "Informasjon påkrevetmelding og klikk deretter påFortsette” og spesifiser banen til en original kopi av minst én kryptert fil før infeksjonen (ren – original – fil) og banen til den krypterte filen (infisert – kryptert – fil).

5. Etter dekrypteringen kan du finne en rapportlogg over skannings-/dekrypteringsprosessen til roten av C:\-stasjonen. (f.eks. "C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

Kilde – Ytterligere informasjon: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (varianter: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc og .vvv)

De TeslaCrypt ransomware virus legger til følgende utvidelser til filene dine: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc og .vvv.

Slik dekrypterer TeslaCrypt-filer:

Hvis du er infisert med TeslaCrypt-virus, bruk ett av disse verktøyene for å dekryptere filene dine:

- TeslaDecoder: Mer informasjon og instruksjoner om bruk TeslaDecoder finner du i denne artikkelen: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- Trend Micro Ransomware-fildekryptering.

TeslaCrypt V3.0 (varianter: .xxx, .ttt, .micro, .mp3)

De TeslaCrypt 3.0 ransomware virus legger til følgende utvidelser til filene dine: .xxx, .ttt, .micro & .mp3

Slik dekrypterer du TeslaCrypt V3.0-filer:

Hvis du er smittet med TeslaCrypt 3.0 Prøv deretter å gjenopprette filene dine med:

- Trends Micro Ransomware File Decryptor verktøy.

- RakhniDecryptor (Hvordan veilede)

- Tesla dekoder (Hvordan veilede)

- Tesladecrypt – McAfee

TeslaCrypt V4.0 (Filnavn og utvidelse er uendret)

For å dekryptere TeslaCrypt V4-filer, prøv ett av følgende verktøy:

- Trends Micro Ransomware File Decryptor verktøy.

- RakhniDecryptor (Hvordan veilede)

- Tesla dekoder (Hvordan veilede)

EnzoS.

8. oktober 2016 kl. 08.01