Microsoft erkjente nylig eksistensen av et nulldagerssårbarhet i Windows-systemet. Den 23. mars rapporterte den at en ny sårbarhet har blitt identifisert av forskerne som kan påvirke Windows 7/8/8.1/10 og andre tidligere versjoner. De mest oppdaterte versjonene av Windows 10 er også berørt, sa en talsperson hos Microsoft.

I tillegg til dette klargjorde Microsoft også at sårbarheten har begrenset rekkevidde og kan kun angripe en spesifikk type bruker. Brukere som bruker forhåndsvisningsruten og ofte arbeider med skriftfiler er de som i stor grad er målrettet.

Microsoft la videre til at de har identifisert og nullstilt angrepene. Vi har funnet to tilfeller der vi la merke til at angriperne utnytter smutthull i Adobe Type Manager Library, sa Microsoft.

Dessverre har Microsoft ennå ikke gitt ut en sikkerhetsoppdatering for det nylig funnet smutthullet som antas å bli utgitt 14. april 2020. Så inntil da må brukere ta forholdsregler og korrigerende tiltak for å beskytte deres Windows system.

Zero-Day Vulnerability mars 2020 – Alt du trenger å vite om det

En talsperson fra Microsoft har beskrevet at det nylig identifiserte zero-day-sårbarheten er relatert til fontfiler som støtter sikkerhetshullene som for øyeblikket er tilgjengelige i Adobe Type Manager Library. For ytterligere klarhet sa han at problemet oppstår på grunn av feil håndtering av "Adobe Type 1 PostScript-format", en spesialdesignet multi-master font.

Fjernkjøringen finner sted når brukeren prøver å laste ned en skriftfil og forhåndsvise skriften enten i forhåndsvisningsruten eller i form av et miniatyrbilde. Forskere har også kommentert at sammen med OTF/TTF-fontfiler kan angripere også utnytte spesialdesignede dokumenter. «Det blir lagt merke til at angriperne bruker metoder for å lure brukere. De overbeviser brukere til å forhåndsvise filen i Windows forhåndsvisningsrute eller åpne den på systemene deres, la Microsoft til videre.

For å oppsummere er bare nedlasting av filen tilstrekkelig nok til å angripe et system. Siden cyberhooksene bruker Windows forhåndsvisning og miniatyrbilder, er det ikke nødvendigvis nødvendig å åpne filen for at angriperne skal utføre angrepet.

Så frem til en sikkerhetsoppdatering er utgitt av Microsoft anbefales brukere å deaktivere miniatyrbilde- og forhåndsvisningsrutefunksjonen på deres Windows-PC. Eksperter har også anbefalt brukere å ikke laste ned filer fra en tredjepart og upålitelige kilder.

"Folk som bruker Windows 7 kommer ikke til å motta noen sikkerhetsoppdatering bortsett fra de som har tatt den betalte versjonen av Windows utvidede sikkerhetsoppdateringer", Microsoft avklarte ytterligere.

Det er få manuelle tiltak som brukerne kan øve på for å fikse Null-dagers sårbarhet i Windows 8/8.1 og 10.

Les mer: Hvordan fikse Windows Update-problemer

Null-dagers sårbarhetsrettinger for Windows 8/8.1/10

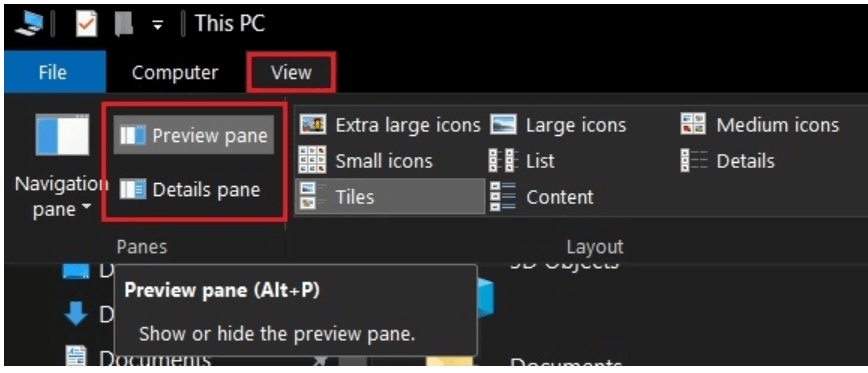

1. Start File Explorer-programmet på Windows-systemet.

2. Fra det nyåpnede vinduet åpner du "Utsikt" fanen.

3. I neste trinn velger du detaljruten og forhåndsvisningsruten og deaktiverer dem.

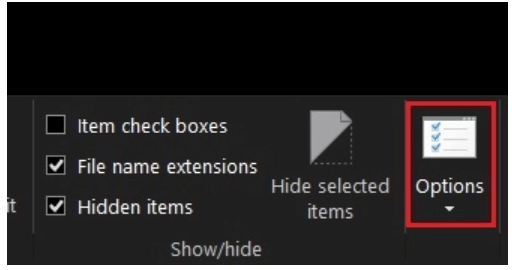

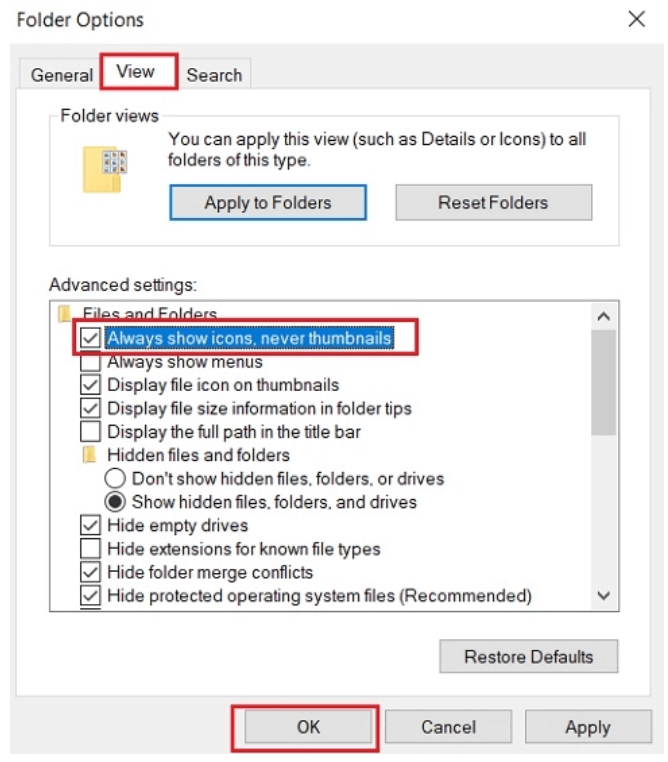

4. Nå fra øverste høyre hjørne, klikk på Vis-fanen etterfulgt av Alternativer-knappen.

5. Et nytt vindu åpnes på Windows-skjermen.

6. Velg Vis-fanen og merk deretter av for alternativet som sier "Vis alltid ikoner, aldri miniatyrbilder".

7. Lagre endringene ved å klikke på OK-knappen.

Vellykket gjennomføring av de ovennevnte trinnene vil fylle alle smutthullene i Windows-PC-en din og vil redde PC-en fra Zero-day-utnyttelser.

Les mer: Hvordan laste ned drivere for ukjente enheter

Hvordan fikse Zero-Day sårbarhet på Windows 7

Nå som vi har lært trinnene for å beskytte Windows 10/8.1- og 8-versjoner, la oss ta en rask titt på hvordan du kan sikre Windows 7-datamaskiner.

Siden menyene og undermenyene i Windows 7 er ganske forskjellige, varierer trinnene litt.

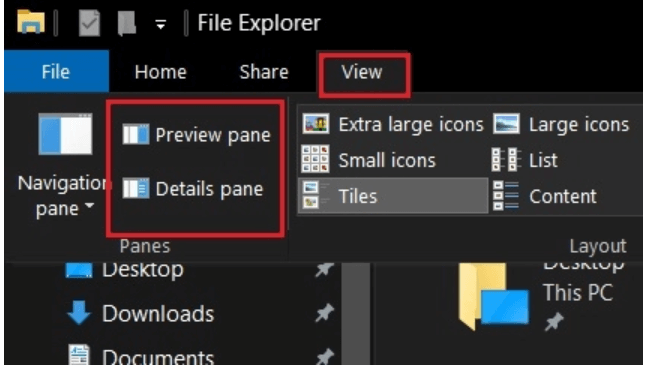

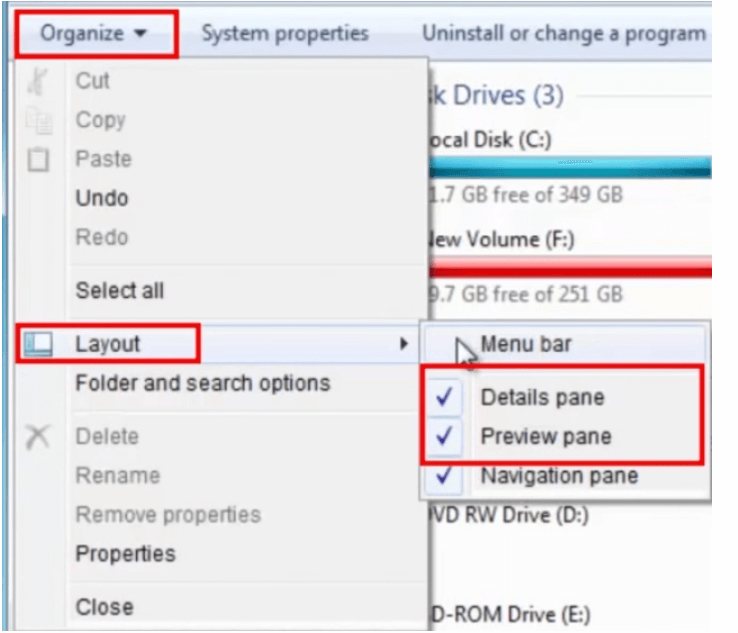

- Til å begynne med, start File Explorer på systemet ditt og klikk på "Organiser"-knappen øverst til venstre på skjermen.

- Fra rullegardinmenyen klikker du på Layout-knappen.

- Fra layouten klikker menylinjen på forhåndsvisningsruten

- Velg i tillegg "Mapper og søkealternativer" fra Organiser-menyen.

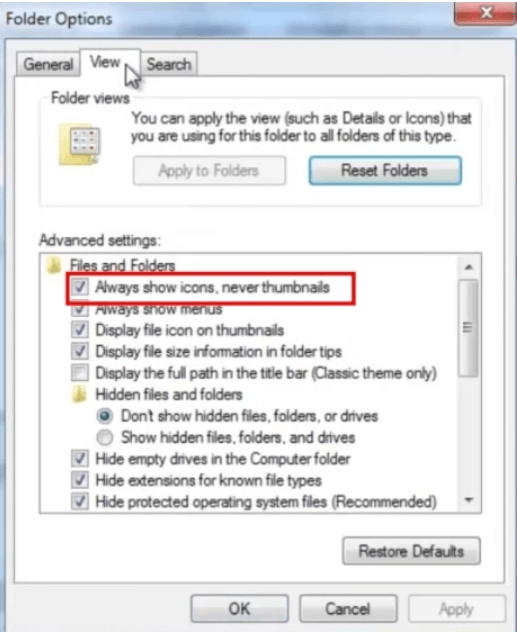

- I neste trinn klikker du på Vis-fanen og velger deretter alternativet "Vis alltid ikoner, aldri miniatyrbilder".

Å fullføre trinnene ovenfor vil sikre din Windows 7-versjon minst på vertsnivå.

Les mer: Hvordan oppgradere til Windows 10 gratis

Ytterligere tips

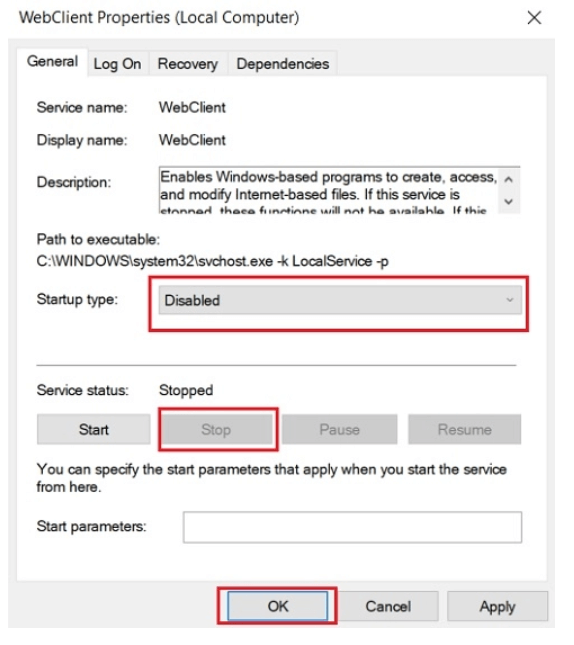

1. Deaktiver WebClient Service

Deaktiver WebClient Services på din Windows 7 og 10 PC for å legge til et nytt lag med sikkerhet. Å gjøre dette vil gjøre systemet ditt utilgjengelig for hackerne ved å blokkere alle forespørsler fra WebDAV.

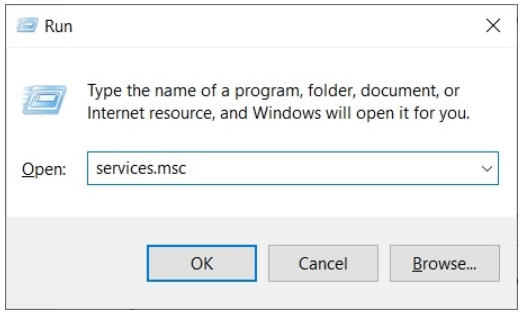

- Åpne Kjør-vinduet ved å trykke på Windows + R-tasten på tastaturet.

- Et Kjør-vindu åpnes

- Skriv nå "tjenester.msc" og trykk på Enter, eller klikk på OK-knappen.

- Høyreklikk nå på "WebClient" og velg alternativet Egenskaper fra rullegardinlisten.

- Klikk på Stopp-knappen og still inn "Oppstartstype" i deaktiveringsmodus.

- Til slutt, klikk på OK-knappen eller trykk enter.

2. Gi nytt navn til ATMFD.DLL-filen for å beskytte PC-en ytterligere mot nulldagers sårbarhet

Innpakning Opp

Så, dette er det venner. Se bloggen vår for å redusere risikoen knyttet til Zero-day-sårbarhet. Inntil sikkerhetsoppdateringen er utgitt av Windows, anbefaler vi våre brukere å gjøre de manuelle endringene umiddelbart på systemet deres.

Bildekilde: Beebom og Betakart