Det er dårlige nyheter onsdag for både utviklere og avanserte brukere. En hyggelig dag ble punktert av flere rapporter som kom inn om at en ny oppdatering til Androids SafetyNet ikke bare forårsaket eksisterende su skjulemekanismer for å slutte å virke (normalt scenario), men begynte også å gi uønskede resultater på enheter som ikke var jevne forankret!

Starter fra Reddits Nexus 6P-fora, og deretter gjenlyd rundt flere steder, inkludert Reddit Android-fora, vår egen Nexus 6P-fora og tråder for skjul og Magisk, oppdager brukere at den siste oppdateringen til SafetyNet forårsaker at enheter ikke sjekker om de har en ulåst oppstartslaster. Brukere har prøvd ut forskjellige kombinasjoner av modifikasjonsscenarier og maskeringsmetoder, men den felles faktoren for feil i de fleste tilfeller koker ned til at oppstartslasteren låses opp.

Starter fra Reddits Nexus 6P-fora, og deretter gjenlyd rundt flere steder, inkludert Reddit Android-fora, vår egen Nexus 6P-fora og tråder for skjul og Magisk, oppdager brukere at den siste oppdateringen til SafetyNet forårsaker at enheter ikke sjekker om de har en ulåst oppstartslaster. Brukere har prøvd ut forskjellige kombinasjoner av modifikasjonsscenarier og maskeringsmetoder, men den felles faktoren for feil i de fleste tilfeller koker ned til at oppstartslasteren låses opp.

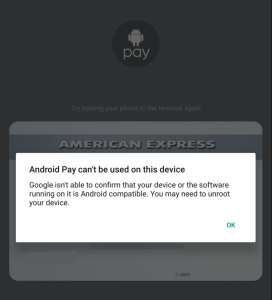

Å låse opp bootloaderen er det første trinnet for uoffisielle modifikasjoner for de fleste enheter. Hvis den siste SafetyNet-oppdateringen faktisk sjekker oppstartslasterstatusen, kan dette bety slutten på dagene hvor man kan kjøre Android Pay og andre SafetyNet-baserte apper i forbindelse med root og Xposed ved å bruke maskering teknikker.

Magisk utvikler topjohnwukommenterte den tidlige situasjonen, og peker på at SafetyNet kan være en tapt sak etter denne oppdateringen:

"Husk, i den siste oppdateringen av Safety Net som nettopp skjedde på noen få timer, ser det ut til at Google tar steget opp spillet, og det kan komme til det punktet at ingen modifikasjoner er tillatt, og kan være umulig å omgå.

For øyeblikket på min HTC 10, uansett hva jeg gjorde med oppstartsbildet, til og med bare en ompakking av 100 % lageroppstartsbilde, Sikkerhetsnett vil ikke passere under noen omstendigheter. På den annen side ser det ut til at min Nexus 9 løpende Nougat går uten problemer, med root og moduler aktivert og fungerer fint. Oppstartsverifiseringen kan variere fra en OEM til en annen, HTCs implementering kan bare være en av de første som er inkludert i Safety Net, men til slutt vil alle store OEMs metode bli inkludert, og på det tidspunktet tror jeg enhver Android-"mod", inkludert tilpassede kjerner, stort sett vil bryte sikkerhetsnettet. Disse bekreftelsene bør kodes dypt inn i bootloaderen, som ikke er så lett å knekke. Så konklusjonen er at jeg ikke kommer til å bruke så mye tid på å omgå sikkerhetsnett i fremtiden."

Da suhide ble sluppet, hadde Chainfire spådde noe i samme retning:

Til syvende og sist vil informasjon bli gitt og verifisert av oppstartslastere/TrustZone/SecureBoot/TIMA/TEE/TPM osv. (Samsung gjør allerede dette med sine KNOX/TIMA-løsninger). Deler av enheten kan vi ikke enkelt nå eller lappe, og derfor vil det komme en tid da disse deteksjonsbypassene kanskje ikke lenger er levedyktige.

Siden situasjonen fortsatt er under utvikling, kan ting være mer komplekse enn det de ser ut på overflaten. Vi vil holde våre lesere oppdatert hvis det er ny utvikling i saken.