W ostatnich latach cyberprzestępcy rozpowszechniają nowy typ wirusów, które mogą szyfrować pliki na Twoim komputerze (lub w Twojej sieci) w celu łatwego zarabiania pieniędzy na swoich ofiarach. Tego typu wirusy są nazywane „ransomware” i mogą infekować systemy komputerowe, jeśli użytkownik komputera nie zwróć uwagę podczas otwierania załączników lub linków od nieznanych nadawców lub witryn, które zostały zhakowane przez cyberprzestępcy. Z mojego doświadczenia wynika, że jedynym bezpiecznym sposobem ochrony przed tego typu wirusami jest posiadanie czystych kopii zapasowych plików przechowywanych w innym miejscu niż komputer. Na przykład na odłączonym zewnętrznym dysku twardym USB lub na płytach DVD-Rom.

Ten artykuł zawiera ważne informacje na temat niektórych znanych szyfrujących programów ransomware – kryptowirusów, które zostały zaprojektowane w celu szyfruj krytyczne pliki oraz dostępne opcje i narzędzia w celu odszyfrowania zaszyfrowanych plików po infekcji. Napisałem ten artykuł, aby wszystkie informacje dotyczące dostępnych narzędzi odszyfrowywania znajdowały się w jednym miejscu i postaram się aktualizować ten artykuł. Podziel się z nami swoim doświadczeniem i wszelkimi innymi nowymi informacjami, które możesz znać, aby pomóc sobie nawzajem.

Jak odszyfrować pliki zaszyfrowane przez Ransomware – Opis i znane narzędzia do deszyfrowania – Metody:

- NAZWA OPROGRAMOWANIA RANSOWAROWEGO

- Ściana kryptowalut

- CryptoDefense i jak_odszyfrować

- Cryptorbit lub HowDecrypt

- Cryptolocker (Troj/Ransom-ACP), „Trojan. Ransomcrypt. F)

- CryptXXX V1, V2, V3 (Warianty: .crypt, crypz lub 5 znaków szesnastkowych)

- Locky i AutoLocky (Warianty: .locky)

- Trojan-okup. Win32.Rektor

- Trojan-okup. Win32.Xorist, Trojan-Ransom. MSIL.Vandev

- Trojan-okup. Win32.Rakhni

- Trojan-okup. Win32.Rannoh lub Trojan-Ransom. Win32.Kryakl.

- TeslaCrypt (Warianty: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc i .vvv)

- TeslaCrypt 3.0 (Warianty: .xxx, .ttt, .micro, .mp3)

- TeslaCrypt 4.0 (Nazwa pliku i rozszerzenie bez zmian)

Aktualizacje czerwiec 2016:

1. Trend Micro wydała Deszyfrator plików ransomware narzędzie do próby odszyfrowania plików zaszyfrowanych przez następujące rodziny ransomware:

KryptaXXX V1, V2, V3*

.crypt, crypz lub 5 znaków szesnastkowych

KryptaXXX V4, V5.5 znaków szesnastkowych

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3.XXX lub TTT lub MP3 lub MICRO

TeslaCrypt V4.

SNSLocker.RSNSZablokowany

Automatyczna blokada.locky

Zły blok

777.777

XORIST.xorist lub losowe rozszerzenie

XORBAT.zaszyfrowany

CERBER V1 <10 losowych znaków>.cerber

Pieczęć.zablokowany

Nemucod.zaszyfrowany

Chimera.krypta

* Notatka: Dotyczy ransomware CryptXXX V3: Ze względu na zaawansowane szyfrowanie tego konkretnego Crypto-Ransomware, tylko częściowe dane odszyfrowanie jest obecnie możliwe w przypadku plików, których dotyczy CryptXXX V3, i musisz użyć narzędzia naprawczego innej firmy, aby naprawić swój pliki takie jak: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Aby pobrać narzędzie Ransomware File Decrypter firmy Trend Micro (i przeczytać instrukcje, jak z niego korzystać), przejdź do tej strony: Pobieranie i używanie programu Trend Micro Ransomware File Decryptor

2. Kasperki wydał następujące narzędzia do deszyfrowania:

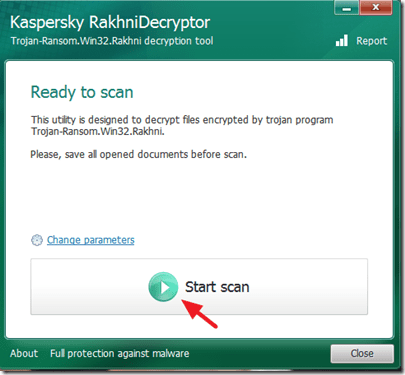

A. Narzędzie Kaspersky RakhniDecryptor służy do odszyfrowywania plików, których dotyczy*:

* Notatka: Narzędzie RakhniDecryptor jest zawsze aktualizowane w celu odszyfrowania plików z kilku rodzin oprogramowania ransomware.

Rakhni

Agent.iih

Aura

Autoit

Pletor

Wirnik

Lamer

Lortok

Cryptokluchen

Demokracja

Bitman – TeslaCrypt w wersji 3 i 4B. Narzędzie RannohDecryptor firmy Kaspersky służy do odszyfrowywania plików, których dotyczy:

Rannoh

AutoIt

Furia

Krybola

Cryakl

CryptXXX wersje 1 i 2

Cryptowall — informacje o wirusach i opcje odszyfrowywania.

ten Ściana kryptowalut (lub "Deszyfrator Cryptwall”) wirus jest nowym wariantem Kryptoobrona wirus ransomware. Gdy komputer jest zainfekowany Ściana kryptowalut ransomware, a następnie wszystkie krytyczne pliki na komputerze (w tym pliki na mapowanych dyskach sieciowych, jeśli zalogowany w sieci) zostają zaszyfrowane silnym szyfrowaniem, co praktycznie uniemożliwia odszyfrowanie ich. Po Ściana kryptowalut szyfrowanie, wirus tworzy i wysyła klucz prywatny (hasło) na prywatny serwer w celu wykorzystania go przez przestępcę do odszyfrowania plików. Następnie przestępcy informują swoje ofiary, że wszystkie ich krytyczne pliki są zaszyfrowane i jedynym sposobem na ich odszyfrowanie jest: zapłacić okup w wysokości 500 $ (lub więcej) w określonym czasie, w przeciwnym razie okup zostanie podwojony lub ich pliki zostaną utracone na stałe.

Jak odszyfrować pliki zainfekowane Cryptowall i odzyskać swoje pliki:

Jeśli chcesz odszyfrować Ściana kryptowalut zaszyfrowane pliki i odzyskaj swoje pliki, masz następujące opcje:

A. Pierwszą opcją jest zapłacenie okupu. Jeśli zdecydujesz się to zrobić, kontynuuj płatność na własne ryzyko, ponieważ według naszych badań niektórzy użytkownicy odzyskują swoje dane, a inni nie. Pamiętaj, że przestępcy nie są najbardziej godnymi zaufania ludźmi na świecie.

B. Drugą opcją jest wyczyszczenie zainfekowanego komputera, a następnie przywrócenie zainfekowanych plików z czystej kopii zapasowej (jeśli ją posiadasz).

C. Jeśli nie masz czystej kopii zapasowej, jedyną opcją, jaka pozostaje, jest przywrócenie plików z poprzednich wersji z „Kopie w tle”. Zauważ, że ta procedura działa tylko w Windows 8, Windows 7 i Vista OS i tylko wtedy, gdy „Przywracanie systemu” funkcja była wcześniej włączona na Twoim komputerze i nie została wyłączona po Ściana kryptowalut infekcja.

- Link referencyjny: Jak przywrócić pliki z kopii w tle.

Szczegółowa analiza Ściana kryptowalut Infekcję i usuwanie ransomware można znaleźć w tym poście:

- Jak usunąć wirusa CryptoWall i przywrócić pliki?

CryptoDefense i How_Decrypt — informacje o wirusach i deszyfrowanie.

Kryptoobronato kolejny wirus ransomware, który może zaszyfrować wszystkie pliki na twoim komputerze niezależnie od ich rozszerzenia (typu pliku) z silnym szyfrowaniem, dzięki czemu praktycznie niemożliwe jest ich odszyfrowanie. Wirus może wyłączyć „Przywracanie systemu” na zainfekowanym komputerze i może usunąć wszystkie “Kopie woluminów w tle”, więc nie można przywrócić plików do ich poprzednich wersji. Po infekcji Kryptoobrona ransomware, tworzy dwa pliki w każdym zainfekowanym folderze („How_Decrypt.txt” i „How_Decrypt.html”) ze szczegółowymi instrukcjami, jak zapłacić okup w celu odszyfrowania twoich plików i wysyła klucz prywatny (hasło) na prywatny serwer w celu wykorzystania go przez przestępcę do odszyfrowania twojego pliki.

Szczegółowa analiza Kryptoobrona Infekcję i usuwanie ransomware można znaleźć w tym poście:

- Jak usunąć wirusa CryptoDefense i przywrócić pliki?

Jak odszyfrować zaszyfrowane pliki Cryptodefense i odzyskać swoje pliki:

W celu odszyfrowania Kryptoobrona zainfekowanych plików masz następujące opcje:

A. Pierwszą opcją jest zapłacenie okupu. Jeśli zdecydujesz się to zrobić, kontynuuj płatność na własne ryzyko, ponieważ według naszych badań niektórzy użytkownicy odzyskują swoje dane, a inni nie. Pamiętaj, że przestępcy nie są najbardziej godnymi zaufania ludźmi na świecie.

B. Drugą opcją jest wyczyszczenie zainfekowanego komputera, a następnie przywrócenie zainfekowanych plików z czystej kopii zapasowej (jeśli ją posiadasz).

C. Jeśli nie masz czystej kopii zapasowej, możesz spróbować przywrócić pliki z poprzednich wersji z „Kopie w tle”. Zauważ, że ta procedura działa tylko w Windows 8, Windows 7 i Vista OS i tylko wtedy, gdy „Przywracanie systemu” funkcja była wcześniej włączona na Twoim komputerze i nie została wyłączona po Kryptoobrona infekcja.

- Link referencyjny: Jak przywrócić pliki z kopii w tle.

D. Wreszcie, jeśli nie masz czystej kopii zapasowej i nie możesz przywrócić plików z „Kopie w tle”, możesz spróbować odszyfrować Kryptoobrona zaszyfrowane pliki za pomocą Deszyfrator Emsisoft pożytek. Aby to zrobić:

Ważna uwaga: To narzędzie działa tylko na komputerach zainfekowanych przed 1 kwietnia 2014 r.

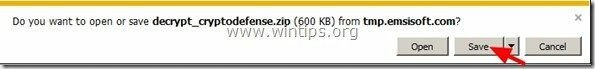

1.Ściągnij “Deszyfrator Emsisoft” narzędzie do twojego komputera (np. twój Pulpit).

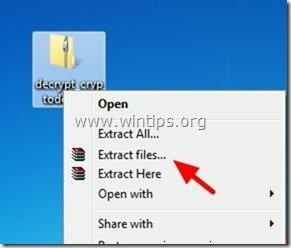

2. Po zakończeniu pobierania przejdź do swojego Pulpit oraz "Wyciąg" ten "decrypt_cryptodefense.zip" plik.

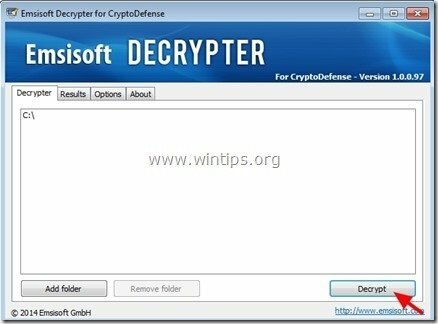

3. Ale już podwójne kliknięcie uruchomić „decrypt_cryptodefense” pożytek.

4. Na koniec naciśnij „Odszyfruj”, aby odszyfrować pliki.

Źródło – Dodatkowe informacje: Szczegółowy samouczek dotyczący odszyfrowywania zaszyfrowanych plików CryptoDefense za pomocą Deszyfrator Emsisoft narzędzie można znaleźć tutaj: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit lub HowDecrypt — informacje o wirusach i deszyfrowanie.

Kryptorbit lub Jak odszyfrować wirus to wirus ransomware, który może zaszyfrować wszystkie pliki na twoim komputerze. Gdy komputer zostanie zainfekowany Kryptorbit wirus wszystkie twoje krytyczne pliki są zaszyfrowane niezależnie od ich rozszerzenia (typu pliku) z silnym szyfrowaniem, które praktycznie uniemożliwia ich odszyfrowanie. Wirus tworzy również dwa pliki w każdym zainfekowanym folderze na twoim komputerze („JakOdszyfrować.txt” i „HowDecrypt.gif”) ze szczegółowymi instrukcjami, jak zapłacić okup i odszyfrować pliki.

Szczegółowa analiza Kryptorbit Infekcję i usuwanie ransomware można znaleźć w tym poście:

- Jak usunąć wirusa Cryptorbit (HOWDECRYPT) i przywrócić swoje pliki?

Jak odszyfrować zainfekowane pliki Cryptorbit i odzyskać swoje pliki:

W celu odszyfrowania Kryptorbit zaszyfrowanych plików masz następujące opcje:

A. Pierwszą opcją jest zapłacenie okupu. Jeśli zdecydujesz się to zrobić, kontynuuj płatność na własne ryzyko, ponieważ według naszych badań niektórzy użytkownicy odzyskują swoje dane, a inni nie.

B. Drugą opcją jest wyczyszczenie zainfekowanego komputera, a następnie przywrócenie zainfekowanych plików z czystej kopii zapasowej (jeśli ją posiadasz).

C. Jeśli nie masz czystej kopii zapasowej, możesz spróbować przywrócić pliki z poprzednich wersji z „Kopie w tle”. Zauważ, że ta procedura działa tylko w Windows 8, Windows 7 i Vista OS i tylko wtedy, gdy „Przywracanie systemu” funkcja była wcześniej włączona na Twoim komputerze i nie została wyłączona po Kryptorbit infekcja.

- Link referencyjny: Jak przywrócić pliki z kopii w tle.

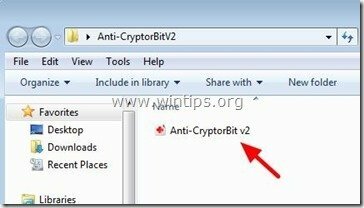

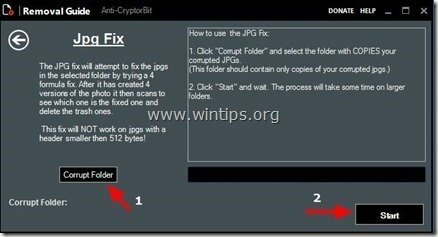

D. Wreszcie, jeśli nie masz czystej kopii zapasowej i nie możesz przywrócić plików z „Kopie w tle” następnie możesz spróbować odszyfrować Cryptorbit zaszyfrowane pliki za pomocą Anti-CryptorBit pożytek. Aby to zrobić:

1.Ściągnij “Anti-CryptorBit” narzędzie do twojego komputera (np. twój Pulpit)

2. Po zakończeniu pobierania przejdź do swojego Pulpit oraz "Wyciąg" ten "Anti-CryptorBitV2.zip" plik.

3. Ale już podwójne kliknięcie uruchomić Anti-CryptorBitv2 pożytek.

4. Wybierz typ plików, które chcesz odzyskać. (np. „JPG”)

5. Na koniec wybierz folder zawierający uszkodzone/zaszyfrowane pliki (JPG), a następnie naciśnij „Początek”, aby je naprawić.

Cryptolocker — informacje o wirusach i deszyfrowanie.

Cryptolocker (znany również jako „Troj/Okup-ACP”, “Trojański. Ransomcrypt. F”) jest paskudnym wirusem Ransomware (TROJAN), a gdy infekuje komputer, szyfruje wszystkie pliki bez względu na ich rozszerzenie (typ pliku). Złą wiadomością dotyczącą tego wirusa jest to, że po zainfekowaniu komputera krytyczne pliki są szyfrowane silnym szyfrowaniem i praktycznie niemożliwe jest ich odszyfrowanie. Po zainfekowaniu komputera wirusem Cryptolocker, na komputerze ofiary pojawia się wiadomość informacyjna żądająca zapłaty (okupu) w wysokości 300 $ (lub więcej) w celu odszyfrowania plików.

Szczegółowa analiza Cryptolocker Infekcję i usuwanie ransomware można znaleźć w tym poście:

- Jak usunąć CryptoLocker Ransomware i przywrócić pliki?

Jak odszyfrować pliki zainfekowane Cryptolockerem i odzyskać swoje pliki:

W celu odszyfrowania Cryptolocker zainfekowanych plików masz następujące opcje:

A. Pierwszą opcją jest zapłacenie okupu. Jeśli zdecydujesz się to zrobić, kontynuuj płatność na własne ryzyko, ponieważ według naszych badań niektórzy użytkownicy odzyskują swoje dane, a inni nie.

B. Drugą opcją jest wyczyszczenie zainfekowanego komputera, a następnie przywrócenie zainfekowanych plików z czystej kopii zapasowej (jeśli ją posiadasz).

C. Jeśli nie masz czystej kopii zapasowej, możesz spróbować przywrócić pliki z poprzednich wersji z „Kopie w tle”. Zauważ, że ta procedura działa tylko w Windows 8, Windows 7 i Vista OS i tylko wtedy, gdy „Przywracanie systemu” funkcja była wcześniej włączona na Twoim komputerze i nie została wyłączona po Cryptolocker infekcja.

- Link referencyjny: Jak przywrócić pliki z kopii w tle.

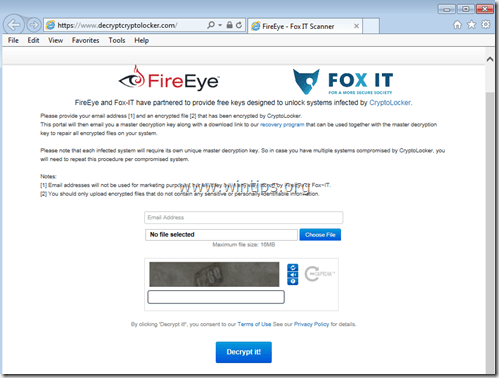

D. W sierpniu 2014 r. Ogniste Oko & Fox-IT wydali nową usługę, która pobiera prywatny klucz deszyfrujący dla użytkowników, którzy zostali zainfekowani przez ransomware CryptoLocker. Usługa nazywa się „DecryptoLocker' (usługa została przerwana), jest dostępny na całym świecie i nie wymaga od użytkowników rejestracji ani podawania danych kontaktowych w celu korzystania z niego.

Aby skorzystać z tej usługi, musisz odwiedzić tę stronę: (usługa została przerwana) i prześlij jeden zaszyfrowany plik CryptoLocker z zainfekowanego komputera (Uwaga: prześlij plik, który nie zawiera poufnych i/lub prywatnych informacji). Po wykonaniu tej czynności musisz podać adres e-mail, aby otrzymać klucz prywatny i link do pobrania narzędzia deszyfrującego. Na koniec uruchom pobrane narzędzie do deszyfrowania CryptoLocker (lokalnie na swoim komputerze) i wprowadź swój klucz prywatny, aby odszyfrować zaszyfrowane pliki CryptoLocker.

Więcej informacji o tej usłudze można znaleźć tutaj: FireEye i Fox-IT ogłaszają nową usługę, która pomoże ofiarom CryptoLockera.

CryptXXX V1, V2, V3 (Warianty: .crypt, crypz lub 5 znaków szesnastkowych).

- KryptaXXX V1 & KryptaXXX V2 ransomware szyfruje twoje pliki i dodaje rozszerzenie ".crypt" na końcu każdego pliku po infekcji.

- KryptaXXX v3 dodaje rozszerzenie ".cryptz" po zaszyfrowaniu plików.

Trojan CryptXXX szyfruje następujące typy plików:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, CMD, CPP, CRT, CS, CSR, CSS, CSV, CUE, DB, DBF, DCH, DCU, DDS, DIF, DIP, DJV, DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR, .GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .KSIĄŻKI, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, ODB, ODG, ODP, ODS, ODT, OTG, OTP, OTS, OTT, P12, PAGES, PAQ, PAS, PCT, PDB, PDF, PEM, .PHP, .PIF, .PL, .WTYCZKA, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT, .UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Jak odszyfrować pliki CryptXXX.

Jeśli jesteś zainfekowany CryptXXX w wersji 1 lub wersji 2, użyj Narzędzie RannohDecryptor firmy Kaspersky do odszyfrowania plików.

Jeśli jesteś zainfekowany CryptXXX w wersji 3, użyj Deszyfrator plików Ransomware firmy Trend Micro. *

Notatka: Ze względu na zaawansowane szyfrowanie wirusa CryptXXX V3, obecnie możliwe jest tylko częściowe odszyfrowanie danych i musisz użyć narzędzia do naprawy innej firmy, aby naprawić swoje pliki, takie jak: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky i AutoLocky (Warianty: .locky)

Locky ransomware szyfruje twoje pliki za pomocą szyfrowania RSA-2048 i AES-128, a po infekcji wszystkie twoje pliki są zmieniane na unikalną 32-znakową nazwę pliku z rozszerzeniem ".locky" (np. "1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). Locky wirus może infekować dyski lokalne lub sieciowe, a podczas infekcji tworzy plik o nazwie „_HELP_instructions.html” w każdym zainfekowanym folderze, z instrukcjami, jak zapłacić okup i odszyfrować pliki za pomocą przeglądarki TOR.

Automatyczna blokada to kolejny wariant wirusa Locky. Główna różnica między Locky i Autolocky polega na tym, że Autolocky nie zmieni oryginalnej nazwy pliku podczas infekcji. (np. jeśli plik ma nazwę „Dokument1.doc" przed infekcją Autolocky zmienia nazwę na "Dokument1.doc.locky")

Jak odszyfrować pliki .LOCKY:

- Pierwsza opcja to wyczyszczenie zainfekowanego komputera, a następnie przywrócenie zainfekowanych plików z czystej kopii zapasowej (jeśli ją posiadasz).

- Drugą opcją, jeśli nie masz czystej kopii zapasowej, jest przywrócenie plików z poprzednich wersji z „Kopie w tle”. Jak przywrócić pliki z kopii w tle.

- Trzecią opcją jest użycie Deszyfrator Emsisoft dla funkcji AutoLocky do odszyfrowania plików. (Narzędzie deszyfrujące działa tylko dla Automatyczne blokowanie).

Trojan-okup. Win32.Rector — informacje o wirusach i deszyfrowanie.

ten trojański rektor szyfruje pliki o następujących rozszerzeniach: .doc, .jpg, .pdf.rar, i po infekcji to czyni je bezużytecznymi. Gdy twoje pliki zostaną zainfekowane trojański rektor, następnie rozszerzenia zainfekowanych plików są zmieniane na .VSCRYPT, .ZAINFEKOWANY, .KORREKTOR lub .BLOK a to czyni je bezużytecznymi. Podczas próby otwarcia zainfekowanych plików na ekranie wyświetlany jest komunikat pisany cyrylicą, który zawiera żądanie okupu i szczegóły płatności. Cyberprzestępca, który sprawia, że trojański rektor nazywa "††KOPPEKTOP†† i prosi o skontaktowanie się z nim przez e-mail lub ICQ (EMAIL: v-martjanov@mail.ru / ICQ: 557973252 lub 481095) w celu uzyskania instrukcji dotyczących odblokowania plików.

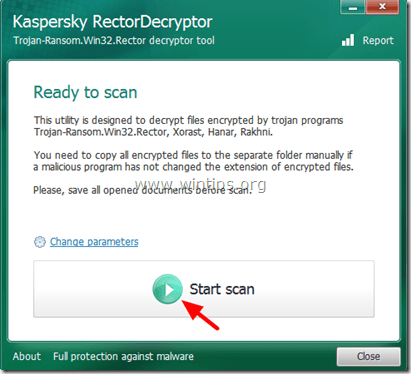

Jak odszyfrować pliki zainfekowane przez Trojan Rector i odzyskać swoje pliki:

Rada: Skopiuj wszystkie zainfekowane pliki do osobnego katalogu i zamknij wszystkie otwarte programy przed przystąpieniem do skanowania i odszyfrowywania zainfekowanych plików.

1. Ściągnij Deszyfrator Rektoranarzędzie (od Kaspersky Lab) do Twojego komputera.

2. Po zakończeniu pobierania uruchom RectorDecryptor.exe.

3. Wciśnij "Rozpocznij skanowanie”, aby przeskanować dyski w poszukiwaniu zaszyfrowanych plików.

4. Niech RectorDeszyfrator narzędzie do skanowania i odszyfrowywania zaszyfrowanych plików (z rozszerzeniami) .vscrypt, .infected, .bloc, .korrektor) a następnie wybierz opcję „Usuń zaszyfrowane pliki po odszyfrowaniu”, jeśli odszyfrowanie się powiodło. *

* Po odszyfrowaniu możesz znaleźć dziennik raportu z procesu skanowania/odszyfrowywania do katalogu głównego dysku C:\ (np. „C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. Na koniec kontynuuj sprawdzanie i czyszczenie systemu ze złośliwych programów, które mogą na nim istnieć.

Źródło – Dodatkowe informacje:http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-okup. Win32.Xorist, Trojan-Ransom. MSIL.Vandev — informacje o wirusach i deszyfrowanie.

tenTrojan okup Xorist & Trojan okup Valdev, szyfruje pliki o następujących rozszerzeniach:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, as, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, surowe, saf, val, fala, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, rower, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, ca, krzywka, dng, atrament, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, śliniaczek, boc, crd, diz, kropka, dotm, dotx, dvi, dxe, mlx, błąd, euc, faq, fdr, fds, gthr, idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, łuk, ari, arj, samochód, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, słoik, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, mapa, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, smutny, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, dysk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, garnek, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, czapka, cc, dorsz, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, for, fpp, jav, java, lbi, sowa, pl, plc, pli, pm, res, rnc, rsrc, tak, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, XLM, YPS, MD3.

Po infekcjiTrojan okup Xorist zagraża bezpieczeństwu komputera, sprawia, że komputer jest niestabilny i wyświetla na ekranie komunikaty żądające okupu w celu odszyfrowania zainfekowanych plików. Wiadomości zawierają również informacje o tym, jak zapłacić okup w celu uzyskania narzędzia deszyfrującego od cyberprzestępców.

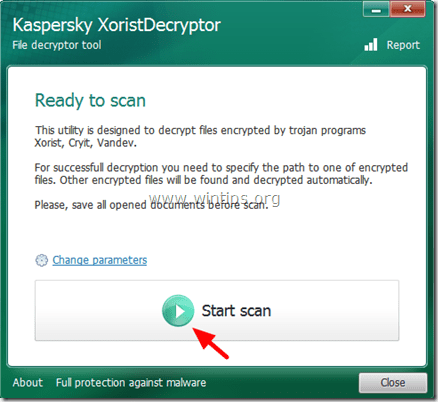

Jak odszyfrować pliki zainfekowane trojanem Win32.Xorist lub trojanem MSIL.Vandev:

Rada: Skopiuj wszystkie zainfekowane pliki do osobnego katalogu i zamknij wszystkie otwarte programy przed przystąpieniem do skanowania i odszyfrowywania zainfekowanych plików.

1. Ściągnij Deszyfrator Xoristnarzędzie (od Kaspersky Lab) do Twojego komputera.

2. Po zakończeniu pobierania uruchom XoristDecryptor.exe.

Notatka: Jeśli chcesz usunąć zaszyfrowane pliki po zakończeniu odszyfrowywania, kliknij „Zmień parametry” i zaznacz opcję „Usuń zaszyfrowane pliki po odszyfrowaniu” pole wyboru pod „Dodatkowe opcje”.

3. Wciśnij "Rozpocznij skanowanie" przycisk.

4. Wprowadź ścieżkę co najmniej jednego zaszyfrowanego pliku, a następnie poczekaj, aż narzędzie odszyfruje zaszyfrowane pliki.

5. Jeśli odszyfrowanie się powiodło, uruchom ponownie komputer, a następnie przeskanuj i wyczyść system ze złośliwego oprogramowania, które może się na nim znajdować.

Źródło – Dodatkowe informacje: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-okup. Win32.Rakhni — informacje o wirusach i deszyfrowanie.

ten Trojan okup Rakhni szyfruje pliki, zmieniając rozszerzenia plików w następujący sposób:

Po zaszyfrowaniu Twoje pliki są bezużyteczne, a bezpieczeństwo systemu jest zagrożone. Również Trojan-okup. Win32.Rakhni tworzy plik na twoim %DANE APLIKACJI% folder o nazwie „wyjście.hhr.oshit”, który zawiera zaszyfrowane hasło do zainfekowanych plików.

Ostrzeżenie: ten Trojan-okup. Win32.Rakhni tworzy „wyjście.hhr.oshit” plik zawierający zaszyfrowane hasło do plików użytkownika. Jeśli ten plik pozostanie na komputerze, odszyfruje go za pomocą RakhniDeszyfrator narzędzie szybciej. Jeśli plik został usunięty, można go odzyskać za pomocą narzędzi do odzyskiwania plików. Po odzyskaniu pliku umieść go w %DANE APLIKACJI% i ponownie uruchom skanowanie za pomocą narzędzia.

%DANE APLIKACJI% lokalizacja folderu:

-

Windows XP: C:\Dokumenty i ustawienia\

\Dane aplikacji -

Okna 7/8: C:\Użytkownicy\

\AppData\Roaming

Jak odszyfrować pliki zainfekowane trojanem Rakhni i odzyskać swoje pliki:

1. Ściągnij Deszyfrator Rakhninarzędzie (od Kaspersky Lab) do Twojego komputera.

2. Po zakończeniu pobierania uruchom RakhniDecryptor.exe.

Notatka: Jeśli chcesz usunąć zaszyfrowane pliki po zakończeniu odszyfrowywania, kliknij „Zmień parametry” i zaznacz opcję „Usuń zaszyfrowane pliki po odszyfrowaniu” pole wyboru pod „Dodatkowe opcje”.

3. Wciśnij "Rozpocznij skanowanie”, aby przeskanować dyski w poszukiwaniu zaszyfrowanych plików.

4. Wprowadź ścieżkę co najmniej jednego zaszyfrowanego pliku (np. „plik.doc.zablokowany”), a następnie poczekaj, aż narzędzie odzyska hasło z „wyjście.hhr.oshit” plik (pamiętaj, Ostrzeżenie) i odszyfrowuje Twoje pliki.

Źródło – Dodatkowe informacje: http://support.kaspersky.com/viruses/disinfection/10556#block2

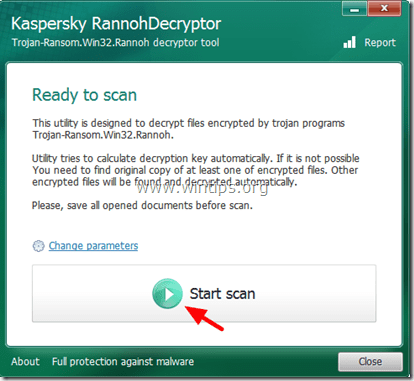

Trojan-okup. Win32.Rannoh (Trojan-Ransom. Win32.Cryakl) — informacje o wirusach i deszyfrowanie.

ten Trojan Rannoh lub Trojan Cryakl szyfruje wszystkie pliki na Twoim komputerze w następujący sposób:

- W przypadku Trojan-okup. Win32.Rannoh infekcja, nazwy plików i rozszerzenia zostaną zmienione zgodnie z szablonem zablokowanym-

. . - W przypadku Trojan-okup. Win32.Cryakl infekcji, znacznik {CRYPTENDBLACKDC} jest dodawany na końcu nazw plików.

Jak odszyfrować pliki zainfekowane trojanem Rannoh lub trojanem Cryakl i odzyskać swoje pliki:

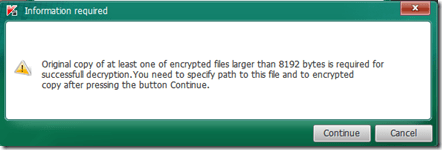

Ważny: tenDeszyfrator Rannoh narzędzie odszyfrowuje pliki, porównując jeden zaszyfrowany i jeden odszyfrowany plik. Więc jeśli chcesz użyć Deszyfrator Rannoh narzędzie do odszyfrowywania plików musisz posiadać oryginalną kopię co najmniej jednego zaszyfrowanego pliku przed infekcją (np. z czystej kopii zapasowej).

1. Ściągnij Deszyfrator Rannohnarzędzie do komputera.

2. Po zakończeniu pobierania uruchom RannohDecryptor.exe

Notatka: Jeśli chcesz usunąć zaszyfrowane pliki po zakończeniu odszyfrowywania, kliknij „Zmień parametry” i zaznacz opcję „Usuń zaszyfrowane pliki po odszyfrowaniu” pole wyboru pod „Dodatkowe opcje”.

3. Wciśnij "Rozpocznij skanowanie" przycisk.

4. Przeczytać "Wymagane informacje” wiadomość, a następnie kliknij “Kontyntynuj” i określ ścieżkę do oryginalnej kopii co najmniej jednego zaszyfrowanego pliku przed infekcją (czysty – oryginalny – plik) oraz ścieżkę do zaszyfrowanego pliku (zainfekowany – zaszyfrowany plik).

5. Po odszyfrowaniu możesz znaleźć dziennik raportu z procesu skanowania/odszyfrowywania do katalogu głównego dysku C:\. (np. "C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

Źródło – Dodatkowe informacje: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (Warianty: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc i .vvv)

ten TeslaCrypt wirus ransomware dodaje do twoich plików następujące rozszerzenia: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc i .vvv.

Jak odszyfrować pliki TeslaCrypt:

Jeśli jesteś zainfekowany wirusem TeslaCrypt, użyj jednego z tych narzędzi do odszyfrowania plików:

- Dekoder Tesli: Więcej informacji i instrukcji dotyczących używania Dekoder Tesli można znaleźć w tym artykule: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- Deszyfrator plików oprogramowania ransomware Trend Micro.

TeslaCrypt V3.0 (Warianty: .xxx, .ttt, .micro, .mp3)

ten TeslaCrypt 3.0 wirus ransomware dodaje do twoich plików następujące rozszerzenia: .xxx, .ttt, .micro i .mp3

Jak odszyfrować pliki TeslaCrypt V3.0:

Jeśli jesteś zarażony TeslaCrypt 3.0 następnie spróbuj odzyskać swoje pliki za pomocą:

- Deszyfrator plików Micro Ransomware firmy Trend narzędzie.

- RakhniDeszyfrator (Poradnik Jak to zrobić)

- Dekoder Tesli (Poradnik Jak to zrobić)

- Tesladecrypt – McAfee

TeslaCrypt V4.0 (Nazwa i rozszerzenie pliku pozostają niezmienione)

Aby odszyfrować pliki TeslaCrypt V4, wypróbuj jedno z następujących narzędzi:

- Deszyfrator plików Micro Ransomware firmy Trend narzędzie.

- RakhniDeszyfrator (Poradnik Jak to zrobić)

- Dekoder Tesli (Poradnik Jak to zrobić)

EnzoS.

8 października 2016 o 8:01