WannaCry to poważne krypto-malware, które trafiło do społeczności internetowej w piątek, 12 maja 2017 roku. Początkowo był określany jako Wana Decrypt0r ze względu na wewnętrzną nazwę podaną na ekranie blokady. Jednak eksperci ds. bezpieczeństwa wkrótce odkryli, że ma więcej wariantów, w tym: Wana Decrypt0r, WannaCryptor, WannaCrypt, płacz lub WNCRYi oczekuje się, że zmiany będą się pojawiać.

Pierwsza wersja WannaCry, Wana Decrypt0r 2.0, została wykryta 12 maja 2017 r., po uderzeniu w hiszpańską Telefonica, Portugal Telecom i NHS Hospitals w Anglii.[1] Jednak oprogramowanie ransomware nie ograniczało się do organizacji i atakowało starsze komputery domowe Wersje Windows, w których brakuje poprawek Microsoft, indeksowanych jako MS17-010, CVE-2017-0146 i CVE-2017-0147.[2] W ciągu kilku dni to złośliwe oprogramowanie zdołało zainfekować ponad 230 000 komputerów zlokalizowanych w 150 krajów, a te liczby sprawiają, że WannaCry pasuje do najbardziej znanych infekcji ransomware lubić Locky lub Cerber.

WannaCryptor infiltruje system poprzez lukę EternalBlue, która została wykryta w wersjach Windows Vista, 7, 8, 10 i Windows Server. Ta konkretna luka została załatana aktualizacjami zabezpieczeń MS17-010, CVE-2017-0146 i CVE-2017-0147, ale wiele komputerów pominęło aktualizację i pozostawiło otwartą lukę.

Niestety, jeśli ransomware WannaCry szyfruje dane (używa algorytmów AES i RSA), nie ma szans na odszyfrowanie plików za darmo. Ludzie mogą zapłacić okup za hakerów, odzyskać dane za pomocą kopii zapasowych lub zapomnieć o tych plikach.[3]

Aktualizacja 2018

Wirus ten był uważany za stare zagrożenie, które było stosunkowo ciche, ale w trzecim kwartale 2018 r. pojawiły się wiadomości o ostatniej aktywności i infekcjach WannaCry na całym świecie. Ten kryptowirus dotknął już więcej urządzeń od bieżących incydentów, które rozpoczęły się w lipcu 2018 roku.

Całkowita liczba zablokowanych zgłoszeń WannaCry w trzecim kwartale 2018 r. podobno wynosi 947 027 517, a aktywność została wykryta w co najmniej 203 krajach. Akcja wskazuje, że ten kryptowirus nie jest martwy, a niebezpieczeństwo jest realne. Zwłaszcza, gdy ataki ransomware coraz częściej dotykają duże firmy i usługi.[4]

WannaCry ma również deszyfratory opracowane przez różnych badaczy w ciągu roku tych ataków. GitHub wydali narzędzia deszyfrujące dla różnych wersji i mogą działać w przypadku nowych i aktywnych wariantów zagrożeń.

Sukces WannaCry dał możliwość skopiowania taktyki

Niestety, ogromny „sukces” WannaCry zmusił twórców oprogramowania ransomware do tworzenia i wypuszczania kopii tego złośliwego oprogramowania. W chwili pisania tego tekstu eksperci ds. bezpieczeństwa zarejestrowali osiem kopii WannaCry, z których niektóre są w fazie rozwoju, a inne zostały już wydane. Dlatego bądź bardzo ostrożny i upewnij się, że odpowiednio chronisz swój komputer. Oto kopie Wana Decrypt0r:

Nr 1. DarkoderCrypt0r

DarkoderCrypt0r szyfruje pliki znajdujące się na pulpicie komputera PC, wykorzystuje ekran blokady podobny do wymaganego do okupu oprogramowania WannaCryptor i wykonuje wszystkie inne czynności typowe dla poprzednika. Plik wykonywalny ma nazwę @[e-mail chroniony] Wszystkie zaszyfrowane dane otrzymują rozszerzenie pliku .DARKCRY, a użytkownik komputera PC jest nakłaniany do zapłacenia okupu w wysokości 300 dolarów. Obecnie używa kodu HiddenTear, co oznacza, że pliki, które szyfruje, można łatwo odszyfrować.

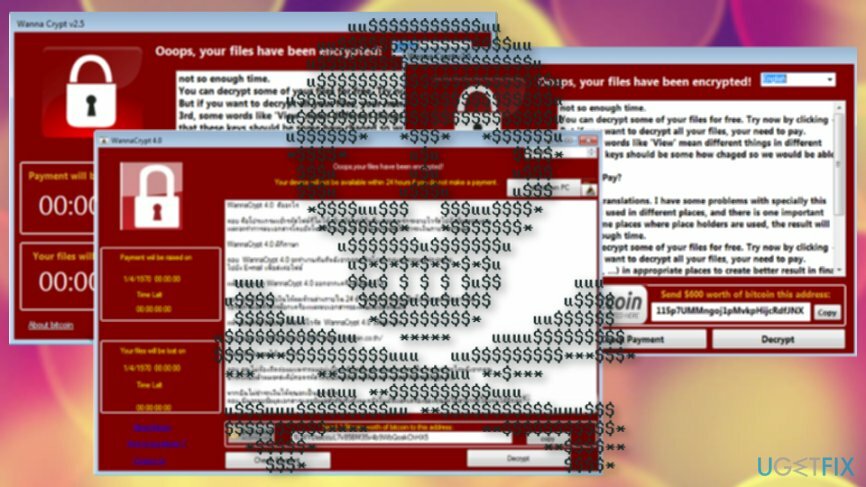

Nr 2. WannaCrypt v2.5

Ransomware WannaCrypt v2.5 jest obecnie w fazie rozwoju. Jeśli infekuje komputer, nie blokuje plików, poza tym, że wyświetla ekran blokady i wymaga zapłaty okupu w wysokości 600 dolarów. Nie jest jeszcze niebezpieczna, ale może śmiertelnie przestraszyć ludzi.

Nr 3. WannaCrypt 4.0

WannaCrypt 4.0 to kolejna kopia wirusa WannaCry, którą można jeszcze sklasyfikować jako niezłośliwą. Rozprzestrzenia się jak każdy inny wirus ransomware, z wyjątkiem tego, że nie szyfruje plików. Informacja o okupie, ekran blokady i inne informacje są podawane w języku tajskim, co oznacza, że będą skierowane do użytkowników z Tajlandii.

Nr 4. Generator Aron WanaCrypt0r 2.0 v1.0

Aron WanaCrypt0r 2.0 Generator v1.0 jest określany jako konfigurowalny generator ransomware WannaCry. Pozwala ludziom wybrać tekst, kolory, obrazy, czcionkę i inne ustawienia ekranu blokady WannaCry. Spekuluje się, że hakerzy również używają pliku wykonywalnego Wana Decrypt0r i rozpowszechniają go w celu wygenerowania okupu. Na szczęście ta „usługa” nie jest jeszcze dostępna. Ludzie mogą wygenerować tylko dostosowany ekran blokady WannaCry, ale plik wykonywalny ransomware nie jest rozpowszechniany.

Nr 5. Wana Decrypt0r 2.0

Plik wykonywalny Wana Decrypt0r 2.0 to MS17-010.exe. Ekran blokady i żądanie okupu są podobne do WannaCry. Dostępna jest indonezyjska wersja wirusa.

Nr 6. @kee

@kee ransomware szyfruje pliki osobiste i wyświetla żądanie okupu w treści „Witaj! Kolega @kee User!.txt“.

Nr 7. WannaDecryptOr 2.0

WannaDecryptOr 2.0 nie został jeszcze w pełni opracowany. Może infekować komputery, ale nie może szyfrować plików. Poza tym jest to ekran blokady, a informacja o okupie nie zawiera informacji o wirusie i instrukcji, jak zapłacić okup. Niemniej jednak odinstalowanie wirusa jest kluczowe, ponieważ może on zostać wkrótce zaktualizowany, a następnie zaszyfrować pliki.

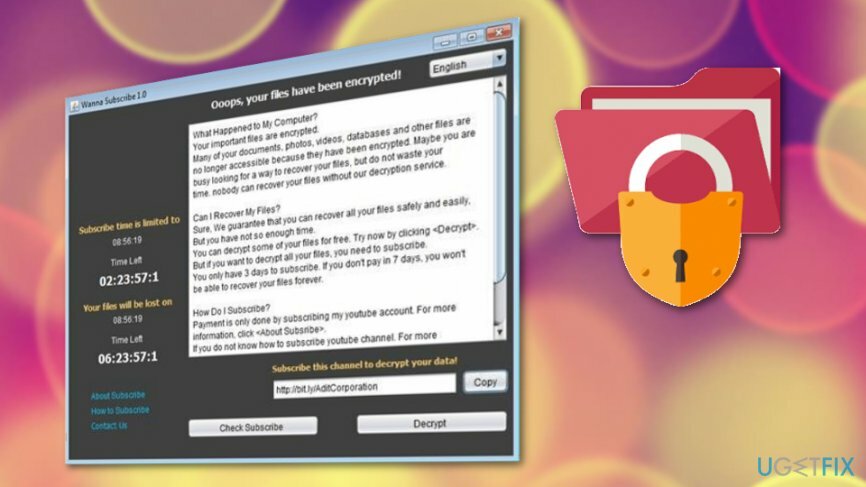

Nr 8. Chcę Subskrybować 1.0

Nie otrzymaliśmy jeszcze zbyt wielu informacji. Jest to zagrożenie napisane w Javie i ma szary kolor znanego wcześniej okna okupu.

Jak widać, wirus WannaCry ma wiele klonów, z których niektóre są już dystrybuowane, a inne są w fazie rozwoju. Jednak bardzo ważne jest prawidłowe aktualizowanie i zabezpieczanie komputera. w ten oraz ten posty, możesz znaleźć informacje o tym, jakie środki ostrożności należy podjąć, aby uchronić się przed atakiem WannaCry i jakie kroki należy podjąć, jeśli komputer został już zainfekowany. Podejmując te środki zapobiegawcze, ochronisz system przed wszystkimi wariantami WannaCry, w tym jego imitatorami.