Dziennik dostępu to plik dziennika, który śledzi, kiedy uzyskano dostęp do jednej lub więcej rzeczy. Dzienniki dostępu są istotną częścią bezpieczeństwa i analityki w informatyce. Dzienniki dostępu są również ważnym narzędziem bezpieczeństwa w świecie fizycznym.

Dziennik dostępu śledzi datę i godzinę uzyskania dostępu lub próby uzyskania dostępu. Generalnie przez kogo, jak wiadomo. Dzienniki dostępu często zawierają również informacje drugorzędne. Te drugorzędne informacje mogą dostarczyć kontekstu lub dalszych analitycznie użytecznych danych.

Dzienniki dostępu i bezpieczeństwo cyfrowe

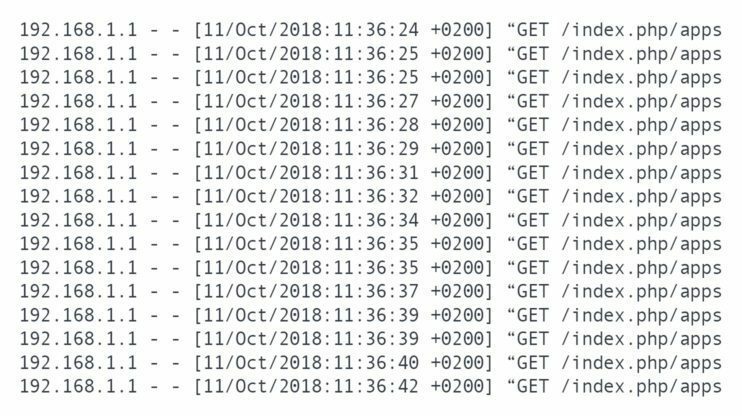

Dzienniki dostępu mogą śledzić, gdy ktoś próbuje uzyskać dostęp do uprzywilejowanego systemu. Lub plik i może być całkiem proste. Może śledzić punkty danych, takie jak „czy dostęp się powiódł?”, „kto próbował uzyskać dostęp do pliku?”, „Kiedy nastąpiła próba?”. W niektórych przypadkach dziennik dostępu może nawet śledzić wszelkie wprowadzone zmiany. Zwykle jest to rejestrowane osobno.

Odmowa dostępu to stan, który powinien być rejestrowany. Zapewnia to bezpośredni wgląd w to, kiedy ktoś próbuje uzyskać dostęp do czegoś, czego nie powinien. Oczywiście istnieją ku temu potencjalnie uzasadnione powody. Być może użytkownik popełnił literówkę w swoim haśle. A może użytkownik nie otrzymał takiego dostępu, jaki powinien.

Alternatywą jest to, że nieautoryzowany użytkownik próbuje uzyskać dostęp. W przypadku serwera WWW może to być nieuwierzytelniony haker próbujący uzyskać dostęp do poufnego pliku. Może to być również legalne konto użytkownika próbujące uzyskać dostęp do pliku, do którego nie mają uprawnień. Zakładając, że legalny użytkownik nie powinien mieć dostępu, konto mogło zostać naruszone lub użytkownik stał się nieuczciwy.

Przydatne jest również śledzenie pomyślnego dostępu. Sam dostęp może nie stanowić problemu, ale działania po nim mogą być. Na przykład śledzenie, które konta uzyskują dostęp do zaplecza witryny, może umożliwić przeprowadzenie dalszych działań kryminalistycznych, jeśli witryna zostanie zniszczona. Samo zalogowanie nazwy użytkownika może nie wystarczyć w tym przypadku użycia. W połączeniu z adresem IP można by sprawdzić, czy legalny użytkownik zepsuł witrynę, czy też haker użył ich konta. Można to ustalić, ponieważ źródłowe adresy IP pasowałyby lub nie były zgodne z historycznie zarejestrowanymi danymi.

Dzienniki dostępu i analizy

Logi dostępu do danych publicznych mogą umożliwić analizę ogólnych trendów. Na przykład rejestrowanie dostępu do każdej strony w witrynie pozwala zobaczyć, które strony są najbardziej popularne, a które najmniej popularne. Dodatkowe informacje, takie jak adres IP odwiedzającego, mogą umożliwić Ci analizę zachowania ruchu odwiedzających Twoją witrynę. Możesz zobaczyć, przez którą stronę zostały wprowadzone i jakie treści je trzymały.

Rejestrowanie innych informacji, takich jak nagłówek strony odsyłającej, może informować, z jakich witryn pochodzą Twoi użytkownicy i potencjalnie jak skuteczne są określone kampanie reklamowe. Prowadzenie dziennika ciągu agenta użytkownika może pozwolić Ci zobaczyć, które przeglądarki preferuje Twoja baza użytkowników i dla których przeglądarek powinieneś nadać priorytet optymalizacji i kompatybilności.

Rejestrowanie, gdy konkretni użytkownicy wykonują określone czynności, może również umożliwić utworzenie profilu legalnych wzorców aktywności. Pomocna może być wtedy wiedza, kiedy te wzorce są łamane, ponieważ może to wskazywać na incydent związany z bezpieczeństwem. Istnieje oczywiście wiele innych uzasadnionych wyjaśnień zmiany wzorców i zachowań, więc nie powinno to być od razu powodem do niepokoju.

Dzienniki dostępu i zabezpieczenia fizyczne

Wiele firm stosuje zabezpieczenia fizyczne w swoich biurach i centrach danych. Logowanie dostępu tutaj może być proste, na przykład przy użyciu książki logowania. Można również wykorzystać zaawansowane technologicznie opcje, takie jak karty drzwiowe RFID. Rejestrowanie dostępu fizycznego to doskonała pierwsza linia obrony fizycznej. Podczas gdy złodziej lub haker może po prostu wejść i zobaczyć, co mogą zrobić, logując się, podając imię i nazwisko, z kim się tam spotykasz i dlaczego tam jesteś, komplikuje się sprawy.

Karty dostępu zasadniczo blokują wszystkie lub znaczną liczbę drzwi. To znacznie utrudnia hakerom i złodziejom niezawodne poruszanie się po budynku. Nie posiadając legalnej karty dostępu, polegają na uczciwych pracownikach otwierających drzwi i ignorowaniu szkoleń dotyczących zezwalania ludziom na tylną furtkę.

Oczywiście istnieje wiele sposobów przeciwdziałania tym fizycznym środkom bezpieczeństwa. Nawet bez innych środków mogą być rozsądnym środkiem odstraszającym. Potencjalni złodzieje i hakerzy muszą być znacznie lepiej poinformowani, zanim cokolwiek spróbują. Będą polegać na umiejętnościach socjotechnicznych i przynajmniej odrobinie szczęścia.

Dzienniki dostępu i bezpieczeństwo fizyczne

Rejestrowanie dostępu fizycznego do budynku może potencjalnie uratować życie. W przypadku ewakuacji awaryjnej, z powodu pożaru lub z innego powodu, można dokładnie wiedzieć, ile osób przebywało w budynku. Informacje te można następnie połączyć z liczbą pracowników, aby ustalić, czy ktoś jest uwięziony w środku i potrzebuje straży pożarnej, aby spróbować ją zlokalizować i uratować. Ewentualnie może poinformować załogę strażacką, że nie ma zagrożenia dla życia, co pozwala im podejmować mniejsze ryzyko osobiste, aby ugasić pożar.

W niektórych sytuacjach, takie jak ten, dzienniki dostępu mogą być zarówno błogosławieństwem, jak i przekleństwem. Na przykład w przypadku papierowego arkusza logowania niekoniecznie musi istnieć arkusz wylogowania, co uniemożliwia ustalenie, kto musi być rozliczany. Systemy cyfrowe są jeszcze bardziej podatne na nieco pokrewny problem. W wielu przypadkach, jeśli ktoś podąża za kolegą przez drzwi, może nie zawracać sobie głowy skanowaniem przepustki, zamiast tego „zamykać się na ogon” przez drzwi.

Ponadto systemy cyfrowe zazwyczaj przesyłają raporty do komputerów wewnętrznych. Te wewnętrzne komputery znajdowałyby się wewnątrz obecnie ewakuowanego budynku, co utrudniałoby sprawdzenie, ile osób należy uwzględnić.

Dodatkowo inne czynniki ludzkie mogą zniweczyć najlepiej ułożone plany. W przypadku pożaru każdy powinien udać się na miejsce zbiórki awaryjnej. Niektórzy ludzie mogą jednak wybrać inne wyjście i czekać w niewłaściwym miejscu. Inni mogą skorzystać z okazji, by zapalić papierosa lub pójść do sklepu. Bezpieczeństwo fizyczne jest trudne do zapewnienia w ten sposób i wymaga od wszystkich przestrzegania procedur, co nie zawsze się zdarza.

Wniosek

Dziennik dostępu to plik lub dokument, który śledzi dostęp lub próbę uzyskania dostępu do systemu. Mogą być używane w systemach fizycznych, takich jak budynki i centra danych lub systemach komputerowych, takich jak witryny internetowe lub poufne dokumenty. Dzienniki zapewniają pomoc w zapewnieniu śledzenia bezpieczeństwa, a dzięki odpowiednim punktom danych mogą umożliwić przydatne analizy.