Jedna z rzeczy, które prawie wszyscy zrobili, a wiele osób nadal wydaje jedno lub bardzo małą liczbę haseł do wszystkiego. Dzieje się tak, ponieważ o wiele łatwiej jest zapamiętać jedno hasło, nawet jeśli jest złożone i długie, niż pamiętać kilkanaście haseł i usługi, do których są używane.

Wadą tego podejścia jest jednak to, że jeśli ktoś zna lub odgadnie hasło, którego używasz, może go użyć, aby uzyskać dostęp do każdego konta i urządzenia, które posiadasz. Utrzymanie prywatności hasła może wydawać się stosunkowo łatwe, po prostu nie możesz nikomu o tym mówić, jednak musisz skonfigurować swoje konta na stronach internetowych, aby z niego korzystać, i właśnie tam leżą potencjalne problemy.

Bezpieczeństwo cybernetyczne

Cyberbezpieczeństwo nikogo nie jest doskonałe, co niestety oznacza, że strony internetowe nie są tak bezpieczne, jak mogłyby być. W najgorszym przypadku ta luka umożliwia hakerom pobranie bazy danych witryny, która będzie zawierać dane konta każdego użytkownika. Dane konta są bardzo interesujące dla hakerów, zwłaszcza dlatego, że tak wiele osób ponownie używa haseł. Jeśli mają listę adresów e-mail i powiązanych haseł, mogą spróbować użyć ich na innych stronach internetowych, na których może być łatwiej zarabiać lub kraść pieniądze.

Idealnie, strony internetowe powinny kryptograficznie haszować hasła przed zapisaniem ich w bazie danych. Skrót jest funkcją jednokierunkową, która zawsze tworzy to samo wyjście, jeśli podasz mu te same dane wejściowe i zapewni różne dane wyjściowe dla różnych danych wejściowych. Ważna jest również część „jednokierunkowa”, co oznacza, że nie możesz wziąć danych wyjściowych funkcji skrótu i przekształcić go z powrotem do oryginalnego hasła. Oznacza to, że strona internetowa może sprawdzić, czy podałeś właściwe hasło, haszując je i porównując wynik z tym zapisanym w bazie danych, a wszystko to bez znajomości oryginalnego hasła. Oznacza to również, że aby wypracować hasło, hakerzy muszą odgadywać hasła, dopóki nie znajdą tego, w którym dane wyjściowe są zgodne.

Jeśli masz konto w witrynie, która została zhakowana, bardzo dobrym pomysłem jest, aby to hasło było publicznie znane. Oznacza to, że musisz zmienić hasło wszędzie tam, gdzie używasz tego samego. Jeśli użyjesz tego samego hasła do wszystkiego, może to być ogromny problem. Pomimo tego, jak denerwujące może być zmienianie hasła w każdej usłudze, większość ludzi to zrobi, jeśli wiedzą, że ich hasło zostało ujawnione i można uzyskać dostęp do ich konta. Problem polega na tym, że wiesz, czy Twoje dane zostały naruszone.

Sprawdź, czy zostałeś dotknięty naruszeniem

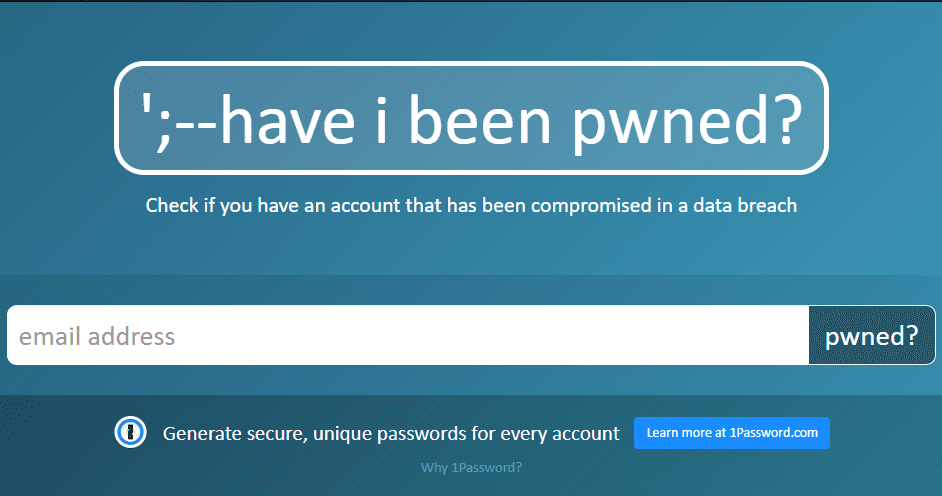

Strona internetowa "Czy zostałem pokonany?” (wymawiane jako „posiadane”, ale z „p” na początku) to bezpłatna usługa prowadzona przez eksperta ds. bezpieczeństwa Polowanie na Troję kataloguje znane przypadki naruszenia bezpieczeństwa danych. Jeśli wpiszesz swój adres e-mail, możesz sprawdzić, czy pojawia się w którymkolwiek z naruszeń. Jeśli tak, wiesz, że Twoje hasło do tego konta zostało naruszone i możesz je zmienić w tej witrynie i każdej innej, która używa tego samego hasła. Jeśli masz szczęście, Twoje hasło nie zostanie naruszone, ale warto to sprawdzić, ponieważ niekoniecznie wiesz.

Wskazówka: Have I Been Pwned nie zapisuje żadnego z haseł zawartych w przypadku naruszenia danych, pozwala tylko na wyszukiwanie, aby sprawdzić, czy określony adres e-mail został uwzględniony. Takie podejście oznacza, że usługa jest całkowicie bezpieczna w użyciu, nie ryzykujesz ujawnienia jakichkolwiek danych.