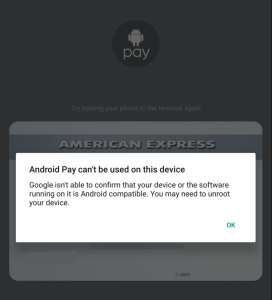

To środa złych wiadomości zarówno dla programistów, jak i zaawansowanych użytkowników. Przyjemny dzień został przerwany kilkoma raportami, z których wynika, że nowa aktualizacja SafetyNet systemu Android nie tylko spowodowała istniejące problemy ukrywanie mechanizmów, które przestały działać (normalny scenariusz), ale także zaczęły dawać niekorzystne skutki na urządzeniach, które nie były równe ukorzeniony!

Inicjowanie od Fora Reddita dotyczące Nexusa 6P, a następnie odbija się echem w kilku miejscach, w tym Fora Reddita na temat Androida, nasz własny Fora dotyczące Nexusa 6P i wątki do ukryć I Magiskużytkownicy stwierdzają, że najnowsza aktualizacja SafetyNet powoduje, że urządzenia nie sprawdzają, czy mają odblokowany program ładujący. Użytkownicy wypróbowywali różne kombinacje scenariuszy modyfikacji i metod maskowania, ale częstym czynnikiem niepowodzeń w większości przypadków jest odblokowanie programu ładującego.

Inicjowanie od Fora Reddita dotyczące Nexusa 6P, a następnie odbija się echem w kilku miejscach, w tym Fora Reddita na temat Androida, nasz własny Fora dotyczące Nexusa 6P i wątki do ukryć I Magiskużytkownicy stwierdzają, że najnowsza aktualizacja SafetyNet powoduje, że urządzenia nie sprawdzają, czy mają odblokowany program ładujący. Użytkownicy wypróbowywali różne kombinacje scenariuszy modyfikacji i metod maskowania, ale częstym czynnikiem niepowodzeń w większości przypadków jest odblokowanie programu ładującego.

Odblokowanie bootloadera jest pierwszym krokiem do nieoficjalnych modyfikacji większości urządzeń. Jeśli najnowsza aktualizacja SafetyNet rzeczywiście sprawdza status programu ładującego, może to oznaczać koniec dni, w których można uruchomić Android Pay i inne aplikacje oparte na SafetyNet w połączeniu z rootem i Xposed, stosując maskowanie techniki.

Programista Magiska topjohnwuskomentował początkową sytuację, wskazując, że po tej aktualizacji SafetyNet może przestać działać:

„Pamiętajcie, że w najnowszej aktualizacji Safety Net, która miała miejsce za kilka godzin, Google wydaje się przyspieszać grę i może dojść do tego, że modyfikacje nie będą dozwolone i obejście będzie niemożliwe.

Obecnie na moim HTC 10, bez względu na to, co zrobiłem z obrazem startowym, nawet po prostu przepakowanie 100% podstawowego obrazu startowego, Siatka bezpieczeństwa nie przejdzie w żadnych okolicznościach. Z drugiej strony, mój podstawowy Nexus 9 Nougat wydaje się obejść bez problemów, z rootem i modułami włączonymi i działającymi dobrze. Weryfikacja rozruchu może się różnić w zależności od producenta OEM. Implementacja HTC może być jedną z pierwszych uwzględnionych w sieci bezpieczeństwa, ale ostatecznie uwzględniona zostanie metoda wszystkich głównych producentów OEM, i w tym czasie myślę, że każdy „mod” na Androida, w tym niestandardowe jądra, w zasadzie złamie Safety Net. Te weryfikacje powinny być zakodowane głęboko w bootloaderze, który nie jest tak łatwy do złamania. Wniosek jest więc taki, że w przyszłości nie będę spędzać tyle czasu na omijaniu Safety Net.”

Kiedy wypuszczono Suhide, Chainfire tak zrobił przewidział coś w tym samym stylu:

Ostatecznie informacje zostaną dostarczone i zweryfikowane przez programy ładujące/TrustZone/SecureBoot/TIMA/TEE/TPM itp. (Samsung już to robi dzięki swoim rozwiązaniom KNOX/TIMA). Części urządzenia, do których nie możemy łatwo dotrzeć ani załatać, dlatego nadejdzie czas, kiedy te obejścia wykrywania mogą nie być już opłacalne.

Ponieważ sytuacja wciąż się rozwija, sytuacja może być bardziej złożona, niż się wydaje na pierwszy rzut oka. Jeśli pojawią się nowe informacje w tej sprawie, będziemy na bieżąco informować naszych czytelników.