Como o volume de programas de malware está crescendo extremamente rápido nos últimos anos, é difícil para os programas antivírus lidar com eles. Isso acontece porque cada programa antivírus deve atualizar seu banco de dados com a nova assinatura de vírus (primeiro) para desinfetar um sistema infectado ou para evitar que um sistema seja infectado.

Além disso, há outro problema que surgiu no ano passado: o surgimento de um software ransomware que, uma vez infectado um computador, ele impede o usuário de usá-lo em todos os modos do Windows (Normal, Modo de Segurança, Modo de Segurança com Rede) e, como resultado disso, o usuário não pode desinfetar seu PC. Um exemplo bem conhecido deste tipo de ransomware é o FBI Moneypack Virus ou FBI Virus ou Police virus. Por todas essas razões, decidi escrever um guia de remoção para desinfetar seu computador de quase qualquer programa malicioso (vírus, cavalo de Tróia, rootkit, etc.) ou programa de ransomware que o impede de usar seu computador.

Para poder limpar o seu sistema infectado, em primeiro lugar você precisa de uma imagem de CD de mídia inicializável (ou USB) limpa para iniciar seu computador em um ambiente limpo e, em seguida, desinfetá-lo de malware. Por esse motivo, neste guia, utilizo a mídia Hirens BootCD, pois contém uma imagem inicializável limpa integrada com alguns utilitários de limpeza e antimalware gratuitos incríveis que podem ajudá-lo a desinfetar facilmente seu computador de qualquer malware.

Neste tutorial, você pode encontrar instruções sobre como usar o Hirens BootCD para desinfetar qualquer sistema de computador.

Como desinfetar um computador infectado usando o BootCD de Hiren.

Passo 1. Baixe o BootCD de Hiren

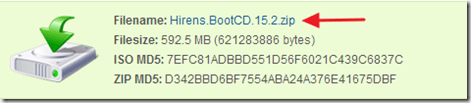

1. Download Hiren’s BootCD para o seu computador. *

* Página oficial de download do Hiren’s BootCD: http://www.hirensbootcd.org/download/

Role a página para baixo e clique em “Hirens. BootCD.15.2.zip” )

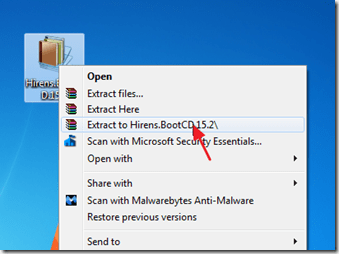

2. Quando o download for concluído, clique com o botão direito sobre "Hirens. BootCD.15.2.zip”Para extraí-lo.

Passo 2: Queimar Hirens BootCD em um disco óptico.

Observação: Se você não tem uma unidade de CD / DVD em seu computador (por exemplo, se você possui um netbook), siga este guia: Como colocar Hirens BootCD em um stick USB.

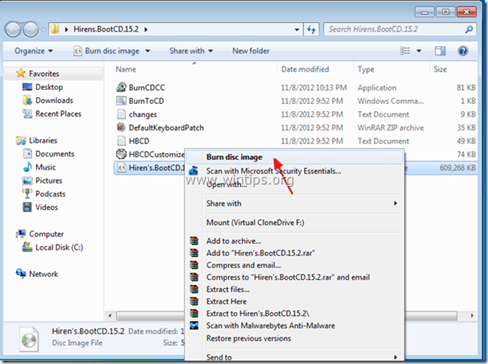

1. Dentro "Hirens. BootCD.15.2”, Localize a pasta“ Hiren's. BootCD.15.2.ISO ”arquivo de imagem de disco e gravá-lo em um CD.

Etapa 3: inicialize o computador infectado com o Hirens. BootCD.

1. Primeiro, certifique-se de que sua unidade de DVD / CDROM esteja selecionada como o primeiro dispositivo de inicialização na configuração do BIOS (CMOS). Fazer isso:

-

Ligar seu computador e pressione "DEL" ou "F1" ou "F2" ou "F10" entrar BIOS (CMOS) utilitário de configuração.

(A forma de entrar nas configurações do BIOS depende do fabricante do computador). - No menu BIOS, encontre o "Ordem de inicialização" contexto.

(Esta configuração é comumente encontrada dentro de "Recursos avançados de BIOS" cardápio). - No "Ordem de inicialização”Configuração, defina o CD-ROM dirigir como primeiro dispositivo de boot.

- Salve e saída nas configurações do BIOS.

2. Coloque o CD de inicialização do Hirens na unidade de CD / DVD do computador infectado para inicializar a partir dele.

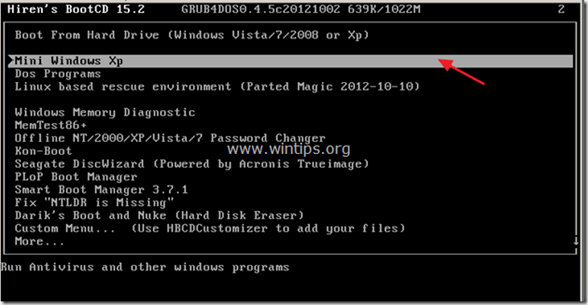

3. Quando o "Hiren’s BootCD”Menu aparece na tela, use as teclas de setas do teclado para destacar o“Mini Windows Xp ” opção e pressione "ENTRAR"

Passo 4. Exclua arquivos temporários.

Nesta etapa, procedemos para excluir todo o conteúdo das pastas temporárias do sistema infectado: “Temp” & “Arquivos temporários de Internet”.

* Observação: “Temp” & “Arquivos temporários de Internet”Pastas são criadas e usadas pelo Windows para armazenar arquivos temporários que são criados por serviços do Windows ou outros programas de software (por exemplo,“ Internet Explorer ”). Essas pastas também são usadas por programas de malware (vírus, Trojans, adware, rootkits, etc.) para armazenar e executar seus arquivos maliciosos. Portanto, quando excluímos o conteúdo dessas pastas, removemos todos os arquivos de sucata e também todos os arquivos potencialmente maliciosos, sem afetar a operação do computador de forma alguma!

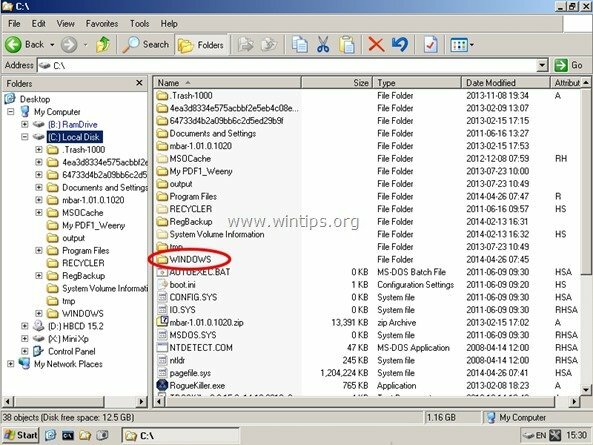

Primeiro, vamos descobrir a letra da unidade do disco local principal. O disco local principal é o disco onde o Windows está instalado. Fazer isso:

1. A partir de "Mini Windows XP" Área de Trabalho, Duplo click no explorador de janelas ícone.

Quando o Windows Explorer for aberto, você deverá ver todas as unidades instaladas em seu sistema. A lista inclui as unidades Hirens BootCD (“RamDrive”, “HBCD15.2” & “Mini Xp”) E sua unidade de disco local (ou unidades).

Por exemplo, em um sistema baseado no Windows XP com um disco rígido instalado, você deve ver as seguintes unidades:

- (B :) RamDrive

- (C :) Disco Local

- (D :) HBCD 15.2

- (X :) MIni Xp

2. No exemplo acima, o disco local principal está marcado com a letra “C”. Se você ver mais de um "Disco local”Listado no seu computador, então você tem que explorar todos os“Discos locais”, Até encontrar em qual“ Disco local (letra da unidade) ”o Windows está instalado.

3. Quando você descobrir a letra da unidade de disco local principal, navegue até os seguintes locais e exclua todo o conteúdo encontrado dentro do “TEMP" e "Pastas de Arquivos Temporários da Internet ”.

Windows XP:

C: \Temp\

C: \ Windows \Temp\

C: \ Documents and Settings \

C: \ Documents and Settings \

C: \ Documents and Settings \ Default User \ Local Settings \Temp\

C: \ Documents and Settings \ Default User \ Local Settings \Arquivos temporários de Internet\

Windows 8, 7 e Vista

C: \Temp \

C: \ Windows \Temp \

C: \ Usuários \

C: \ Usuários \

C: \ Users \ Default \ AppData \ Local \Temp \

C: \ Users \ Default \ AppData \ Local \ Microsoft \ Windows\Arquivos temporários de Internet\

C: \ Usuários \ Todos os usuários \TEMP\

4. Limpe também o conteúdo de “Temp” & “Arquivos temporários de Internet”Pastas para qualquer outro usuário que usa o computador infectado.

5. Feche o Windows Explorer.

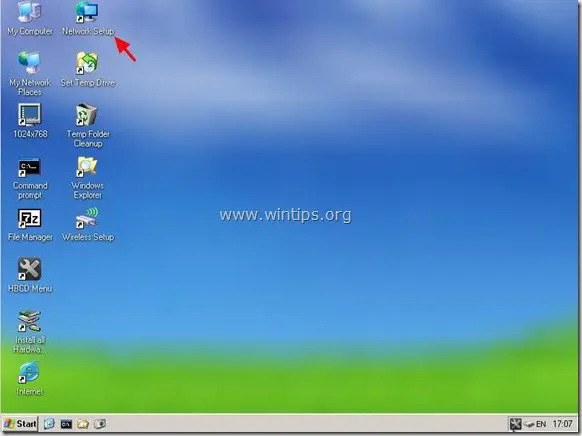

Etapa 5. Ative a conexão de rede do Mini Windows XP.

Agora vamos ativar a conexão de rede para poder conectar e baixar arquivos da Internet.

Atenção: Se você trabalha em um laptop, conecte-o à rede usando um cabo Ethernet antes de continuar com esta etapa. “Configuração de rede”Utilitário não reconhece corretamente os cartões Wi-Fi,

1. A partir de "Mini Windows XP" Área de Trabalho Duplo click no "Configuração de rede”Ícone.

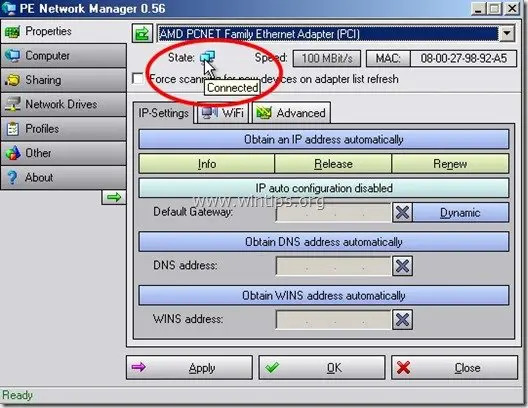

2. Quando "Gerente de Rede PE”Começa, arraste e deixe o mouse em“Estado”Para verificar se o seu computador está conectado (à rede).

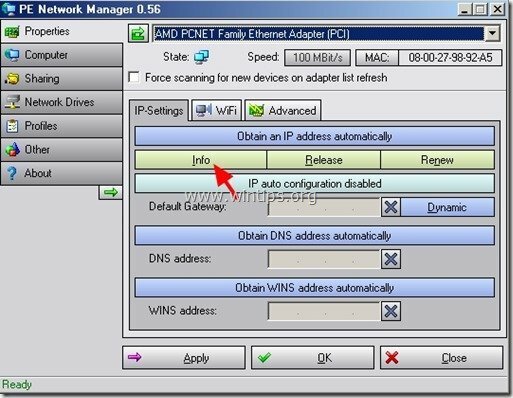

3. Depois disso, certifique-se de que sua placa de rede obteve um endereço IP válido. Para fazer isso, clique no botão “Informações" botão.

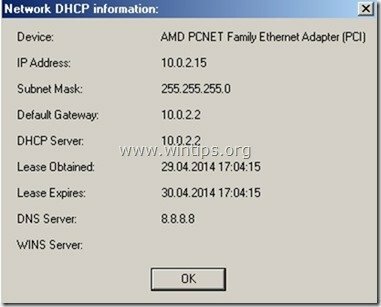

4. No "Informação de rede DHCP”Janela, você deve ver uma tela semelhante: *

* Observação: O "Endereço de IP”, “Máscara de sub-rede”, “Gateway Padrão" e "Servidor dns”Os números dos campos podem ser diferentes no seu computador.

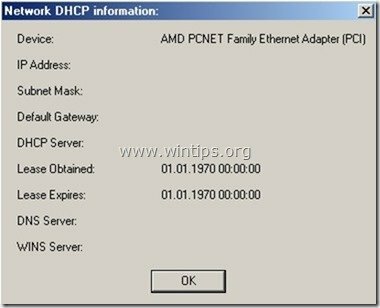

Se o “Endereço de IP”, “Máscara de sub-rede”, “Gateway Padrão" e "Servidor dns”Campos estão vazios, então você não será capaz de se conectar à rede. Se isso acontecer, verifique seus cabos ou especifique manualmente as configurações de endereço de rede. **

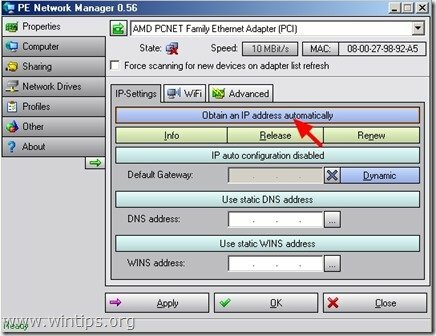

** A fim de especificar manualmente suas configurações de rede, a partir do principal “Gerente de Rede PE”Janela, clique em“Obter um endereço IP automaticamente”.

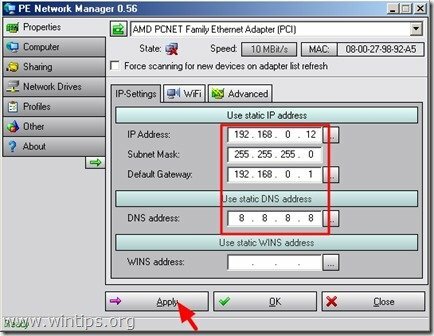

Digite manualmente o seu “IP ”, “Máscara de sub-rede”, “Gateway Padrão" e "Servidor dns”Endereços e clique em“ Aplicar ”.

5. Fechar "Gerente de Rede PE" Utilitário.

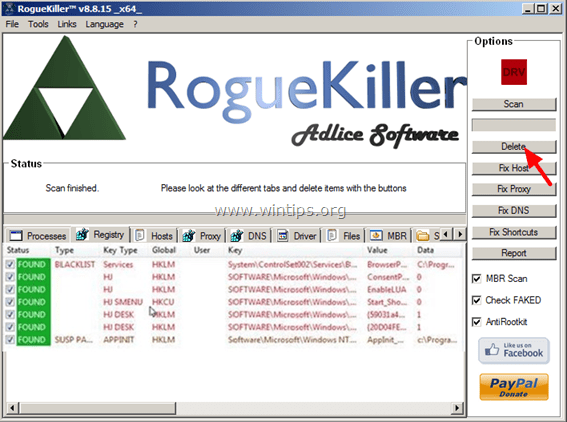

Etapa 5. Desinfete o computador infectado com RogueKiller.

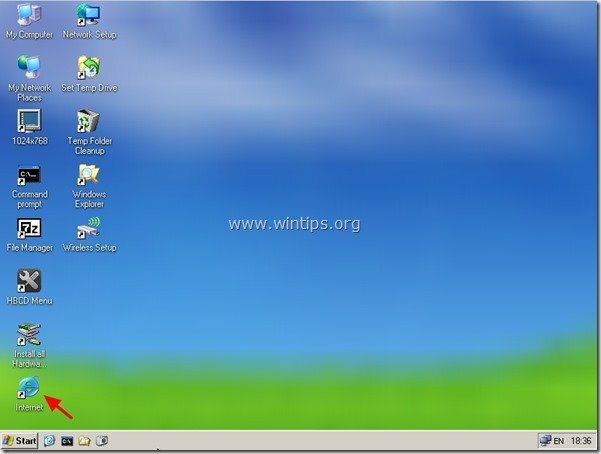

1. Na área de trabalho do Mini Windows XP, clique duas vezes em “Internet”Ícone do navegador.

2. Navegar para "https://www.adlice.com/softwares/roguekiller/”E role a página para baixo até encontrar e clicar no botão“RogueKiller" Link para Download. *

* Observação: Você também pode encontrar a página de download “RogueKiller” em “www.wintips.org”Website (em“Ferramentas e recursos" seção).

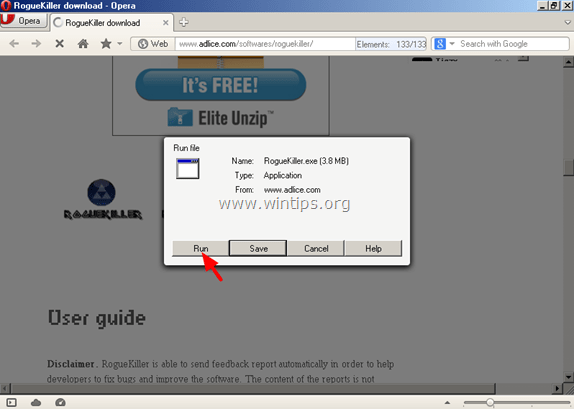

3. Na janela pop-up, clique em “Corre" para correr "RogueKiller.exe" Arquivo.

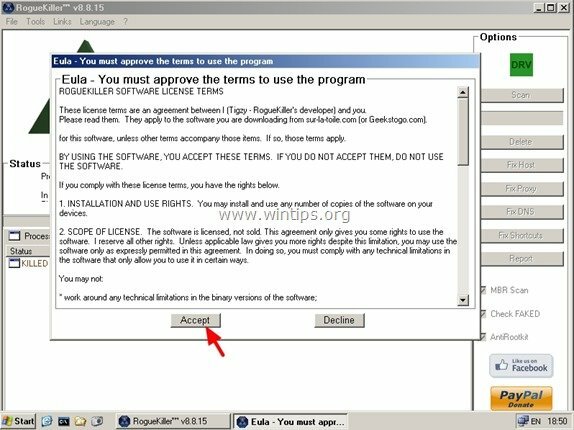

4. Quando a pré-varredura for concluída, leia e “Aceitar”Os termos da licença.

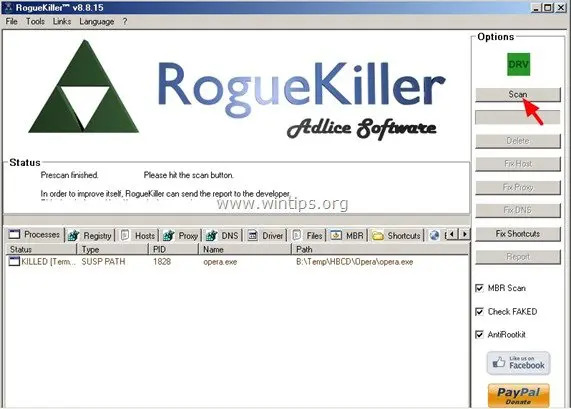

5. Aperte o "Varredura”Para verificar se há ameaças maliciosas e entradas de inicialização maliciosas em seu computador.

6. Finalmente, quando a verificação completa for concluída, pressione o botão "Excluir" botão para remover todos os itens maliciosos encontrados.

7. Fechar “RogueKiller”E continue para a próxima etapa.

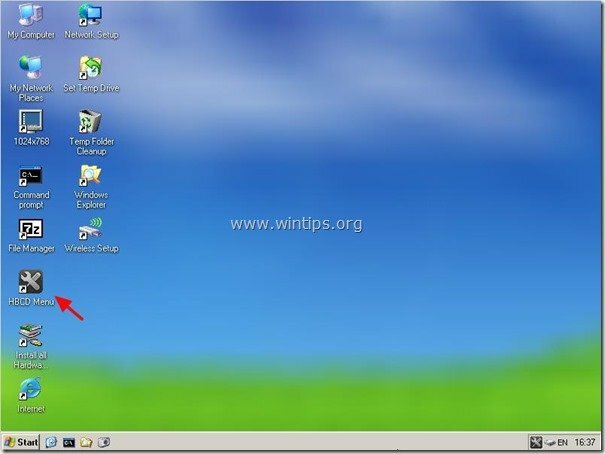

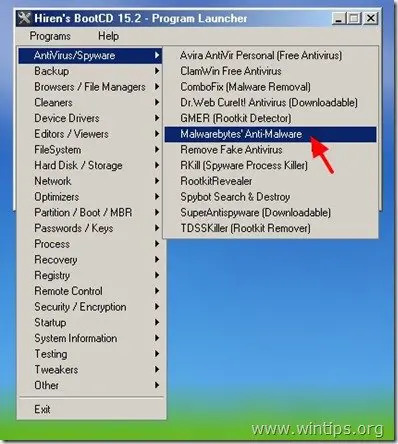

Etapa 6. Remova o malware com o Malwarebytes Anti-Malware.

1. Na área de trabalho do Mini Windows XP, clique duas vezes em “HBCD Ícone do menu ”.

2. No Hiren’s BootCD 15.7 - Iniciador de Programa janela, vá para “Programas” > “Antivírus / Spyware”E clique em“Malwarebytes Anti-Malware”.

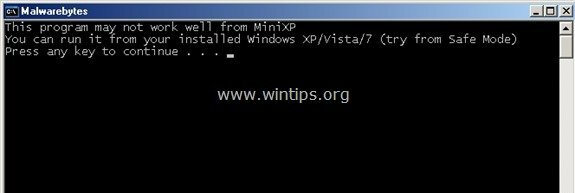

3. Pressione qualquer tecla quando a tela a seguir for exibida.

4. Quando "Malwarebytes Anti-Malware”Aparecer na tela, selecione“Atualizar”E clique em“Verifique se há atualizações”.

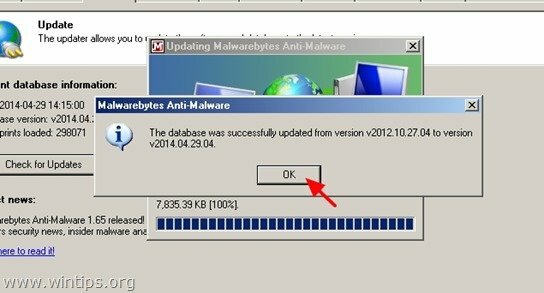

5. Quando a atualização for concluída, pressione “OK”Para fechar a janela pop-up de informações.

6. Agora clique no botão “Scanner" aba.

7. Clique para ativar o “Executar verificação completa”E pressione a opção“Varredura" botão.

8. Na próxima tela, deixe apenas a letra da sua unidade de disco local principal selecionada (por exemplo, “C” neste exemplo) e desmarque todas as outras unidades listadas. Em seguida, pressione o botão “Varredura" botão.

9. Espere até que o Malwarebytes Anti-Malware faça a varredura do seu computador em busca de malware. *

* Observação: Quando o programa encontrar objetos de ameaça, você verá que "Objeto detectado" campo fica vermelho contando os itens infectados à medida que o procedimento de verificação continua.

10. Quando a digitalização for concluída, pressione o botão “OK”Para fechar a janela de informações e pressione o botão"Mostrar resultados"para visualizar e remover as ameaças maliciosas.

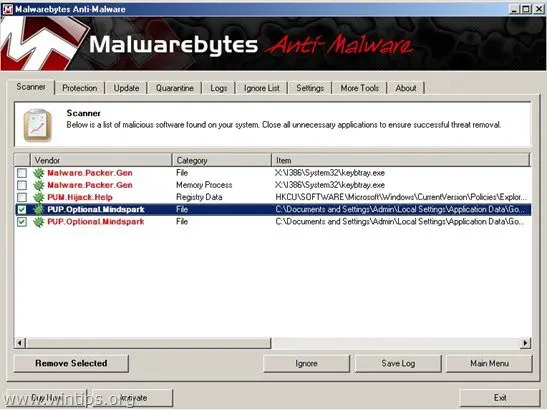

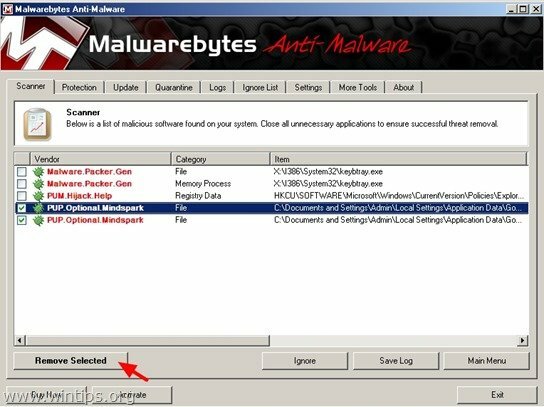

11. No "Mostrar resultados" janela Verifica - usando o botão esquerdo do mouse todos os objetos infectados encontrado EXCETO os seguintes três (3) objetos:

- Malware. Packer. Gen | Arquivo | X: \ I386 \ System32 \ keybtray.exe

- Malware. Packer. Gen | Arquivo de processo de memória | X: \ I386 \ System32 \ keybtray.exe

- PUM.Hijack. Ajuda | Dados de registro | HKCU \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ Explorer | NoSMHelp

12. Por fim, pressione o botão “Remover Selecionado”Para desinfetar o seu computador.

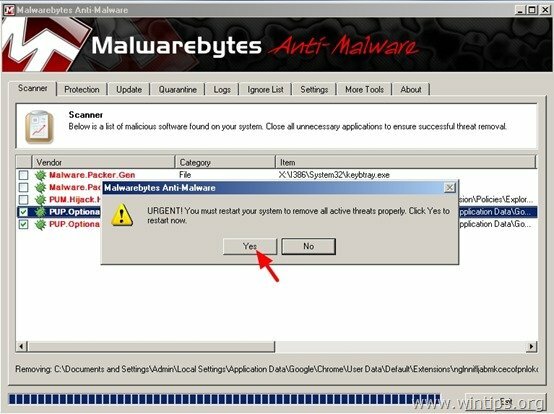

13. Quando o processo de remoção de objetos infectados for concluído, responder "sim" para "Reinicie o seu sistema e remova todas as ameaças ativas de forma adequada" e então remover o “Hirens BootCD” da unidade de CD / DVD para inicializar normalmente no Windows.

14. Quando o Windows for carregado, certifique-se de que seu computador esteja totalmente desinfetado de programas maliciosos, seguindo as etapas neste guia: Guia de remoção de malware para limpar o computador infectado.

Estou executando o Vista, mas inicializei usando o Mini Xp. Quando executo o malwarebytes usando a verificação rápida, encontro 11 coisas. Eu seleciono todos eles, clico em 'remover selecionados' e então aparece a mensagem "URGENTE" para reiniciar. Clico em Sim e espero, mas não reinicia. Eu eventualmente o reinicio no mini xp novamente e o executo e as mesmas 11 coisas estão lá. O que eu posso fazer? A mesma coisa acontece se eu abortar uma varredura completa e, em seguida, tentar excluir essas coisas.

Obrigado!

Kristy