WannaCry é um cripto-malware grave, que atingiu a comunidade da Internet na sexta-feira, 12 de maio de 2017. Inicialmente, ele foi referido como Wana Decrypt0r devido ao nome interno fornecido na tela de bloqueio. No entanto, os especialistas em segurança logo descobriram que ele tem mais variantes, incluindo Wana Decrypt0r, WannaCryptor, WannaCrypt, Wcry ou WNCRY, e espera-se que as variações continuem surgindo.

A primeira versão do WannaCry, Wana Decrypt0r 2.0, foi detectada em 12 de maio de 2017, após atingir os hospitais espanhóis da Telefonica, Portugal Telecom e NHS na Inglaterra.[1] No entanto, o ransomware não se limitou às organizações e atacou PCs domésticos rodando mais antigos Versões do Windows, que não possuem patches da Microsoft indexados como MS17-010, CVE-2017-0146 e CVE-2017-0147.[2] Em poucos dias, este software malicioso conseguiu infectar mais de 230.000 computadores localizados em 150 países, e esses números fazem WannaCry alinhar-se com as infecções de ransomware mais notórias Como Locky ou Cerber.

O WannaCryptor se infiltra no sistema através da vulnerabilidade EternalBlue, que foi detectada nas versões do Windows Vista, 7, 8, 10 e Windows Server. Esta vulnerabilidade específica foi corrigida com as atualizações de segurança MS17-010, CVE-2017-0146 e CVE-2017-0147, mas muitos PCs ignoraram a atualização e deixaram a vulnerabilidade aberta.

Infelizmente, se o ransomware WannaCry criptografa dados (usa algoritmos AES e RSA), não há chance de descriptografar arquivos gratuitamente. As pessoas podem pagar o resgate dos hackers, recuperar dados usando backups ou esquecer esses arquivos.[3]

Atualização 2018

Este vírus foi considerado uma ameaça antiga que tem estado relativamente silenciosa, mas no terceiro trimestre de 2018, foram divulgadas notícias sobre a atividade recente do WannaCry e infecções em todo o mundo. Este criptovírus já afetou mais dispositivos desde os atuais incidentes que começaram em julho de 2018.

A quantidade total de envios WannaCry bloqueados no terceiro trimestre de 2018 é de 947 027 517 e a atividade foi descoberta em pelo menos 203 países. A ação indica que este criptovírus não está morto e o perigo é real. Especialmente quando os ataques de ransomware afetam cada vez mais grandes empresas e serviços.[4]

WannaCry também tem descriptografadores desenvolvidos por vários pesquisadores ao longo do ano desses ataques. GitHub lançou ferramentas de descriptografia para várias versões e podem funcionar para variantes de ameaças novas e ativas.

O sucesso de WannaCry deu a oportunidade de copiar as táticas

Infelizmente, o enorme “sucesso” do WannaCry levou os desenvolvedores de ransomware a criar e liberar as cópias do malware. No momento em que este artigo foi escrito, os especialistas em segurança registraram oito cópias do WannaCry, algumas das quais estão em fase de desenvolvimento, enquanto as outras já foram lançadas. Portanto, tenha muito cuidado e certifique-se de proteger seu PC de maneira adequada. Estas são as cópias do Wana Decrypt0r:

Nr 1. DarkoderCrypt0r

DarkoderCrypt0r criptografa arquivos localizados na área de trabalho do PC, usa uma tela de bloqueio semelhante ao ransomware WannaCryptor, necessária para resgate, e executa todas as outras atividades típicas do predecessor. O arquivo executável é denominado como @[email protegido] Todos os dados criptografados obtêm a extensão de arquivo .DARKCRY e o usuário de PC deve pagar um resgate de 300 dólares americanos. Atualmente, ele usa um código HiddenTear, o que significa que os arquivos que ele criptografa podem ser facilmente descriptografados.

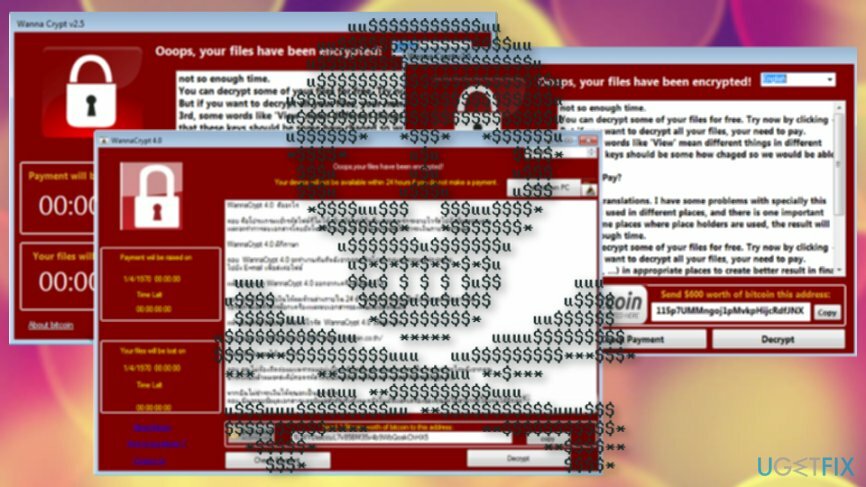

Nr 2. WannaCrypt v2.5

O ransomware WannaCrypt v2.5 está atualmente em fase de desenvolvimento. Se infectar o PC, não bloqueia os arquivos, exceto que exibe a tela de bloqueio e exige o pagamento do resgate de 600 dólares. Ainda não é perigoso, mas pode assustar as pessoas até a morte.

Nr 3. WannaCrypt 4.0

WannaCrypt 4.0 é mais uma cópia do vírus WannaCry, que ainda pode ser classificado como não malicioso. Ele se espalha como qualquer outro vírus ransomware, exceto que não criptografa arquivos. A nota de resgate, a tela de bloqueio e outras informações são fornecidas no idioma tailandês, o que significa que serão direcionadas aos usuários da Tailândia.

Nr 4. Aron WanaCrypt0r 2.0 Generator v1.0

Aron WanaCrypt0r 2.0 Generator v1.0 é referido como um gerador WannaCry Ransomware personalizável. Ele permite que as pessoas selecionem o texto, as cores, as imagens, a fonte e outras configurações da tela de bloqueio do WannaCry. Especula-se que os hackers também estão usando o executável Wana Decrypt0r e espalhando-o para gerar o resgate. Felizmente, este “serviço” ainda não está disponível. As pessoas só podem gerar uma tela de bloqueio personalizada do WannaCry, mas o executável do ransomware não se espalha.

Nr 5. Wana Decrypt0r 2.0

O executável Wana Decrypt0r 2.0 é MS17-010.exe. A tela de bloqueio e a nota de resgate são semelhantes ao WannaCry. A versão indonésia do vírus está disponível.

Nr 6. @kee

@kee ransomware criptografa arquivos pessoais e fornece uma nota de resgate dentro de uma mensagem “Hello There! Fellow @kee User! .Txt “arquivo.

Nr 7. WannaDecryptOr 2.0

WannaDecryptOr 2.0 ainda não foi totalmente desenvolvido. É capaz de infectar computadores, mas não criptografa arquivos. Além disso, é tela de bloqueio e nota de resgate não fornece informações sobre o vírus e instruções sobre como pagar o resgate. No entanto, é crucial desinstalar o vírus porque ele pode ser atualizado em breve e criptografar os arquivos depois.

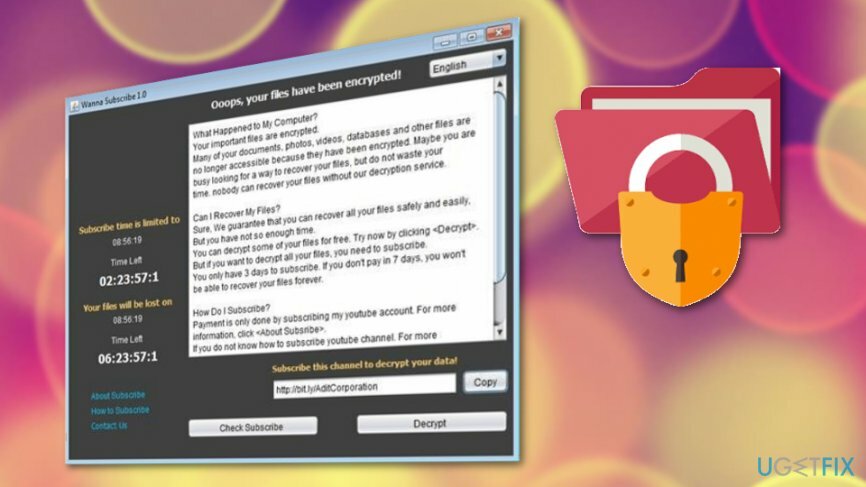

Nr 8. Quer se inscrever 1.0

Ainda não recebemos muitas informações. Esta é uma ameaça escrita em Java e tem o design cinza de uma janela de resgate conhecida anteriormente.

Como você pode ver, o vírus WannaCry possui muitos clones, alguns dos quais já distribuídos e outros em fase de desenvolvimento. No entanto, é fundamental atualizar e proteger seu PC adequadamente. Dentro isto e isto posts, você pode encontrar informações sobre quais medidas de precaução devem ser tomadas para se proteger do ataque WannaCry e quais medidas devem ser tomadas se o seu PC já tiver sido infectado. Tomando essas medidas preventivas, você protegerá o sistema de todas as variantes do WannaCry, incluindo seus imitadores.