A Microsoft reconheceu recentemente a existência de uma vulnerabilidade de dia zero em seu sistema Windows. Em 23 de março, ele relatou que uma nova vulnerabilidade foi identificada por seus pesquisadores que pode afetar o Windows 7/8 / 8.1 / 10 e outras versões anteriores. As versões mais atualizadas do Windows 10 também foram afetadas, disse um porta-voz da Microsoft.

Além disso, a Microsoft também esclareceu que a vulnerabilidade tem alcance limitado e só pode atacar um tipo específico de usuário. Os usuários que usam o painel de visualização e frequentemente lidam com arquivos de fonte são os que mais se destinam.

A Microsoft acrescentou ainda que identificou e zerou os ataques. Encontramos dois casos em que percebemos que os invasores estão explorando brechas na biblioteca do Adobe Type Manager, disse a Microsoft.

Infelizmente, a Microsoft ainda não lançou um patch de segurança para a lacuna recentemente encontrada, que se acredita ser lançado em 14 de abril de 2020. Até lá, os usuários devem tomar medidas preventivas e corretivas para proteger seus janelas sistema.

Vulnerabilidade de dia zero, março de 2020 - Tudo o que você precisa saber sobre ela

Um porta-voz da Microsoft descreveu que a vulnerabilidade de dia zero recentemente identificada está relacionada a arquivos de fontes que oferecem suporte às lacunas de segurança atualmente disponíveis na Biblioteca do Adobe Type Manager. Para maior clareza, ele disse que o problema ocorre devido ao manuseio indevido de “Formato Adobe Type 1 PostScript”, uma fonte multi-master especialmente projetada.

A execução remota ocorre quando o usuário está tentando baixar um arquivo de fonte e visualizar a fonte no painel de visualização ou na forma de uma miniatura. Os pesquisadores também comentaram que, junto com os arquivos de fonte OTF / TTF, os invasores também podem explorar documentos especialmente projetados. “Está sendo notado que os invasores estão implantando métodos para enganar os usuários. Eles estão convencendo os usuários a visualizar o arquivo no Painel de Visualização do Windows ou abri-lo em seus sistemas ”, acrescentou a Microsoft.

Para resumir, o mero download do arquivo é suficiente para atacar um sistema. Como os cyber hooks usam a visualização e miniaturas do Windows, a abertura do arquivo não é necessariamente necessária para que os invasores executem o ataque.

Portanto, até que um patch de segurança seja lançado pela Microsoft, os usuários são aconselhados a desabilitar o recurso de miniatura e painel de visualização em seus PCs com Windows. Além disso, os especialistas recomendam que os usuários não baixem nenhum arquivo de fontes não confiáveis.

“Pessoas que usam o Windows 7 não receberão nenhum patch de segurança, exceto aqueles que pegaram a versão paga das atualizações de segurança estendidas do Windows”, Microsoft esclareceu ainda mais.

Existem algumas medidas manuais que os usuários podem praticar para corrigir o Vulnerabilidade de dia zero no Windows 8 / 8.1 e 10.

Consulte Mais informação: Como corrigir problemas do Windows Update

Correções de vulnerabilidade de dia zero para Windows 8 / 8.1 / 10

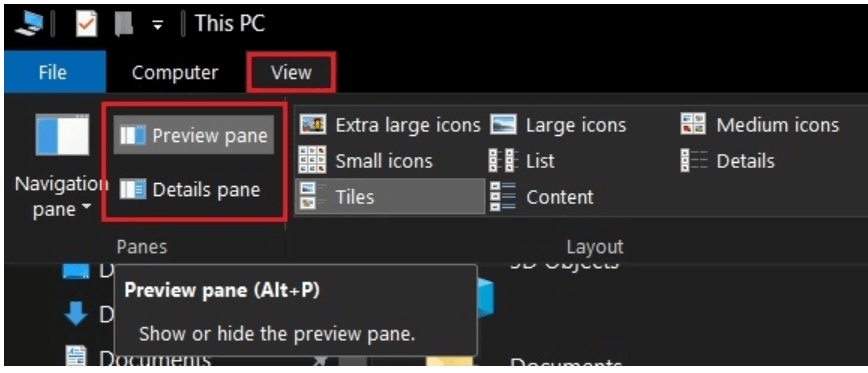

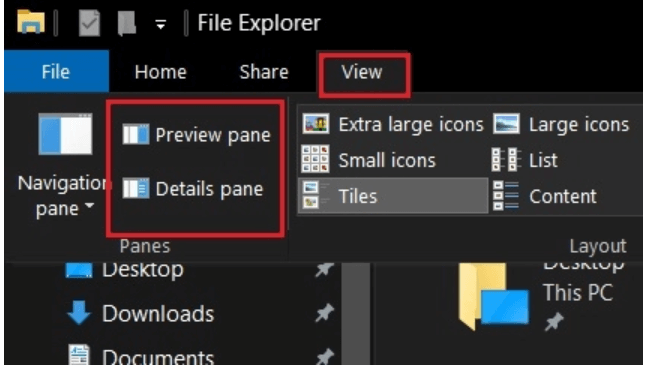

1. Inicie o programa File Explorer em seu sistema Windows.

2. Na janela recém-aberta, abra o "Visualizar" aba.

3. Na próxima etapa, escolha o painel de detalhes e o painel de visualização e desative-os.

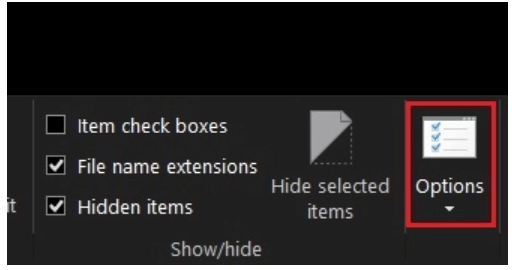

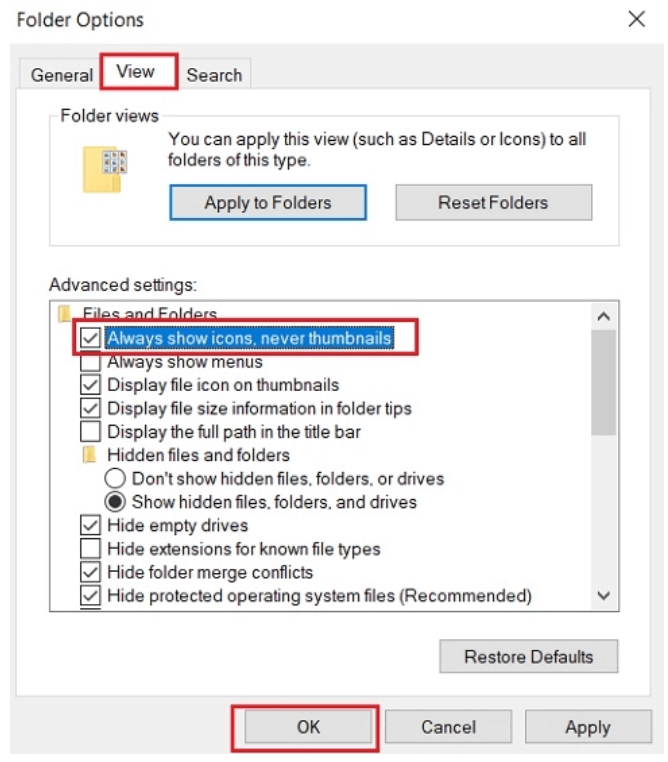

4. Agora, no canto superior direito, clique na guia Exibir seguido do botão Opções.

5. Uma nova janela será aberta na tela do Windows.

6. Selecione a guia Exibir e marque a opção que diz “Sempre mostrar ícones, nunca miniaturas”.

7. Salve as alterações clicando no botão OK.

A conclusão bem-sucedida das etapas mencionadas acima preencherá todas as lacunas em seu PC com Windows e salvará seu PC de exploits de dia zero.

Consulte Mais informação: Como baixar drivers para dispositivos desconhecidos

Como corrigir a vulnerabilidade de dia zero no Windows 7

Agora que aprendemos as etapas para proteger as versões do Windows 10 / 8.1 e 8, vamos dar uma olhada rápida em como você pode proteger seus computadores com Windows 7.

Como os menus e submenus no Windows 7 são bastante diferentes, as etapas variam um pouco.

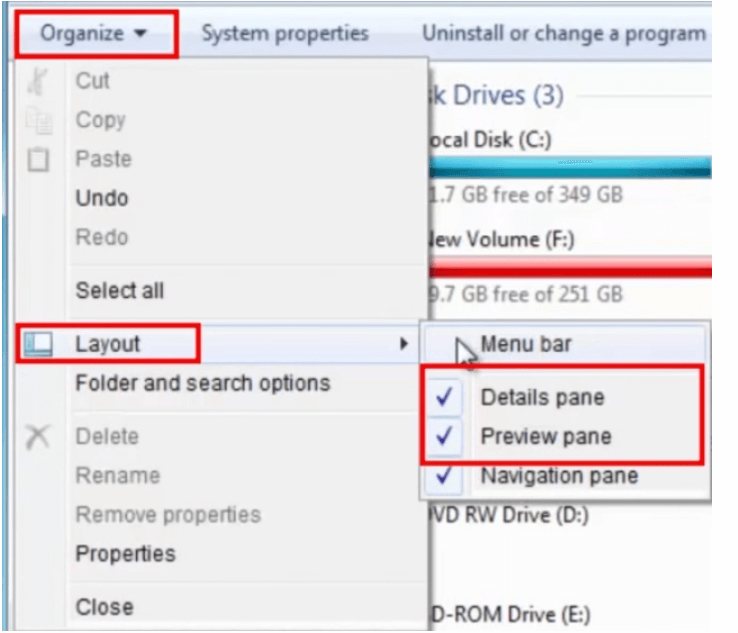

- Para começar, inicie o File Explorer em seu sistema e clique no botão “Organizar” localizado no canto superior esquerdo da tela.

- No menu suspenso, clique no botão Layout.

- No Layout, a barra de menu clica no painel de visualização e

- Além disso, escolha o “Pastas e opções de pesquisa” no menu Organizar.

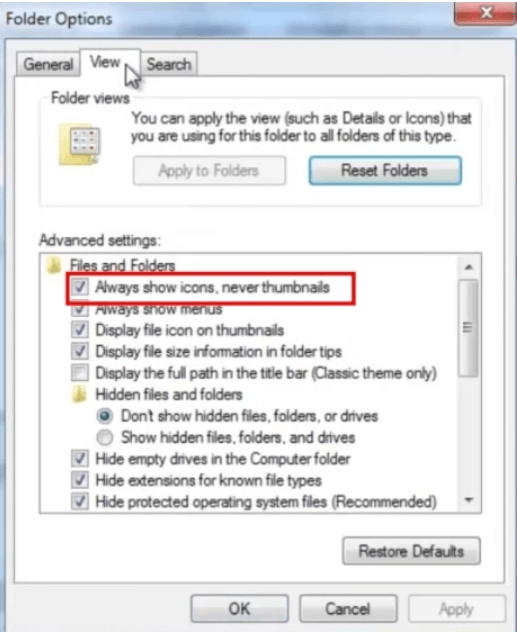

- Na próxima etapa, clique na guia Visualizar e escolha a opção que diz “Sempre mostrar ícones, nunca miniaturas”.

Concluir as etapas acima protegerá sua versão do Windows 7 pelo menos no nível do host.

Consulte Mais informação: Como atualizar para o Windows 10 gratuitamente

Dicas Adicionais

1. Desativar o serviço WebClient

Desative os serviços WebClient em seu PC com Windows 7 e 10 para adicionar outra camada de segurança. Isso tornará seu sistema inacessível aos hackers, bloqueando todas as solicitações de WebDAV.

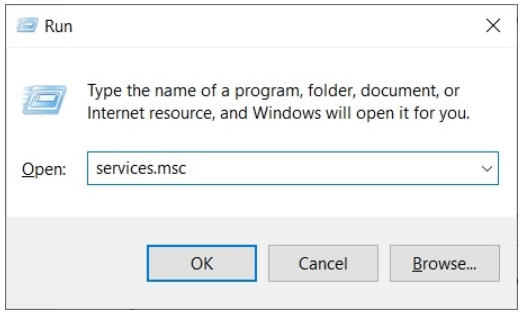

- Abra a janela Executar pressionando a tecla Windows + R no teclado.

- Uma janela de execução será aberta

- Agora digite “Services.msc” e pressione Enter ou clique no botão OK.

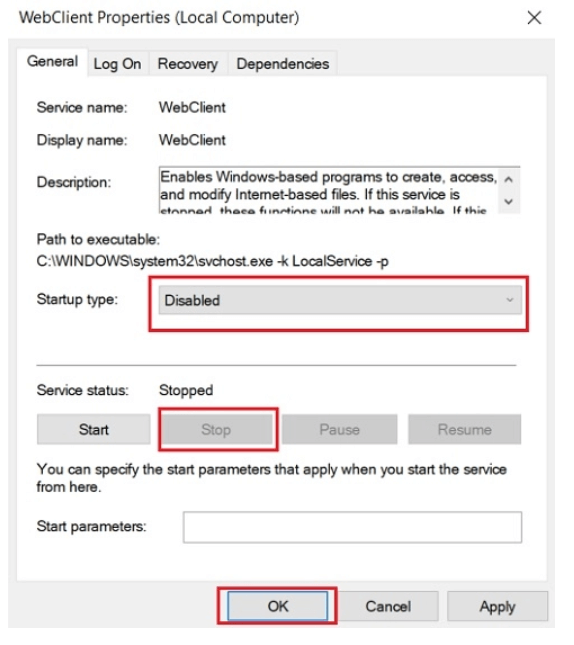

- Agora clique com o botão direito no "Cliente da web" botão e escolha a opção Propriedades na lista suspensa.

- Clique no botão Parar e defina o “Tipo de inicialização” no modo Desativar.

- Ao final, clique no botão OK ou pressione Enter.

2. Renomeie o arquivo ATMFD.DLL para proteger ainda mais seu PC da vulnerabilidade de dia zero

Invólucro Acima

Então, é isso amigos. Consulte nosso blog para mitigar os riscos relacionados à vulnerabilidade de dia zero. Até que o patch de segurança seja lançado pelo Windows, recomendamos que nossos usuários façam as alterações manuais imediatamente em seus sistemas.

Fonte da imagem: Beebom e Betakart