O objetivo principal do Burp Suite é interceptar e modificar o tráfego da web como parte de um teste de penetração. Para conseguir interceptar o tráfego da web, você precisa configurar seu navegador ou sistema operacional para redirecionar o tráfego através do proxy Burp. Por padrão, o proxy começa com Burp e se liga ao endereço de loopback na porta 8080 “127.0.0.1:8080”, mas há muitas opções para você configurar.

Como configurar um ouvinte de proxy no Burp

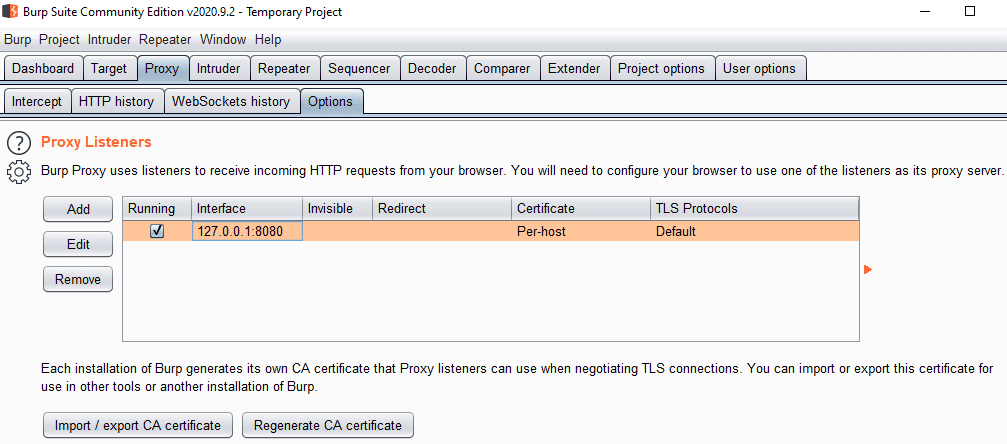

Para definir as configurações de proxy, você deseja ir para a subguia “Opções” na guia “Proxy”. Na seção “Ouvintes de proxy”, você pode editar o ouvinte de proxy atual, selecionando um ouvinte e clicando em “Editar”, ou configurar um segundo, clicando em “Adicionar”.

Dica: Para estar operacional, o ouvinte de proxy deve ter a caixa de seleção “executando” à esquerda marcada.

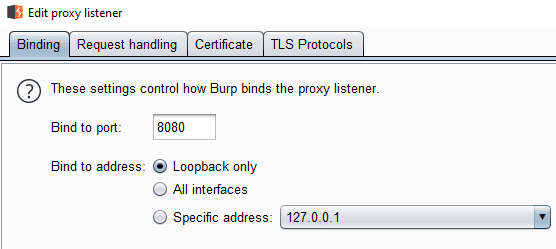

Ao editar o ouvinte de proxy, a guia “Binding” permite que você configure qual número de porta e a qual interface ela se liga na guia de binding. Você deve usar um número de porta entre 1001 e 65535, pois os números de porta abaixo de 1000 podem exigir permissões extras.

Vincular ao endereço de loopback significa que o proxy está disponível apenas para o computador local. Como alternativa, você pode vinculá-lo a outro endereço IP do seu computador por meio da caixa suspensa, embora ele não explicará a que interface física isso está relacionado e se outros dispositivos serão capazes de acessá-la. Selecionar “Todas as interfaces” tornará o proxy visível em todos os endereços IP do seu computador.

Dica: Usar endereços IP diferentes do loopback pode permitir que você configure outros dispositivos para fazer proxy de seu tráfego por meio de sua instância Burp. Lembre-se de que você terá que instalar o certificado Burp nesses dispositivos para monitorar seu tráfego HTTPS. Observe que você precisa da permissão do proprietário do dispositivo para ser legalmente capaz de fazer isso e qualquer os usuários devem estar cientes de que você está monitorando o uso da rede e será capaz de ver suas senhas etc.

Outros proxies, certificados personalizados e protocolos TLS

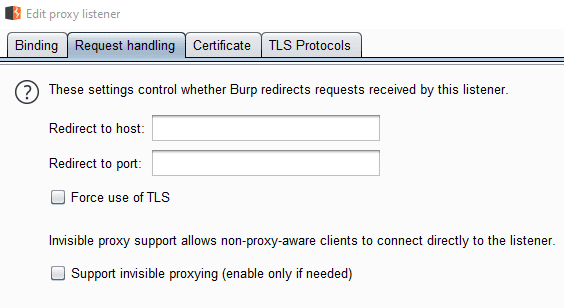

A guia “Tratamento de solicitações” permite configurar um host e um número de porta para onde todas as solicitações serão redirecionadas para o local especificado, independentemente do recurso solicitado. Esta opção é usada para encaminhar o tráfego por meio de outro proxy.

“Forçar TLS” atualiza automaticamente todas as solicitações da web para usar HTTPS. Esta opção pode quebrar alguns sites se eles não suportarem HTTPS. O “proxy invisível” permite o suporte para dispositivos que não são compatíveis com as configurações de proxy tradicionais.

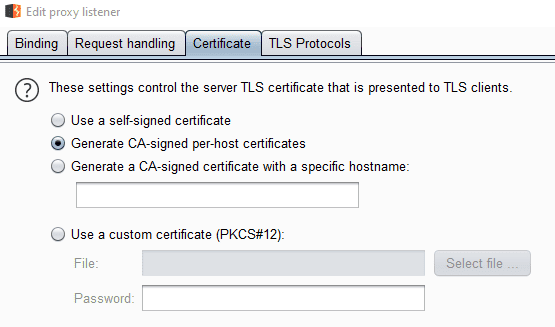

A guia “Certificado” permite configurar como o certificado HTTPS funciona. “Gerar certificados por host assinados pela CA” é a configuração padrão e geralmente deve ser usada. Certificados “autoassinados” sempre geram mensagens de erro de certificado. Especificar um “nome de host específico” só é útil ao executar proxy invisível para um único domínio. Se um certificado específico for necessário, você pode importá-lo com a opção “certificado personalizado”.

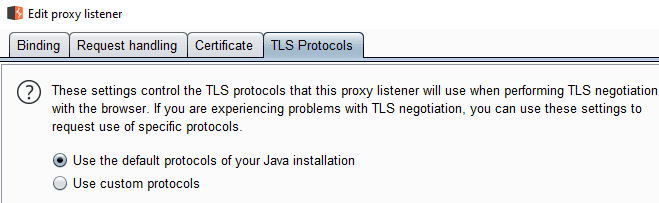

A guia “Protocolos TLS” permite que você especifique quais protocolos TLS você deseja que o Burp suporte. Por padrão, TLSv1-1.3 é compatível. Você pode escolher desabilitar qualquer uma dessas opções ou habilitar SSLv2 ou SSLv3 se especificar manualmente os protocolos. Isso só deve ser usado se você quiser testar especificamente um único protocolo ou não puder se conectar a um dispositivo legado.