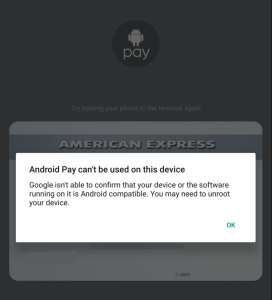

Quarta-feira é uma má notícia para desenvolvedores e usuários avançados. Um dia agradável foi interrompido por vários relatos de que uma nova atualização do SafetyNet do Android não apenas causou problemas existentes ocultando mecanismos para parar de funcionar (cenário normal), mas também começou a dar resultados adversos em dispositivos que nem sequer estavam enraizado!

Iniciando de Fóruns Nexus 6P do Reddit, e então sendo ecoado em vários lugares, incluindo o Fóruns do Reddit para Android, nosso próprio Fóruns do Nexus 6P e fios para esconder e Magisk, os usuários estão descobrindo que a atualização mais recente do SafetyNet está fazendo com que os dispositivos falhem nas verificações se tiverem um bootloader desbloqueado. Os usuários experimentaram diferentes combinações de cenários de modificação e métodos de mascaramento, mas o fator comum de falha na maioria dos casos se resume ao desbloqueio do bootloader.

Iniciando de Fóruns Nexus 6P do Reddit, e então sendo ecoado em vários lugares, incluindo o Fóruns do Reddit para Android, nosso próprio Fóruns do Nexus 6P e fios para esconder e Magisk, os usuários estão descobrindo que a atualização mais recente do SafetyNet está fazendo com que os dispositivos falhem nas verificações se tiverem um bootloader desbloqueado. Os usuários experimentaram diferentes combinações de cenários de modificação e métodos de mascaramento, mas o fator comum de falha na maioria dos casos se resume ao desbloqueio do bootloader.

Desbloquear o bootloader é o primeiro passo para modificações não oficiais na maioria dos dispositivos. Se a atualização mais recente do SafetyNet realmente verificar o status do bootloader, isso pode significar o fim dos dias em que pode-se executar o Android Pay e outros aplicativos baseados em SafetyNet em conjunto com root e Xposed, empregando mascaramento técnicas.

Desenvolvedor Magisk topjohnwucomentou sobre a situação inicial, apontando que SafetyNet pode ser uma causa perdida após esta atualização:

“Tenha em mente que na última atualização do Safety Net que aconteceu em poucas horas, o Google parece intensificar o jogo, e pode chegar ao ponto em que nenhuma modificação é permitida e pode ser impossível contornar.

Atualmente no meu HTC 10, não importa o que eu fiz com a imagem de inicialização, mesmo que seja apenas um repack de imagem de inicialização 100% padrão, Safety Net não será aprovado em nenhuma circunstância. Por outro lado, meu Nexus 9 rodando Nougat parece ignorar sem problemas, com root e módulos todos habilitados e funcionando bem. A verificação de inicialização pode variar de um OEM para outro, a implementação da HTC pode ser apenas uma das primeiras incluídas no Safety Net, mas eventualmente o método de todos os principais OEMs será incluído, e naquele momento acho que qualquer "mod" do Android, incluindo kernels personalizados, quebrará a Rede de Segurança. Essa verificação deve ser codificada profundamente no bootloader, o que não é tão fácil de decifrar. Portanto, a conclusão é que não vou gastar tanto tempo contornando a Safety Net no futuro.”

Na época em que suhide foi lançado, Chainfire tinha previu algo na mesma linha:

Em última análise, as informações serão fornecidas e verificadas por bootloaders/TrustZone/SecureBoot/TIMA/TEE/TPM etc. (A Samsung já está fazendo isso com suas soluções KNOX/TIMA). Não podemos alcançar ou corrigir partes do dispositivo facilmente e, portanto, chegará um momento em que esses desvios de detecção poderão não ser mais viáveis.

Como a situação ainda está em desenvolvimento, as coisas podem ser mais complexas do que parecem superficialmente. Manteremos nossos leitores informados se houver novos desenvolvimentos sobre o assunto.