Este miercuri vești proaste pentru dezvoltatori și utilizatorii puternici deopotrivă. O zi plăcută a fost întreruptă de mai multe rapoarte care au venit în care o nouă actualizare a SafetyNet-ului Android nu numai că a provocat su ascunderea mecanismelor pentru a înceta să funcționeze (scenariu de caz normal), dar a început și să dea rezultate adverse pe dispozitive care nu erau chiar înrădăcinat!

Initiand de la Forumurile Reddit Nexus 6P, și apoi fiind răsunat în mai multe locuri, inclusiv în Forumuri Reddit Android, al nostru forumuri Nexus 6P si fire pentru suhide și Magisk, utilizatorii constată că cea mai recentă actualizare a SafetyNet face ca dispozitivele să nu verifice dacă au un bootloader deblocat. Utilizatorii au încercat diferite combinații de scenarii de modificare și metode de mascare, dar factorul comun de eșec în majoritatea cazurilor se rezumă la deblocarea bootloader-ului.

Initiand de la Forumurile Reddit Nexus 6P, și apoi fiind răsunat în mai multe locuri, inclusiv în Forumuri Reddit Android, al nostru forumuri Nexus 6P si fire pentru suhide și Magisk, utilizatorii constată că cea mai recentă actualizare a SafetyNet face ca dispozitivele să nu verifice dacă au un bootloader deblocat. Utilizatorii au încercat diferite combinații de scenarii de modificare și metode de mascare, dar factorul comun de eșec în majoritatea cazurilor se rezumă la deblocarea bootloader-ului.

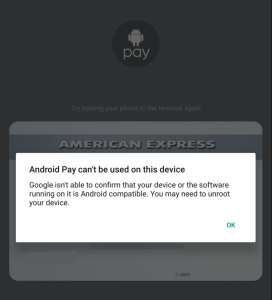

Deblocarea bootloader-ului este primul pas pentru modificări neoficiale pentru majoritatea dispozitivelor. Dacă cea mai recentă actualizare SafetyNet verifică într-adevăr starea bootloader-ului, aceasta ar putea însemna sfârșitul zilelor în care se poate rula Android Pay și alte aplicații bazate pe SafetyNet împreună cu root și Xposed prin utilizarea mascării tehnici.

Dezvoltator Magisk topjohnwua comentat situația timpurie, subliniind că SafetyNet ar putea fi o cauză pierdută după această actualizare:

„Rețineți că în cea mai recentă actualizare a Safety Net care a avut loc în câteva ore, Google pare să intensifice jocul și s-ar putea ajunge la punctul în care nu sunt permise modificări și ar putea fi imposibil de ocolit.

Momentan pe HTC 10 meu, indiferent de ceea ce am făcut cu imaginea de pornire, chiar și doar o reambalare a imaginii de boot 100% stoc, Safety Net nu va trece sub nicio formă. Pe de altă parte, nougat-ul meu Nexus 9, care rulează, pare să fie ocolit fără probleme, cu rădăcina și modulele toate activate și funcționând bine. Verificarea pornirii poate varia de la un OEM la altul, implementarea HTC ar putea fi doar una dintre primele incluse în Safety Net, dar în cele din urmă va fi inclusă metoda tuturor OEM-urilor majore, și la acel moment cred că orice „mod”, inclusiv kernel-uri personalizate, va sparge rețeaua de siguranță. Aceste verificări ar trebui să fie codificate adânc în bootloader, care nu este atât de ușor de spart. Deci concluzia este că nu voi petrece atât de mult timp ocolind Safety Net în viitor.”

Când Suhide a fost lansat, Chainfire a făcut-o a prezis ceva în același sens:

În cele din urmă, informațiile vor fi furnizate și verificate de bootloaders/TrustZone/SecureBoot/TIMA/TEE/TPM etc. (Samsung face deja acest lucru cu soluțiile lor KNOX/TIMA). Părți ale dispozitivului pe care nu le putem atinge cu ușurință sau pe care nu le putem corecta și, astfel, va veni un moment în care aceste ocoliri de detectare ar putea să nu mai [fie] viabile.

Deoarece situația este încă în curs de dezvoltare, lucrurile ar putea fi mai complexe decât ceea ce apar la suprafață. Vom ține cititorii noștri la curent dacă apar noi evoluții în acest sens.