В последние годы киберпреступники распространяют новый тип вирусов, которые могут шифровать файлы на вашем компьютере (или в вашей сети) с целью легкого заработка на своих жертвах. Этот тип вирусов называется «программами-вымогателями», и они могут заразить компьютерные системы, если пользователь компьютера этого не сделает. будьте внимательны при открытии вложений или ссылок от неизвестных отправителей или сайтов, которые были взломаны киберпреступники. По моему опыту, единственный безопасный способ защитить себя от вирусов этого типа - хранить чистые резервные копии файлов отдельно от компьютера. Например, в отключенном внешнем жестком диске USB или в DVD-ROM.

Эта статья содержит важную информацию о некоторых известных шифровальных программах-вымогателях, которые были разработаны для шифровать важные файлы, а также доступные параметры и утилиты для дешифрования зашифрованных файлов в случае заражения. Я написал эту статью для того, чтобы хранить всю информацию о доступных инструментах дешифрования в одном месте, и я постараюсь постоянно обновлять эту статью. Пожалуйста, поделитесь с нами своим опытом и любой другой новой информацией, которую вы, возможно, знаете, чтобы помочь друг другу.

Как расшифровать файлы, зашифрованные с помощью программ-вымогателей - Описание и известные инструменты дешифрования - Методы:

- НАЗВАНИЕ RANSOWARE

- Cryptowall

- CryptoDefense и How_Decrypt

- Cryptorbit или HowDecrypt

- Cryptolocker (Troj / Ransom-ACP »,« Trojan. Ransomcrypt. F)

- CryptXXX V1, V2, V3 (варианты: .crypt, crypz или 5 шестнадцатеричных символов)

- Locky & AutoLocky (Варианты: .locky)

- Троян-вымогатель. Win32.Rector

- Троян-вымогатель. Win32.Xorist, Trojan-Ransom. МСИЛ.Вандев

- Троян-вымогатель. Win32.Rakhni

- Троян-вымогатель. Win32.Rannoh или Trojan-Ransom. Win32.Cryakl.

- TeslaCrypt (Варианты: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

- TeslaCrypt 3.0 (варианты: .xxx, .ttt, .micro, .mp3)

- TeslaCrypt 4.0 (имя файла и расширение без изменений)

Обновления июнь 2016 г.:

1. Trend Micro выпустил Программа-шифровальщик файлов инструмент для попытки расшифровать файлы, зашифрованные следующими семействами программ-вымогателей:

CryptXXX V1, V2, V3 *

.crypt, crypz или 5 шестнадцатеричных символов

CryptXXX V4, V5.5 Шестнадцатеричные символы

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV, CCC, ZZZ, AAA, ABC, XYZ.

TeslaCrypt V3.XXX или TTT или MP3 или MICRO

TeslaCrypt V4.

SNSLocker.RSNSLocked

AutoLocky.locky

BadBlock

777.777

XORIST.xorist или случайное расширение

XORBAT.crypted

CERBER V1 <10 случайных символов> .cerber

Stampado.locked

Немукод.crypted

Химера.crypt

* Примечание: Применимо к программе-вымогателю CryptXXX V3: из-за расширенного шифрования этого конкретного крипто-вымогателя только частичные данные расшифровка в настоящее время возможна для файлов, затронутых CryptXXX V3, и вам нужно использовать сторонний инструмент для ремонта, чтобы восстановить ваш такие файлы, как: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Чтобы загрузить средство расшифровки файлов программ-вымогателей от компании Trend Micro (и прочитать инструкции по его использованию), перейдите на эту страницу: Загрузка и использование средства дешифрования файлов программ-вымогателей Trend Micro

2. Касперки выпустила следующие инструменты дешифрования:

А. Инструмент Kaspersky's RakhniDecryptor предназначен для расшифровки файлов, на которые влияют *:

* Примечание: Утилита RakhniDecryptor всегда обновляется для расшифровки файлов из нескольких семейств программ-вымогателей.

Рахни

Агент.iih

Аура

Autoit

Плетор

Ротор

Ламер

Лорток

Криптоключен

Демократия

Bitman - TeslaCrypt версии 3 и 4Б. Инструмент Kaspersky's RannohDecryptor предназначен для расшифровки файлов, на которые влияют:

Ранно

AutoIt

Ярость

Crybola

Cryakl

CryptXXX версии 1 и 2

Cryptowalll - Информация о вирусах и варианты расшифровки.

В Cryptowall (или "Расшифровщик Cryptowall”) Вирус - это новый вариант Криптозащита вирус-вымогатель. Когда компьютер заражен Cryptowall программа-вымогатель, а затем все важные файлы на компьютере (включая файлы на подключенных сетевых дисках, если вы вошли в сеть) становятся зашифрованными с помощью надежного шифрования, что делает расшифровку практически невозможной их. После Cryptowall После шифрования вирус создает и отправляет закрытый ключ (пароль) на частный сервер, чтобы злоумышленник использовал его для расшифровки ваших файлов. После этого преступники сообщают своим жертвам, что все их важные файлы зашифрованы, и единственный способ их расшифровать - это заплатить выкуп в размере 500 долларов США (или более) в течение определенного периода времени, в противном случае выкуп будет удвоен или их файлы будут потеряны постоянно.

Как расшифровать зараженные файлы Cryptowall и вернуть файлы:

Если вы хотите расшифровать Cryptowall зашифрованные файлы и получить свои файлы обратно, тогда у вас есть следующие варианты:

А. Первый вариант - заплатить выкуп. Если вы решите сделать это, продолжайте оплату на свой страх и риск, потому что, согласно нашим исследованиям, некоторые пользователи получают свои данные обратно, а некоторые - нет. Имейте в виду, что преступники - не самые надежные люди на планете.

Б. Второй вариант - очистить зараженный компьютер, а затем восстановить зараженные файлы из чистой резервной копии (если она у вас есть).

С. Если у вас нет чистой резервной копии, то остается единственный вариант - восстановить файлы в предыдущих версиях из «Теневые копии”. Обратите внимание, что эта процедура работает только в ОС Windows 8, Windows 7 и Vista и только если значок «Восстановление системы»Ранее была включена на вашем компьютере и не была отключена после Cryptowall инфекционное заболевание.

- Реферальная ссылка: Как восстановить файлы из теневых копий.

Подробный анализ Cryptowall Информацию о заражении и удалении программ-вымогателей можно найти в этом посте:

- Как удалить вирус CryptoWall и восстановить ваши файлы

CryptoDefense & How_Decrypt - Информация о вирусах и расшифровка.

Криптозащита- еще один вирус-вымогатель, который может зашифровать все файлы на вашем компьютере независимо от их расширения (типа файла) с помощью надежного шифрования, так что расшифровать их практически невозможно. Вирус может отключить «Восстановление системы»На зараженном компьютере и может удалить все«Копии теневого тома”Файлы, поэтому вы не можете восстановить файлы до их предыдущих версий. При заражении Криптозащита вирус-вымогатель создает два файла в каждой зараженной папке («How_Decrypt.txt» и «How_Decrypt.html») с подробными инструкциями по оплате выкуп для расшифровки ваших файлов и отправка закрытого ключа (пароля) на частный сервер, чтобы преступник мог расшифровать ваши файлы.

Подробный анализ Криптозащита Информацию о заражении и удалении программ-вымогателей можно найти в этом посте:

- Как удалить вирус CryptoDefense и восстановить ваши файлы

Как расшифровать зашифрованные файлы Cryptodefense и вернуть свои файлы:

Чтобы расшифровать Криптозащита зараженные файлы у вас есть следующие варианты:

А. Первый вариант - заплатить выкуп. Если вы решите сделать это, продолжайте оплату на свой страх и риск, потому что, согласно нашим исследованиям, некоторые пользователи получают свои данные обратно, а некоторые - нет. Имейте в виду, что преступники - не самые надежные люди на планете.

Б. Второй вариант - очистить зараженный компьютер, а затем восстановить зараженные файлы из чистой резервной копии (если она у вас есть).

С. Если у вас нет чистой резервной копии, вы можете попробовать восстановить файлы в предыдущих версиях с помощью «Теневые копии”. Обратите внимание, что эта процедура работает только в ОС Windows 8, Windows 7 и Vista и только если значок «Восстановление системы»Ранее была включена на вашем компьютере и не была отключена после Криптозащита инфекционное заболевание.

- Реферальная ссылка: Как восстановить файлы из теневых копий.

Д. Наконец, если у вас нет чистой резервной копии и вы не можете восстановить свои файлы из «Теневые копии”, То вы можете попытаться расшифровать Cryptodefense’s зашифрованные файлы с помощью Декриптор Emsisoft полезность. Для этого:

Важное замечание: Утилита работает только на компьютерах, зараженных до 1 апреля 2014 года.

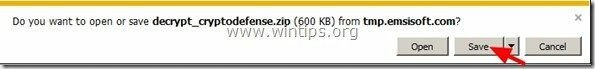

1.Скачать “Расшифровщик Emsisoft”На ваш компьютер (например, ваш Рабочий стол).

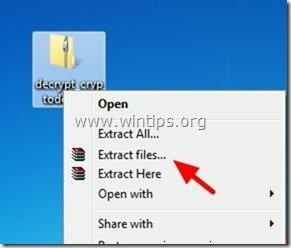

2. Когда загрузка будет завершена, перейдите к своему Рабочий стол и "Извлекать"The"decrypt_cryptodefense.zip" файл.

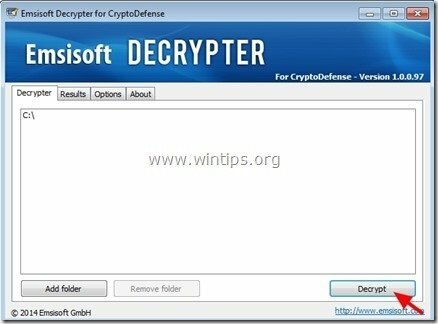

3. В настоящее время двойной щелчок запустить "decrypt_cryptodefense » полезность.

4. Наконец, нажмите «Расшифровать», Чтобы расшифровать ваши файлы.

Источник - Дополнительная информация: Подробное руководство о том, как расшифровать зашифрованные файлы CryptoDefense с помощью Расшифровщик Emsisoft утилиту можно найти здесь: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit или HowDecrypt - Информация о вирусах и их расшифровка.

Крипторбита или HowDecrypt virus - это вирус-вымогатель, который может зашифровать все файлы на вашем компьютере. Как только ваш компьютер заражен Крипторбита вирус все ваши критически важные файлы зашифрованы независимо от их расширения (типа файла) с надежным шифрованием, что делает их практически невозможным расшифровать. Вирус также создает два файла в каждой зараженной папке на вашем компьютере («HowDecrypt.txt»И« HowDecrypt.gif ») с подробными инструкциями о том, как вы можете заплатить выкуп и расшифровать свои файлы.

Подробный анализ Крипторбита Информацию о заражении и удалении программ-вымогателей можно найти в этом посте:

- Как удалить вирус Cryptorbit (HOWDECRYPT) и восстановить ваши файлы

Как расшифровать зараженные файлы Cryptorbit и вернуть файлы:

Чтобы расшифровать Крипторбита зашифрованные файлы у вас есть следующие параметры:

А. Первый вариант - заплатить выкуп. Если вы решите сделать это, продолжайте оплату на свой страх и риск, потому что, согласно нашим исследованиям, некоторые пользователи получают свои данные обратно, а некоторые - нет.

Б. Второй вариант - очистить зараженный компьютер, а затем восстановить зараженные файлы из чистой резервной копии (если она у вас есть).

С. Если у вас нет чистой резервной копии, вы можете попробовать восстановить файлы в предыдущих версиях с помощью «Теневые копии”. Обратите внимание, что эта процедура работает только в ОС Windows 8, Windows 7 и Vista и только если значок «Восстановление системы»Ранее была включена на вашем компьютере и не была отключена после Крипторбита инфекционное заболевание.

- Реферальная ссылка: Как восстановить файлы из теневых копий.

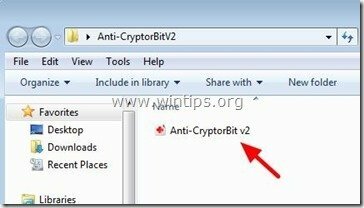

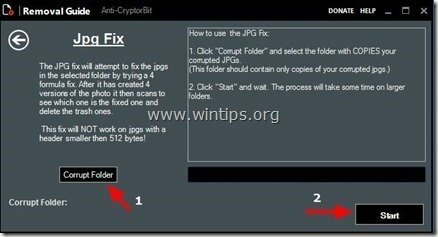

Д. Наконец, если у вас нет чистой резервной копии и вы не можете восстановить свои файлы из «Теневые копии"Тогда вы можете попытаться расшифровать Cryptorbit’s зашифрованные файлы с помощью Анти-КрипторБит полезность. Для этого:

1.Скачать “Анти-КрипторБит”На ваш компьютер (например, ваш Рабочий стол)

2. Когда загрузка будет завершена, перейдите к своему Рабочий стол и "Извлекать"The"Anti-CryptorBitV2.zip" файл.

3. В настоящее время двойной щелчок запустить Анти-КрипторBitv2 полезность.

4. Выберите, какой тип файлов вы хотите восстановить. (например, «JPG»)

5. Наконец, выберите папку, содержащую поврежденные / зашифрованные (JPG) файлы, а затем нажмите кнопку «Начинать», Чтобы исправить их.

Cryptolocker - информация о вирусах и их расшифровка.

Cryptolocker (также известен как "Troj / Ransom-ACP”, “Троян. Ransomcrypt. F”) Представляет собой вредоносный вирус, связанный с программами-вымогателями (TROJAN), и когда он заражает ваш компьютер, он шифрует все файлы независимо от их расширения (типа файла). Плохая новость, связанная с этим вирусом, заключается в том, что после заражения вашего компьютера важные файлы зашифровываются с помощью надежного шифрования, и их практически невозможно расшифровать. Как только компьютер заражен вирусом Cryptolocker, на компьютере жертвы появляется информационное сообщение с требованием уплаты (выкупа) в размере 300 долларов (или более) для расшифровки ваших файлов.

Подробный анализ Cryptolocker Информацию о заражении и удалении программ-вымогателей можно найти в этом посте:

- Как удалить CryptoLocker Ransomware и восстановить ваши файлы

Как расшифровать файлы, зараженные Cryptolocker, и вернуть их:

Чтобы расшифровать Cryptolocker зараженные файлы у вас есть следующие варианты:

А. Первый вариант - заплатить выкуп. Если вы решите сделать это, продолжайте оплату на свой страх и риск, потому что, согласно нашим исследованиям, некоторые пользователи получают свои данные обратно, а некоторые - нет.

Б. Второй вариант - очистить зараженный компьютер, а затем восстановить зараженные файлы из чистой резервной копии (если она у вас есть).

С. Если у вас нет чистой резервной копии, вы можете попробовать восстановить файлы в предыдущих версиях с помощью «Теневые копии”. Обратите внимание, что эта процедура работает только в ОС Windows 8, Windows 7 и Vista и только если значок «Восстановление системы»Ранее была включена на вашем компьютере и не была отключена после Cryptolocker инфекционное заболевание.

- Реферальная ссылка: Как восстановить файлы из теневых копий.

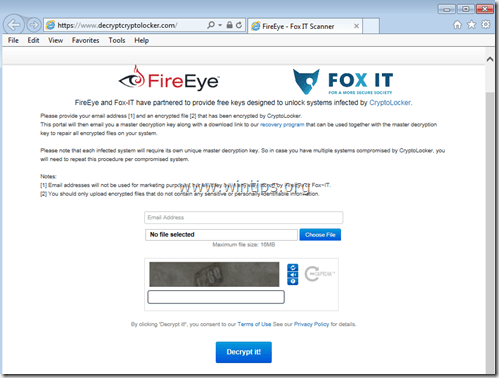

Д. В августе 2014 г. FireEye & Fox-IT выпустили новую службу, которая получает закрытый ключ дешифрования для пользователей, которые были заражены вымогателем CryptoLocker. Услуга называется 'Расшифровать' (услуга прекращена), он доступен по всему миру и не требует от пользователей регистрации или предоставления контактной информации для его использования.

Чтобы воспользоваться этой услугой, вам необходимо посетить этот сайт: (услуга прекращена) и загрузите один зашифрованный файл CryptoLocker с зараженного компьютера (Примечание: загрузите файл, не содержащий конфиденциальной и / или частной информации). После этого вы должны указать адрес электронной почты, чтобы получить свой закрытый ключ, и ссылку для загрузки инструмента дешифрования. Наконец, запустите загруженный инструмент дешифрования CryptoLocker (локально на вашем компьютере) и введите свой закрытый ключ, чтобы расшифровать ваши зашифрованные файлы CryptoLocker.

Более подробную информацию об этой услуге можно найти здесь: FireEye и Fox-IT объявляют о новом сервисе для помощи жертвам CryptoLocker.

CryptXXX V1, V2, V3 (варианты: .crypt, crypz или 5 шестнадцатеричных символов).

- CryptXXX V1 & CryptXXX V2 программа-вымогатель шифрует ваши файлы и после заражения добавляет расширение «.crypt» в конец каждого файла.

- CryptXXX v3 добавляет расширение ".cryptz" после шифрования ваших файлов.

Троян CryptXXX шифрует следующие типы файлов:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR, .GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF, .PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT, .UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV, .ZIP, .ZIPX

Как расшифровать файлы CryptXXX.

Если вы заражены CryptXXX Version 1 или Version 2, используйте Инструмент Kaspersky's RannohDecryptor расшифровать ваши файлы.

Если вы заражены CryptXXX Version 3, используйте Средство дешифрования файлов программ-вымогателей компании Trend Micro. *

Примечание: Из-за расширенного шифрования вируса CryptXXX V3 в настоящее время возможно только частичное дешифрование данных, и вам нужно использовать сторонний инструмент восстановления для восстановления ваших файлов, например: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (Варианты: .locky)

Локки программа-вымогатель шифрует ваши файлы, используя шифрование RSA-2048 и AES-128, и после заражения все ваши файлы переименовываются с уникальным 32-значным именем файла с расширением ".locky" (например, "1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). Локки вирус может заразить локальные или сетевые диски и во время заражения создает файл с именем "_HELP_instructions.html"в каждой зараженной папке с инструкциями о том, как вы можете заплатить выкуп и расшифровать свои файлы с помощью браузера TOR.

AutoLocky - еще один вариант вируса Локки. Основное различие между Locky и Autolocky заключается в том, что Autolocky не изменяет исходное имя файла во время заражения. (например, если файл называется "Document1.doc"до заражения Autolocky переименовал его в"Document1.doc.locky")

Как расшифровать файлы .LOCKY:

- Первый вариант - очистить зараженный компьютер, а затем восстановить зараженные файлы из чистой резервной копии (если она у вас есть).

- Второй вариант, если у вас нет чистой резервной копии, - это восстановить файлы в предыдущих версиях из «Теневые копии”. Как восстановить файлы из теневых копий.

- Третий вариант - использовать Расшифровщик Emsisoft для AutoLocky расшифровать ваши файлы. (Инструмент дешифрования работает только для Autolocky).

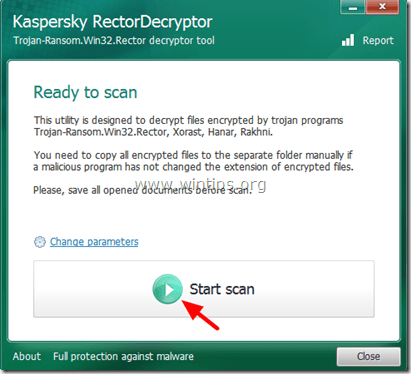

Троян-вымогатель. Win32.Rector - Информация о вирусах и их расшифровка.

В Троянский ректор шифрует файлы со следующими расширениями: .doc, .jpg, .pdf.rar, и после заражения Это делает их непригодными для использования. Как только ваши файлы заражены Троянский ректор, тогда расширения зараженных файлов меняются на .VSCRYPT, .ЗАРАЖЕННЫЙ, .КОРРЕКТОР или .BLOC и это делает их непригодными для использования. Когда вы пытаетесь открыть зараженные файлы, на вашем экране отображается сообщение кириллицей, содержащее требование выкупа и детали платежа. Киберпреступник, совершающий Троянский ректор называется "††КОППЕКТОП†† и просит связаться с ним по электронной почте или ICQ (EMAIL: [email protected] / ICQ: 557973252 или 481095), чтобы дать инструкции о том, как разблокировать ваши файлы.

Как расшифровать файлы, зараженные Trojan Rector, и вернуть свои файлы:

Совет: Скопируйте все зараженные файлы в отдельный каталог и закройте все открытые программы, прежде чем приступить к сканированию и расшифровке зараженных файлов.

1. Скачать Ректор Декрипторполезность (от Лаборатория Касперского) на свой компьютер.

2. Когда загрузка будет завершена, запустите RectorDecryptor.exe.

3. Нажмите "Начать сканирование», Чтобы просканировать ваши диски на предмет зашифрованных файлов.

4. Пусть РекторДекриптор утилита для сканирования и расшифровки зашифрованных файлов (с расширениями .vscrypt, .infected, .bloc, .korrektor) а затем выберите вариант «Удалять зашифрованные файлы после расшифровки», Если расшифровка прошла успешно. *

* После расшифровки вы можете найти отчет о процессе сканирования / расшифровки в корне вашего диска C: \ (например, «C: \ RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. Наконец, продолжайте проверять и очищать вашу систему от вредоносных программ, которые могут существовать в ней.

Источник - Дополнительная информация:http://support.kaspersky.com/viruses/disinfection/4264#block2

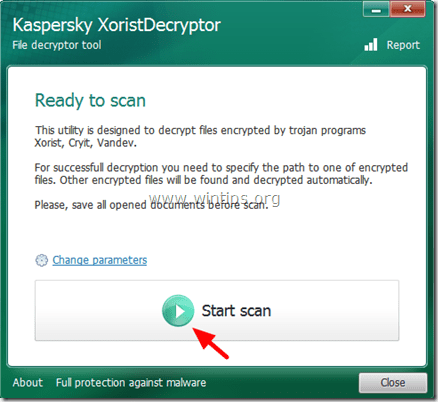

Троян-вымогатель. Win32.Xorist, Trojan-Ransom. MSIL.Vandev - Информация о вирусах и их расшифровка.

ВТроянский выкуп Xorist & Троян-вымогатель Валдев, шифрует файлы со следующими расширениями:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, rom, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, часто задаваемые вопросы, fdr, fds, gthr, idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, дуга, ари, ардж, автомобиль, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, для, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, так, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, XLM, YPS, MD3.

После зараженияТроянский выкуп Xorist ставит под угрозу безопасность вашего компьютера, делает его нестабильным и отображает на экране сообщения с требованием выкупа для расшифровки зараженных файлов. В сообщениях также содержится информация о том, как заплатить выкуп, чтобы получить от злоумышленников утилиту дешифрования.

Как расшифровать файлы, зараженные Trojan Win32.Xorist или Trojan MSIL.Vandev:

Совет: Скопируйте все зараженные файлы в отдельный каталог и закройте все открытые программы, прежде чем приступить к сканированию и расшифровке зараженных файлов.

1. Скачать Xorist Decryptorполезность (от Лаборатория Касперского) на свой компьютер.

2. Когда загрузка будет завершена, запустите XoristDecryptor.exe.

Примечание: Если вы хотите удалить зашифрованные файлы после завершения расшифровки, нажмите кнопку «Изменить параметры"И отметьте"Удалять зашифрованные файлы после расшифровки"Установите флажок" под "Дополнительные опции”.

3. Нажмите "Начать сканирование" кнопка.

4. Введите путь хотя бы к одному зашифрованному файлу и подождите, пока утилита расшифрует зашифрованные файлы.

5. Если расшифровка прошла успешно, перезагрузите компьютер, а затем просканируйте и очистите свою систему от вредоносных программ, которые могут существовать на ней.

Источник - Дополнительная информация: http://support.kaspersky.com/viruses/disinfection/2911#block2

Троян-вымогатель. Win32.Rakhni - Информация о вирусах и их расшифровка.

В Троян Ransom Rakhni шифрует файлы, изменяя расширения файлов следующим образом:

После шифрования ваши файлы станут непригодными для использования, а безопасность вашей системы будет поставлена под угрозу. Так же Троян-вымогатель. Win32.Rakhni создает файл на вашем %ДАННЫЕ ПРИЛОЖЕНИЯ% папка с именем «exit.hhr.oshit», Который содержит зашифрованный пароль для зараженных файлов.

Предупреждение: В Троян-вымогатель. Win32.Rakhni создает «exit.hhr.oshit”Файл, содержащий зашифрованный пароль к файлам пользователя. Если этот файл останется на компьютере, он произведет расшифровку с помощью РахниДекриптор утилита быстрее. Если файл был удален, его можно восстановить с помощью утилит для восстановления файлов. После восстановления файла поместите его в %ДАННЫЕ ПРИЛОЖЕНИЯ% и еще раз запустите сканирование с помощью утилиты.

%ДАННЫЕ ПРИЛОЖЕНИЯ% расположение папки:

-

Windows XP: C: \ Документы и настройки \

\Данные Приложения -

Windows 7/8: C: \ Пользователи \

\ AppData \ Роуминг

Как расшифровать файлы, зараженные троянцем Rakhni, и вернуть свои файлы:

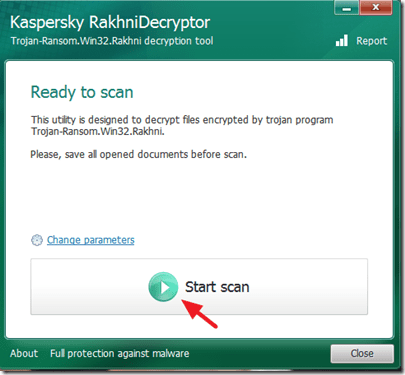

1. Скачать Рахни Декрипторполезность (от Лаборатория Касперского) на свой компьютер.

2. Когда загрузка будет завершена, запустите RakhniDecryptor.exe.

Примечание: Если вы хотите удалить зашифрованные файлы после завершения расшифровки, нажмите кнопку «Изменить параметры"И отметьте"Удалять зашифрованные файлы после расшифровки"Установите флажок" под "Дополнительные опции”.

3. Нажмите "Начать сканирование», Чтобы сканировать диски на наличие зашифрованных файлов.

4. Введите путь хотя бы к одному зашифрованному файлу (например, «file.doc.locked»), А затем дождитесь, пока утилита восстановит пароль из«exit.hhr.oshitФайл (обратите внимание на Предупреждение) и расшифровывает ваши файлы.

Источник - Дополнительная информация: http://support.kaspersky.com/viruses/disinfection/10556#block2

Троян-вымогатель. Win32.Rannoh (Trojan-Ransom. Win32.Cryakl) - Информация о вирусах и их расшифровка.

В Троян Ранно или Троян Cryakl шифрует все файлы на вашем компьютере следующим образом:

- В случае Троян-вымогатель. Win32.Rannoh заражение, имена файлов и расширения будут изменены в соответствии с заблокированным шаблоном.

. . - В случае Троян-вымогатель. Win32.Cryakl заражение, тег {CRYPTENDBLACKDC} добавляется в конец имен файлов.

Как расшифровать файлы, зараженные Trojan Rannoh или Trojan Cryakl, и вернуть свои файлы:

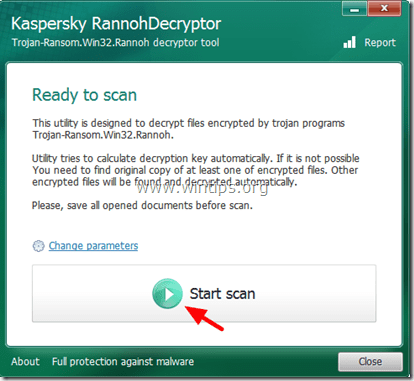

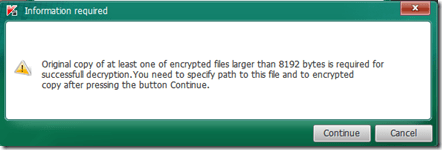

Важный: ВРанно Декриптор Утилита расшифровывает файлы, сравнивая один зашифрованный и один дешифрованный файл. Итак, если вы хотите использовать Ранно Декриптор Утилита для расшифровки файлов, у вас должна быть оригинальная копия хотя бы одного зашифрованного файла до заражения (например, из чистой резервной копии).

1. Скачать Ранно Декрипторутилита к вашему компьютеру.

2. Когда загрузка будет завершена, запустите RannohDecryptor.exe

Примечание: Если вы хотите удалить зашифрованные файлы после завершения дешифрования, нажмите кнопку «Изменить параметры"И отметьте"Удалять зашифрованные файлы после расшифровки"Установите флажок" под "Дополнительные опции”.

3. Нажмите "Начать сканирование" кнопка.

4. Прочтите «Требуется информация»И нажмите«Продолжать»И укажите путь к исходной копии хотя бы одного зашифрованного файла до заражения (чистый - исходный - файл) и путь к зашифрованному файлу (зараженный - зашифрованный -файл).

5. После расшифровки вы можете найти отчет о процессе сканирования / расшифровки в корне вашего диска C: \. (например, «C: \ RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

Источник - Дополнительная информация: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (Варианты: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

В TeslaCrypt вирус-вымогатель добавляет к вашим файлам следующие расширения: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv.

Как расшифровать файлы TeslaCrypt:

Если вы заражены вирусом TeslaCrypt, воспользуйтесь одним из следующих инструментов для расшифровки файлов:

- TeslaDecoder: Дополнительная информация и инструкции по использованию TeslaDecoder можно найти в этой статье: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- Средство дешифрования файлов программ-вымогателей Trend Micro.

TeslaCrypt V3.0 (варианты: .xxx, .ttt, .micro, .mp3)

В TeslaCrypt 3.0 вирус-вымогатель добавляет к вашим файлам следующие расширения: .xxx, .ttt, .micro и .mp3.

Как расшифровать файлы TeslaCrypt V3.0:

Если вы инфицированы TeslaCrypt 3.0 затем попытайтесь восстановить ваши файлы с помощью:

- Средство дешифрования файлов от программ-вымогателей Trend Micro инструмент.

- РахниДекриптор (Как вести)

- Тесла декодер (Как вести)

- Tesladecrypt - McAfee

TeslaCrypt V4.0 (имя и расширение файла не изменились)

Чтобы расшифровать файлы TeslaCrypt V4, попробуйте одну из следующих утилит:

- Средство дешифрования файлов от программ-вымогателей Trend Micro инструмент.

- РахниДекриптор (Как вести)

- Тесла декодер (Как вести)

EnzoS.

8 октября 2016 в 8:01