Многие сетевые службы работают с использованием протокола управления передачей или TCP в качестве протокола транспортного уровня. Это связано с тем, что TCP предлагает связь с установлением соединения, которая позволяет передающему устройству быть убедитесь, что предполагаемый получатель сообщения действительно получает его, потому что двустороннее соединение созданный.

Однако не каждому приложению требуется такое подключение, особенно приложениям реального времени, где оно предпочтительно, чтобы сообщение было отброшено, а не ждать его повторной передачи, задерживая все еще. Для этих приложений обычно используется протокол дейтаграмм пользователя или протокол транспортного уровня UDP.

Одним из примеров программ, использующих протокол UDP, являются онлайн-игры. Эти игры полагаются на постоянные обновления, отправляемые сервером и компьютером, и любая задержка, вызванная необходимостью повторной передачи данных, значительно более разрушительна, чем необходимость иметь дело с пропущенным пакетом или двумя.

Поскольку эти службы на основе UDP могут быть в любой сети, важно проверить их наличие в рамках теста на проникновение. К счастью, поскольку UDP довольно распространен, он обычно поддерживается программным обеспечением для тестирования сети, и Nmap не является исключением.

Как сканировать порты UDP с помощью Nmap

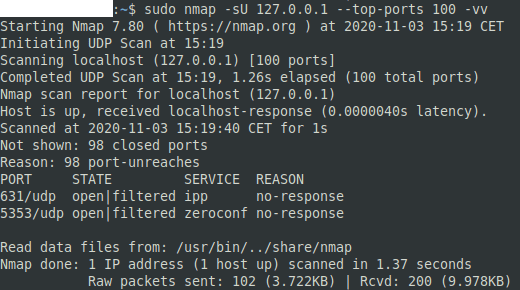

Тестирование портов UDP с помощью Nmap очень похоже на тестирование TCP, по сути, синтаксис практически идентичен. Единственное отличие состоит в том, что вам нужно указать флаг «тип сканирования» как «-sU», а не «-sT» или «-sS». Например, команда может выглядеть так: «nmap -sU 127.0.0.1 –top-ports 100 -vv», чтобы просканировать адрес обратной петли на предмет 100 самых распространенных UDP-портов и сообщить результаты с вдвойне подробным выводом.

При сканировании UDP следует помнить о том, что это займет много времени. Большинство запросов не получают ответа, это означает, что сканирование должно дождаться тайм-аута запроса. Это делает сканирование намного медленнее, чем сканирование TCP, которое обычно возвращает какой-то ответ, даже если порт закрыт.

Есть четыре результата, которые вы можете увидеть для UDP-портов: «открытый», «открытый | отфильтрованный», «закрытый» и «отфильтрованный». «Открыть» означает, что на запрос был получен ответ UDP. «Открыть | отфильтровано» означает, что ответа не было, что может указывать на то, что служба прослушивает или что службы там нет. «Closed» - это конкретное сообщение об ошибке ICMP «порт недоступен». «Отфильтровано» указывает на другие сообщения об ошибках о недоступности ICMP.