Возможно, вы знакомы с концепцией IP-адресов. Каждый компьютер в сети имеет по крайней мере один. При обмене данными между сетями эти IP-адреса однозначно идентифицируют источник и место назначения сетевого трафика, что позволяет надежно доставлять его и отвечать на него. При общении с устройством в той же сети компьютер не использует IP-адрес напрямую. Вместо этого он преобразует этот IP-адрес в MAC-адрес. ARP — это протокол для управления преобразованиями IP в MAC и передачи данных по сети.

ARP расшифровывается как протокол разрешения адресов.. Это протокол без сохранения состояния, который имеет компоненты широковещательной передачи и запроса-ответа. ARP в основном используется в сетях IPv4, хотя другие сетевые системы также используют его. Сети IPv6 реализуют функции ARP и некоторые дополнительные функции с помощью NDP. Или протокол обнаружения соседей.

Идентифицированные MAC-адреса сохраняются в таблице ARP на каждом устройстве. Срок действия каждой записи в таблице ARP регулярно истекает. Но может обновляться пассивно по мере того, как трафик ARP передается в сеть, сводя к минимуму общий объем необходимого трафика ARP.

ARP-зонд и ответ

Если компьютеру необходимо передать сетевой пакет, он просматривает IP-адрес назначения. Он знает, что ему нужно отправить его на маршрутизатор для устройств в другой сети. Затем это может направить пакет в нужную сеть. Если пакет предназначен для устройства в локальной сети, компьютер должен знать правильный MAC-адрес для его отправки.

В качестве первого порта захода компьютер проверит свою таблицу ARP. Это должен иметь список всех известных устройств в локальной сети. Если целевой IP-адрес и MAC-адрес есть, он будет использовать таблицу ARP для завершения и отправки пакета. Если IP-адрес не имеет записи в таблице ARP, компьютер должен выяснить это с помощью зонда ARP.

Компьютер передает в сеть запрос ARP с вопросом «кто

Примечание: Ответ зонда ARP также является широковещательным. Это позволяет всем другим сетевым устройствам обновлять свои таблицы ARP, не требуя от них выполнения идентичных тестов ARP. Это помогает минимизировать трафик ARP.

ARP-зонд при подключении

Когда компьютер подключается к сети, он должен получить IP-адрес. Это можно указать вручную, но обычно динамически назначается DHCP (Протокол динамического управления хостом) сервер. DHCP-сервер, как правило, является функцией сетевого маршрутизатора, но может работать и на отдельном устройстве. Как только новое устройство получает IP-адрес либо с помощью ручной настройки, либо с помощью DHCP. Устройство должно быстро убедиться, что никакое другое устройство уже не использует этот IP-адрес.

Для этого устройство рассылает тестовый пакет ARP, запрашивая у любого устройства, использующего его новый назначенный IP-адрес, ответ на него. Ожидаемый ответ — тишина. Никакое другое устройство не должно реагировать, особенно в сети DHCP. После коротких задержек устройство будет передавать одно и то же сообщение несколько раз. Это повторение помогает в тех случаях, когда один пакет мог быть потерян на пути к устройству с конфликтующим IP-адресом или от него. Если на несколько запросов ARP не поступило ответов, устройство может начать использовать свой новый IP-адрес. Для этого ему необходимо отправить безвозмездный ARP.

Бесплатный ARP

Как только устройство определяет, что IP-адрес, который оно хочет использовать, не используется, оно отправляет необоснованный ARP. Это просто включает в себя трансляцию в сеть».

Беспричинные ARP-запросы также регулярно отправляются в сеть, просто как напоминания всем другим устройствам о том, что компьютер все еще подключен, находится в сети и имеет свой IP-адрес.

ARP-спуфинг

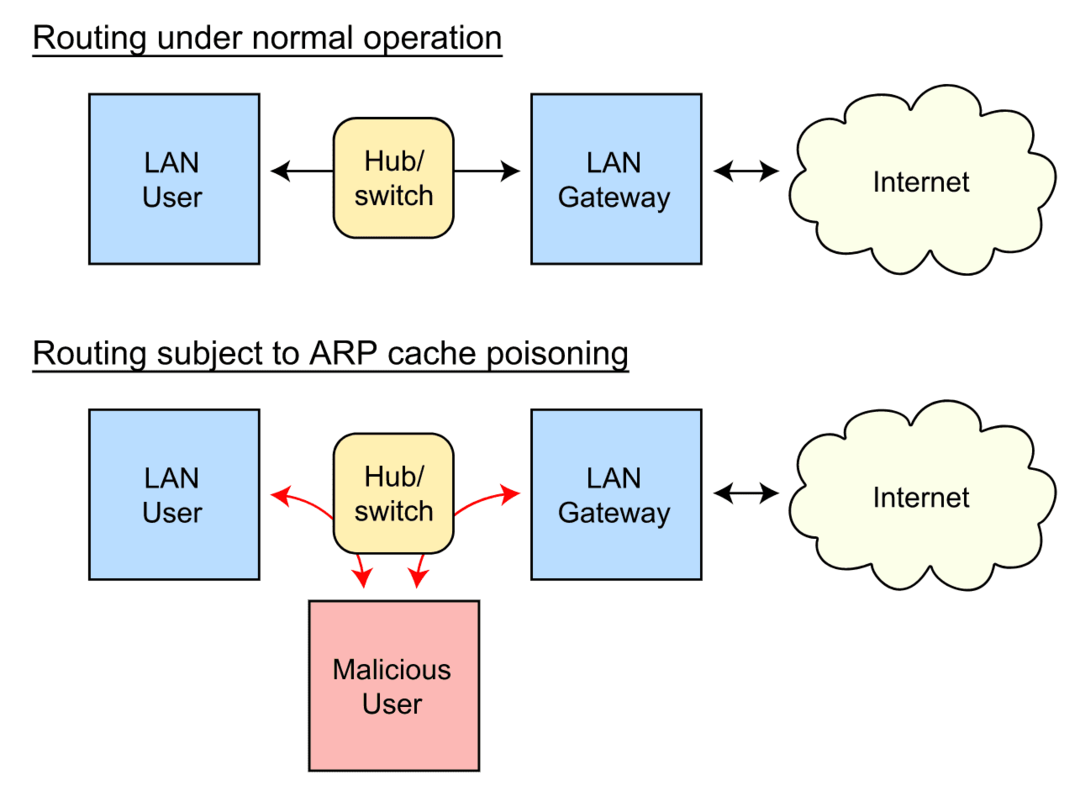

ARP — это протокол без сохранения состояния, соединения нет, и все сообщения широковещательно передаются в сеть. Все устройства прослушивают и кэшируют ответы ARP в своих таблицах ARP. Однако это приводит к уязвимости в системе. Предполагая, что злоумышленник может физически подключиться к сети, он может запускать программное обеспечение, которое злонамеренно рассылает неверные самовольные пакеты ответа ARP. Каждое устройство в сети увидит вредоносные пакеты ARP, неявно им доверяет и обновит свои таблицы маршрутизации. Эти теперь неверные таблицы ARP называются «отравленными».

Это может быть использовано только для того, чтобы вызвать проблемы с сетью, направив трафик в неправильном направлении. Однако есть и худший сценарий. Если злоумышленник подменит пакеты ARP для IP-адреса маршрутизатора и направит их на свое устройство, он получит и сможет увидеть весь сетевой трафик. Предполагая, что устройство имеет другое сетевое подключение для пересылки трафика, может потребоваться человек посередине (МитМ) должность. Это позволяет злоумышленнику выполнять неприятные атаки, такие как удаление HTTPS, что потенциально позволяет им видеть и изменять весь сетевой трафик.

Примечание: Есть некоторые защиты от атак MitM. Злоумышленник не сможет дублировать HTTPS-сертификат веб-сайта. Любой пользователь, у которого перехвачен трафик, должен получить ошибки сертификата браузера.

Однако существует много важных и незашифрованных сообщений, особенно во внутренней сети. В домашней сети это не так. Тем не менее, корпоративные сети, построенные на Windows, особенно уязвимы для атак с подменой ARP.

Вывод

ARP расшифровывается как протокол разрешения адресов.. Он используется в сетях IPv4 для преобразования IP-адресов в MAC-адреса, как это необходимо в локальных сетях. Он состоит из широковещательных запросов и ответов без сохранения состояния. Ответы или их отсутствие позволяют устройству определить, какой MAC-адрес связан с IP-адресом или не используется ли IP-адрес. Устройства кэшируют ответы ARP для обновления своих таблиц ARP.

Устройства также могут регулярно транслировать необоснованные объявления о том, что их MAC-адрес связан с их IP-адресом. Отсутствие механизма аутентификации позволяет злоумышленнику рассылать поддельные пакеты ARP для отравления таблиц ARP и перенаправлять трафик себе для анализа трафика или атак MitM.