V posledných rokoch šíria počítačoví zločinci nový typ vírusov, ktoré dokážu zašifrovať súbory vo vašom počítači (alebo vo vašej sieti) s cieľom ľahko zarobiť peniaze od svojich obetí. Tento typ vírusov sa nazýva „Ransomware“ a môže infikovať počítačové systémy, ak používateľ počítača dávajte pozor pri otváraní príloh alebo odkazov od neznámych odosielateľov alebo stránok, ktoré boli napadnuté kyberzločinci. Podľa mojich skúseností je jediným bezpečným spôsobom, ako sa chrániť pred týmto typom vírusov, mať čisté zálohy súborov uložené na oddelenom mieste od počítača. Napríklad na odpojenom externom pevnom disku USB alebo na diskoch DVD-Rom.

Tento článok obsahuje dôležité informácie o niektorých známych šifrovacích ransomvéroch – šifrovacích vírusoch, na ktoré boli navrhnuté šifrovať kritické súbory plus dostupné možnosti a nástroje na dešifrovanie zašifrovaných súborov pri infekcii. Tento článok som napísal s cieľom uchovávať všetky informácie o dostupných dešifrovacích nástrojoch na jednom mieste a pokúsim sa tento článok aktualizovať. Podeľte sa s nami o svoje skúsenosti a ďalšie nové informácie, ktoré by ste mohli vedieť, aby ste si navzájom pomohli.

Ako dešifrovať súbory zašifrované z Ransomware – Popis a známe dešifrovacie nástroje – Metódy:

- MENO RANSOWARE

- Cryptowall

- CryptoDefense & How_Decrypt

- Cryptorbit alebo HowDecrypt

- Cryptolocker (Troj/Ransom-ACP“, „Trójsky kôň. Ransomcrypt. f)

- CryptXXX V1, V2, V3 (Varianty: .crypt, crypz alebo 5 hexadecimálnych znakov)

- Locky & AutoLocky (Varianty: .locky)

- Trojan-Ransom. Win32.Rektor

- Trojan-Ransom. Win32.Xorist, Trojan-Ransom. MSIL.Vandev

- Trojan-Ransom. Win32.Rakhni

- Trojan-Ransom. Win32.Rannoh alebo Trojan-Ransom. Win32.Cryakl.

- TeslaCrypt (Varianty: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc a .vvv)

- TeslaCrypt 3.0 (Varianty: .xxx, .ttt, .micro, .mp3)

- TeslaCrypt 4.0 (názov súboru a prípona nezmenené)

Aktualizácie z júna 2016:

1. Trend Micro vydala a Ransomware File Decryptor nástroj na pokus o dešifrovanie súborov zašifrovaných nasledujúcimi rodinami ransomvéru:

CryptXXX V1, V2, V3*

.crypt, crypz alebo 5 hexadecimálnych znakov

CryptXXX V4, V5.5 Hexadecimálne znaky

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3.XXX alebo TTT alebo MP3 alebo MICRO

TeslaCrypt V4.

SNSLocker.RSNSLocked

AutoLocky.locky

BadBlock

777.777

XORIST.xorist alebo náhodné rozšírenie

XORBAT.šifrované

CERBER V1 <10 náhodných znakov>.cerber

Stampado.zamknuté

Nemucod.šifrované

Chimera.krypta

* Poznámka: Vzťahuje sa na CryptXXX V3 ransomware: Vzhľadom na pokročilé šifrovanie tohto konkrétneho Crypto-Ransomware, iba čiastočné údaje dešifrovanie je v súčasnosti možné na súboroch ovplyvnených CryptXXX V3 a na opravu musíte použiť nástroj na opravu tretej strany súbory ako: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Ak si chcete stiahnuť nástroj Ransomware File Decrypter od Trend Micro (a prečítať si pokyny na jeho používanie), prejdite na túto stránku: Sťahovanie a používanie nástroja Trend Micro Ransomware File Decryptor

2. Kašperky vydala nasledujúce dešifrovacie nástroje:

A. Nástroj RakhniDecryptor od spoločnosti Kaspersky je určený na dešifrovanie súborov ovplyvnených*:

* Poznámka: Nástroj RakhniDecryptor je vždy aktualizovaný na dešifrovanie súborov z niekoľkých rodín ransomvéru.

Rakhni

Agent.iih

Aura

Autoit

Pletor

Rotor

Lamer

Lortok

Cryptokluchen

demokracia

Bitman – TeslaCrypt verzie 3 a 4B. Kaspersky nástroj RannohDecryptor je určený na dešifrovanie súborov ovplyvnených:

Rannoh

AutoIt

Fury

Crybola

Cryakl

CryptXXX verzie 1 a 2

Cryptowell – informácie o vírusoch a možnosti dešifrovania.

The Cryptowall (alebo “Cryptowall Decrypter“) vírus je novým variantom Kryptoobrana ransomware vírus. Keď je počítač infikovaný Cryptowall ransomware, potom všetky dôležité súbory v počítači (vrátane súborov na mapovaných sieťových jednotkách, ak prihlásený v sieti) sa zašifrujú silným šifrovaním, ktoré prakticky znemožňuje dešifrovanie ich. Po Cryptowall šifrovanie, vírus vytvorí a odošle súkromný kľúč (heslo) na súkromný server, aby ho zločinec použil na dešifrovanie vašich súborov. Potom zločinci informujú svoje obete, že všetky ich kritické súbory sú zašifrované a jediný spôsob, ako ich dešifrovať, je zaplatiť výkupné 500 $ (alebo viac) v určenom časovom období, inak sa výkupné zdvojnásobí alebo sa ich súbory stratia trvalo.

Ako dešifrovať súbory infikované Cryptowallom a získať svoje súbory späť:

Ak chcete dešifrovať Cryptowall zašifrované súbory a získať svoje súbory späť, potom máte tieto možnosti:

A. Prvou možnosťou je zaplatiť výkupné. Ak sa tak rozhodnete, pokračujte v platbe na vlastné riziko, pretože podľa nášho výskumu niektorí používatelia dostanú svoje údaje späť a iní nie. Majte na pamäti, že zločinci nie sú najdôveryhodnejší ľudia na planéte.

B. Druhou možnosťou je vyčistiť infikovaný počítač a následne obnoviť infikované súbory z čistej zálohy (ak nejakú máte).

C. Ak nemáte čistú zálohu, potom jedinou možnosťou, ktorá zostáva, je obnoviť súbory v predchádzajúcich verziách z „Tieňové kópie”. Všimnite si, že tento postup funguje iba v operačných systémoch Windows 8, Windows 7 a Vista a iba v prípade, že „Obnovenie systému” funkcia bola predtým na vašom počítači povolená a nebola zakázaná po Cryptowall infekcia.

- Referenčný odkaz: Ako obnoviť súbory z tieňových kópií.

Podrobná analýza Cryptowall Infekciu a odstránenie ransomware nájdete v tomto príspevku:

- Ako odstrániť vírus CryptoWall a obnoviť súbory

CryptoDefense & How_Decrypt – Informácie o vírusoch a dešifrovanie.

Kryptoobranaje ďalší ransomvérový vírus, ktorý dokáže zašifrovať všetky súbory vo vašom počítači bez ohľadu na ich príponu (typ súboru) silným šifrovaním, takže je prakticky nemožné ich dešifrovať. Vírus môže vypnúť „Obnovenie systémuna infikovanom počítači a môže odstrániť všetkyTieňové objemové kópie” súbory, takže nemôžete obnoviť svoje súbory na ich predchádzajúce verzie. Pri infekcii Kryptoobrana ransomware vírus, vytvorí dva súbory v každom infikovanom priečinku („How_Decrypt.txt“ a „How_Decrypt.html“) s podrobnými pokynmi, ako zaplatiť výkupné s cieľom dešifrovať vaše súbory a odošle súkromný kľúč (heslo) na súkromný server, aby ho zločinec použil na dešifrovanie vášho súbory.

Podrobná analýza Kryptoobrana Infekciu a odstránenie ransomware nájdete v tomto príspevku:

- Ako odstrániť CryptoDefense virus a obnoviť súbory

Ako dešifrovať šifrované súbory Cryptodefense a získať svoje súbory späť:

Aby bolo možné dešifrovať Kryptoobrana infikované súbory máte tieto možnosti:

A. Prvou možnosťou je zaplatiť výkupné. Ak sa tak rozhodnete, pokračujte v platbe na vlastné riziko, pretože podľa nášho výskumu niektorí používatelia dostanú svoje údaje späť a iní nie. Majte na pamäti, že zločinci nie sú najdôveryhodnejší ľudia na planéte.

B. Druhou možnosťou je vyčistiť infikovaný počítač a následne obnoviť infikované súbory z čistej zálohy (ak nejakú máte).

C. Ak nemáte čistú zálohu, môžete sa pokúsiť obnoviť súbory v predchádzajúcich verziách z „Tieňové kópie”. Všimnite si, že tento postup funguje iba v operačných systémoch Windows 8, Windows 7 a Vista a iba v prípade, že „Obnovenie systému” funkcia bola predtým povolená na vašom počítači a nebola zakázaná potom Kryptoobrana infekcia.

- Referenčný odkaz: Ako obnoviť súbory z tieňových kópií.

D. Nakoniec, ak nemáte čistú zálohu a nie ste schopní obnoviť súbory z „Tieňové kópie“, potom sa môžete pokúsiť dešifrovať Kryptoobrana šifrované súbory pomocou Emsisoft's Decryptor užitočnosť. Urobiť to:

Dôležitá poznámka: Tento nástroj funguje iba pre počítače infikované pred 1. aprílom 2014.

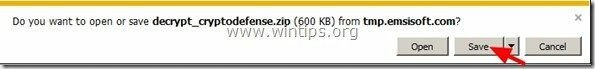

1.Stiahnuť ▼ “Emsisoft Decrypter” do vášho počítača (napr Desktop).

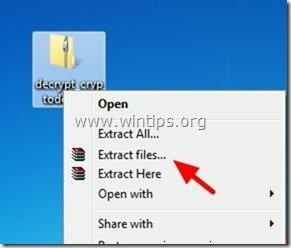

2. Po dokončení sťahovania prejdite do svojho Desktop a “Výťažok“, “decrypt_cryptodefense.zip“.

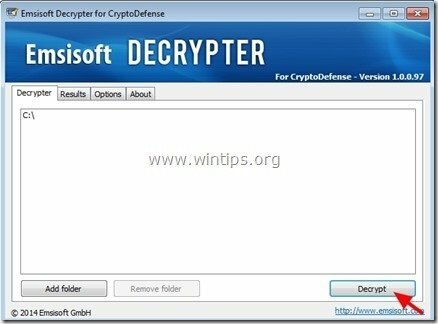

3. Teraz dvojité kliknutie spustiť „decrypt_cryptodefense“ užitočnosť.

4. Nakoniec stlačte tlačidlo „Dešifrovať” na dešifrovanie súborov.

Zdroj – Ďalšie informácie: Podrobný návod, ako dešifrovať šifrované súbory CryptoDefense pomocou Dešifrovač Emsisoftu utility nájdete tu: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit alebo HowDecrypt – informácie o vírusoch a dešifrovanie.

Kryptorbit alebo HowDecrypt vírus je ransomware vírus, ktorý dokáže zašifrovať všetky súbory vo vašom počítači. Akonáhle je váš počítač infikovaný Kryptorbit všetky vaše dôležité súbory sú zašifrované bez ohľadu na ich príponu (typ súboru) pomocou silného šifrovania, ktoré prakticky znemožňuje ich dešifrovanie. Vírus tiež vytvorí dva súbory v každom infikovanom priečinku vo vašom počítači (“HowDecrypt.txt“ a „HowDecrypt.gif“) s podrobnými pokynmi, ako môžete zaplatiť výkupné a dešifrovať svoje súbory.

Podrobná analýza Kryptorbit Infekciu a odstránenie ransomware nájdete v tomto príspevku:

- Ako odstrániť vírus Cryptorbit (HOWDECRYPT) a obnoviť súbory

Ako dešifrovať súbory infikované Cryptorbit a získať svoje súbory späť:

Aby bolo možné dešifrovať Kryptorbit šifrované súbory máte tieto možnosti:

A. Prvou možnosťou je zaplatiť výkupné. Ak sa tak rozhodnete, pokračujte v platbe na vlastné riziko, pretože podľa nášho výskumu niektorí používatelia dostanú svoje údaje späť a iní nie.

B. Druhou možnosťou je vyčistiť infikovaný počítač a následne obnoviť infikované súbory z čistej zálohy (ak nejakú máte).

C. Ak nemáte čistú zálohu, môžete skúsiť obnoviť súbory v predchádzajúcich verziách z „Tieňové kópie”. Všimnite si, že tento postup funguje iba v operačných systémoch Windows 8, Windows 7 a Vista a iba v prípade, že „Obnovenie systému” funkcia bola predtým povolená na vašom počítači a nebola zakázaná potom Kryptorbit infekcia.

- Referenčný odkaz: Ako obnoviť súbory z tieňových kópií.

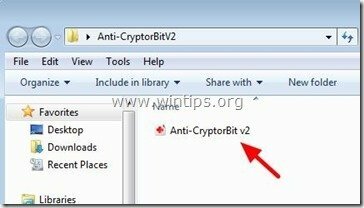

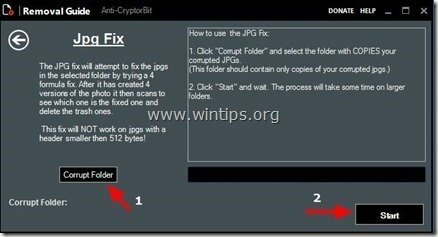

D. Nakoniec, ak nemáte čistú zálohu a nie ste schopní obnoviť súbory z „Tieňové kópie“, potom sa môžete pokúsiť dešifrovať Kryptorbit šifrované súbory pomocou Anti-CryptorBit užitočnosť. Urobiť to:

1.Stiahnuť ▼ “Anti-CryptorBit” do vášho počítača (napr Desktop)

2. Po dokončení sťahovania prejdite do svojho Desktop a “Výťažok“, “Anti-CryptorBitV2.zip“.

3. Teraz dvojité kliknutie spustiť Anti-CryptorBitv2 užitočnosť.

4. Vyberte typ súborov, ktoré chcete obnoviť. (napr. „JPG“)

5. Nakoniec vyberte priečinok, ktorý obsahuje poškodené/šifrované (JPG) súbory a potom stlačte tlačidlo „Štart“, aby ste ich opravili.

Cryptolocker – informácie o vírusoch a dešifrovanie.

Cryptolocker (taktiež známy ako "Troj/Ransom-ACP”, “Trojan. Ransomcrypt. F”) je ransomware nepríjemný vírus (TROJAN) a keď infikuje váš počítač, zašifruje všetky súbory bez ohľadu na ich príponu (typ súboru). Zlou správou tohto vírusu je, že akonáhle infikuje váš počítač, vaše dôležité súbory sú zašifrované silným šifrovaním a je prakticky nemožné ich dešifrovať. Akonáhle je počítač infikovaný vírusom Cryptolocker, potom sa na počítači obete objaví informačná správa požadujúca platbu (výkupné) vo výške 300 $ (alebo viac) za dešifrovanie vašich súborov.

Podrobná analýza Cryptolocker Infekciu a odstránenie ransomware nájdete v tomto príspevku:

- Ako odstrániť CryptoLocker Ransomware a obnoviť súbory

Ako dešifrovať súbory infikované Cryptolockerom a získať svoje súbory späť:

Aby bolo možné dešifrovať Cryptolocker infikované súbory máte tieto možnosti:

A. Prvou možnosťou je zaplatiť výkupné. Ak sa tak rozhodnete, pokračujte v platbe na vlastné riziko, pretože podľa nášho výskumu niektorí používatelia dostanú svoje údaje späť a iní nie.

B. Druhou možnosťou je vyčistiť infikovaný počítač a následne obnoviť infikované súbory z čistej zálohy (ak nejakú máte).

C. Ak nemáte čistú zálohu, môžete skúsiť obnoviť súbory v predchádzajúcich verziách z „Tieňové kópie”. Všimnite si, že tento postup funguje iba v operačných systémoch Windows 8, Windows 7 a Vista a iba v prípade, že „Obnovenie systému” funkcia bola predtým povolená na vašom počítači a nebola zakázaná potom Cryptolocker infekcia.

- Referenčný odkaz: Ako obnoviť súbory z tieňových kópií.

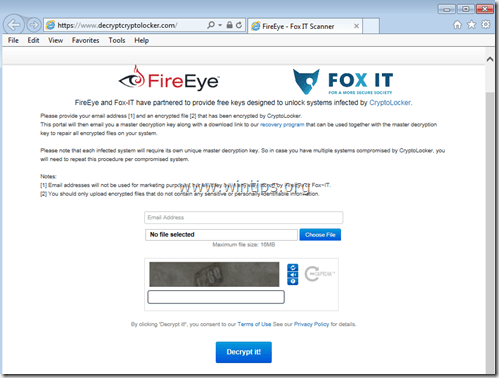

D. V auguste 2014 FireEye & Fox-IT vydali novú službu, ktorá získava súkromný dešifrovací kľúč pre používateľov, ktorí boli infikovaní ransomvérom CryptoLocker. Služba sa volá 'DecryptCryptoLocker' (služba bola ukončená), je k dispozícii globálne a nevyžaduje od používateľov registráciu ani poskytnutie kontaktných informácií, aby ju mohli používať.

Ak chcete používať túto službu, musíte navštíviť túto stránku: (služba bola prerušená) a nahrajte jeden zašifrovaný súbor CryptoLocker z infikovaného počítača (Upozornenie: odovzdajte súbor, ktorý neobsahuje citlivé a/alebo súkromné informácie). Potom musíte zadať e-mailovú adresu, aby ste dostali svoj súkromný kľúč a odkaz na stiahnutie nástroja na dešifrovanie. Nakoniec spustite stiahnutý dešifrovací nástroj CryptoLocker (lokálne vo vašom počítači) a zadajte svoj súkromný kľúč na dešifrovanie šifrovaných súborov CryptoLocker.

Viac informácií o tejto službe nájdete tu: FireEye a Fox-IT oznamujú novú službu na pomoc obetiam CryptoLocker.

CryptXXX V1, V2, V3 (Varianty: .crypt, crypz alebo 5 hexadecimálnych znakov).

- CryptXXX V1 & CryptXXX V2 ransomware zašifruje vaše súbory a po infekcii pridá na koniec každého súboru príponu „.crypt“.

- CryptXXX v3 po zašifrovaní vašich súborov pridá príponu „.cryptz“.

Trójsky kôň CryptXXX šifruje nasledujúce typy súborov:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR, .GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF, .PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT, .UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Ako dešifrovať súbory CryptXXX.

Ak ste infikovaní CryptXXX verzie 1 alebo verzie 2, použite Kaspersky nástroj RannohDecryptor na dešifrovanie súborov.

Ak ste infikovaní CryptXXX Verzia 3, použite Ransomware File Decryptor od Trend Micro. *

Poznámka: Vďaka pokročilému šifrovaniu vírusu CryptXXX V3 je v súčasnosti možné iba čiastočné dešifrovanie údajov a na opravu súborov musíte použiť nástroj na opravu od tretej strany, ako napríklad: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (Varianty: .locky)

Locky ransomware šifruje vaše súbory pomocou šifrovania RSA-2048 a AES-128 a po infekcii sú všetky vaše súbory premenované jedinečným – 32 znakovým – názvom súboru s príponou „.locky“ (napr.1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). Locky vírus môže infikovať lokálne alebo sieťové disky a počas infekcie vytvorí súbor s názvom "_HELP_instructions.html“ v každom infikovanom priečinku s pokynmi, ako môžete zaplatiť výkupné a dešifrovať súbory pomocou prehliadača TOR.

AutoLocky je ďalší variant vírusu Locky. Hlavný rozdiel medzi Locky a Autolocky je v tom, že Autolocky nezmení pôvodný názov súboru počas infekcie. (napr. ak má súbor názov "Dokument1.doc"pred infekciou ho Autolocky premenuje na "Dokument1.doc.locky")

Ako dešifrovať súbory .LOCKY:

- Prvou možnosťou je vyčistiť infikovaný počítač a potom obnoviť infikované súbory z čistej zálohy (ak nejakú máte).

- Druhou možnosťou, ak nemáte čistú zálohu, je obnovenie súborov v predchádzajúcich verziách z „Tieňové kópie”. Ako obnoviť súbory z tieňových kópií.

- Tretia možnosť je použiť Emsisoft's Decrypter pre AutoLocky na dešifrovanie súborov. (Nástroj na dešifrovanie funguje iba pre Autolocky).

Trojan-Ransom. Win32.Rector – Informácie o vírusoch a dešifrovanie.

The Trójsky rektor šifruje súbory s nasledujúcimi príponami: .doc, .jpg, .pdf.rar, a po infekcii to robí ich nepoužiteľnými. Akonáhle sú vaše súbory infikované Trojan rektor, potom sa prípony infikovaných súborov zmenia na .VSCRYPT, .INFIKOVANÝ, .KORREKTOR alebo .BLOC a to ich robí nepoužiteľnými. Keď sa pokúsite otvoriť infikované súbory, na obrazovke sa zobrazí správa v azbuke, ktorá obsahuje požiadavku na výkupné a podrobnosti o platbe. Kyberzločinec, ktorý robí Trójsky rektor s názvom „††KOPPEKTOP†† a žiada, aby ste s ním komunikovali prostredníctvom e-mailu alebo ICQ (EMAIL: [email protected] / ICQ: 557973252 alebo 481095), aby ste mu poskytli pokyny, ako odomknúť svoje súbory.

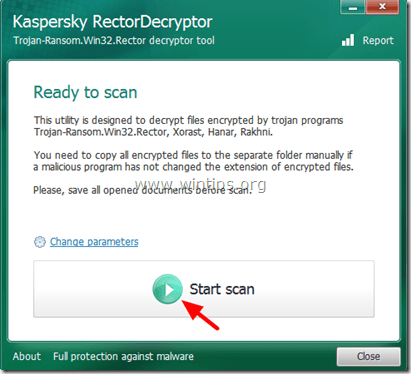

Ako dešifrovať súbory infikované programom Trojan Rector a získať svoje súbory späť:

Poradenstvo: Skopírujte všetky infikované súbory do samostatného adresára a zatvorte všetky otvorené programy pred pokračovaním v skenovaní a dešifrovaní postihnutých súborov.

1. Stiahnuť ▼ Rector Decryptoružitočnosť (od Kaspersky Labs) do vášho počítača.

2. Po dokončení sťahovania spustite RectorDecryptor.exe.

3. Stlačte tlačidlo „Spustite skenovanie” na skenovanie zašifrovaných súborov na vašich diskoch.

4. Nechaj RectorDecryptor nástroj na skenovanie a dešifrovanie zašifrovaných súborov (s príponami .vscrypt, .infected, .bloc, .korrektor) a potom vyberte možnosť „Po dešifrovaní odstráňte zašifrované súbory“, ak bolo dešifrovanie úspešné. *

* Po dešifrovaní môžete nájsť protokol o procese skenovania/dešifrovania v koreňovom adresári vášho disku C:\ (napr.C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. Nakoniec pokračujte v kontrole a čistení systému od škodlivých programov, ktoré v ňom môžu existovať.

Zdroj – Ďalšie informácie:http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-Ransom. Win32.Xorist, Trojan-Ransom. MSIL.Vandev – Informácie o vírusoch a dešifrovanie.

TheTrójsky kôň Ransom Xorist & Trójsky kôň Ransom Valdev, šifruje súbory s nasledujúcimi príponami:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, atrament, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, podbradník, boc, crd, diz, bodka, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr, idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, oblúk, ari, arj, auto, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, mapa, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, smutný, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmdb, xks, w xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Po infekcii,Trójsky kôň Ransom Xorist ohrozuje bezpečnosť vášho počítača, robí váš počítač nestabilným a na obrazovke zobrazuje správy požadujúce výkupné za dešifrovanie infikovaných súborov. Správy obsahujú aj informácie o tom, ako zaplatiť výkupné, aby ste od kyberzločincov získali nástroj na dešifrovanie.

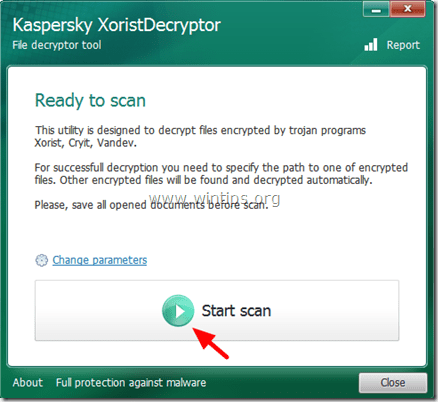

Ako dešifrovať súbory infikované Trojan Win32.Xorist alebo Trojan MSIL.Vandev:

Poradenstvo: Skopírujte všetky infikované súbory do samostatného adresára a zatvorte všetky otvorené programy pred pokračovaním v skenovaní a dešifrovaní postihnutých súborov.

1. Stiahnuť ▼ Xorist Decryptoružitočnosť (od Kaspersky Labs) do vášho počítača.

2. Po dokončení sťahovania spustite XoristDecryptor.exe.

Poznámka: Ak chcete po dokončení dešifrovania odstrániť zašifrované súbory, kliknite na tlačidlo „Zmeňte parametre“ a začiarknite políčko “Po dešifrovaní odstráňte zašifrované súbory” začiarkavacie políčko pod “Ďalšie možnosti”.

3. Stlačte tlačidlo „Spustite skenovanietlačidlo “.

4. Zadajte cestu aspoň k jednému zašifrovanému súboru a potom počkajte, kým obslužný program zašifrované súbory dešifruje.

5. Ak bolo dešifrovanie úspešné, reštartujte počítač a potom skontrolujte a vyčistite systém od škodlivých programov, ktoré sa v ňom môžu nachádzať.

Zdroj – Ďalšie informácie: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Ransom. Win32.Rakhni – Informácie o vírusoch a dešifrovanie.

The Trojan Ransom Rakhni šifruje súbory zmenou prípon súborov takto:

Po zašifrovaní sú vaše súbory nepoužiteľné a bezpečnosť vášho systému je ohrozená. Tiež Trojan-Ransom. Win32.Rakhni vytvorí súbor na vašom %DÁTA APLIKÁCIE% priečinok s názvom „exit.hhr.oshit“, ktorý obsahuje zašifrované heslo pre infikované súbory.

Pozor: The Trojan-Ransom. Win32.Rakhni vytvára „exit.hhr.oshit” súbor, ktorý obsahuje zašifrované heslo k súborom používateľa. Ak tento súbor zostane v počítači, vykoná sa dešifrovanie pomocou RakhniDecryptor užitočnosť rýchlejšie. Ak bol súbor odstránený, je možné ho obnoviť pomocou nástrojov na obnovu súborov. Po obnovení súboru ho vložte do %DÁTA APLIKÁCIE% a znova spustite skenovanie pomocou pomôcky.

%DÁTA APLIKÁCIE% umiestnenie priečinka:

-

Windows XP: C:\Documents and Settings\

\Údaje aplikácie -

Windows 7/8: C:\Používatelia\

\AppData\Roaming

Ako dešifrovať súbory infikované Trojan Rakhni a získať svoje súbory späť:

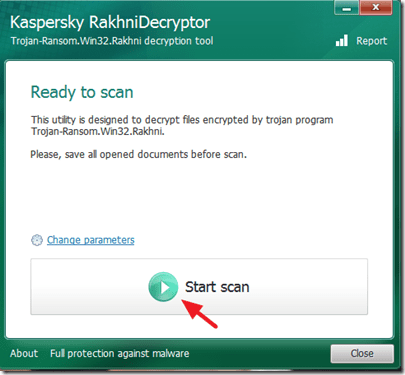

1. Stiahnuť ▼ Rakhni Decryptoružitočnosť (od Kaspersky Labs) do vášho počítača.

2. Po dokončení sťahovania spustite RakhniDecryptor.exe.

Poznámka: Ak chcete po dokončení dešifrovania odstrániť zašifrované súbory, kliknite na tlačidlo „Zmeňte parametre“ a začiarknite políčko “Po dešifrovaní odstráňte zašifrované súbory” začiarkavacie políčko pod “Ďalšie možnosti”.

3. Stlačte tlačidlo „Spustite skenovanie” na skenovanie zašifrovaných súborov na vašich diskoch.

4. Zadajte cestu aspoň k jednému zašifrovanému súboru (napr.file.doc.locked“) a potom počkajte, kým obslužný program neobnoví heslo z „exit.hhr.oshit“ súbor (pamätajte na to Pozor) a dešifruje vaše súbory.

Zdroj – Ďalšie informácie: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Ransom. Win32.Rannoh (Trojan-Ransom. Win32.Cryakl) – Informácie o vírusoch a dešifrovanie.

The Trojan Rannoh alebo Trojan Cryakl zašifruje všetky súbory vo vašom počítači nasledujúcim spôsobom:

- V prípade a Trojan-Ransom. Win32.Rannoh infekcia, názvy súborov a prípony sa zmenia podľa šablóny uzamknuté-

. . - V prípade a Trojan-Ransom. Win32.Cryakl infekcia sa na koniec názvov súborov pridá značka {CRYPTENDBLACKDC}.

Ako dešifrovať súbory infikované Trojan Rannoh alebo Trojan Cryakl a získať svoje súbory späť:

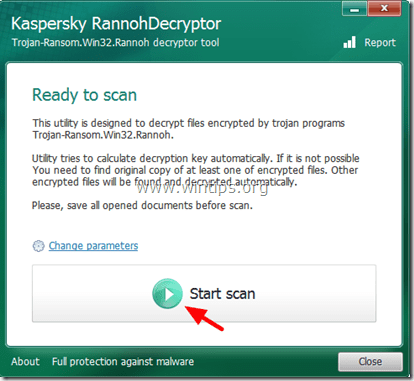

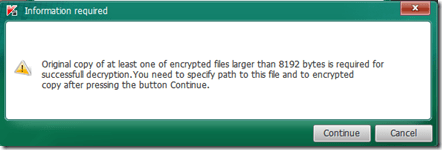

Dôležité: TheRannoh Decryptor nástroj dešifruje súbory porovnaním jedného zašifrovaného a jedného dešifrovaného súboru. Ak teda chcete použiť Rannoh Decryptor nástroj na dešifrovanie súborov, musíte pred infekciou vlastniť originálnu kópiu aspoň jedného zašifrovaného súboru (napr. z čistej zálohy).

1. Stiahnuť ▼ Rannoh Decryptornástroj do vášho počítača.

2. Po dokončení sťahovania spustite RannohDecryptor.exe

Poznámka: Ak chcete po dokončení dešifrovania odstrániť zašifrované súbory, kliknite na tlačidlo „Zmeňte parametre“ a začiarknite políčko “Po dešifrovaní odstráňte zašifrované súbory” začiarkavacie políčko pod “Ďalšie možnosti”.

3. Stlačte tlačidlo „Spustite skenovanietlačidlo “.

4. Čítať "Požadované informácie“ a potom kliknite na “ďalej“ a zadajte cestu k originálnej kópii aspoň jedného zašifrovaného súboru pred infekciou (čistý – pôvodný – súbor) a cestu k zašifrovanému súboru (infikovaný – zašifrovaný – súbor).

5. Po dešifrovaní môžete nájsť protokol o procese skenovania/dešifrovania v koreňovom adresári vášho disku C:\. (napr. “C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

Zdroj – Ďalšie informácie: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (Varianty: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc a .vvv)

The TeslaCrypt ransomware virus pridá do vašich súborov nasledujúce prípony: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc a .vvv.

Ako dešifrovať súbory TeslaCrypt:

Ak ste infikovaní vírusom TeslaCrypt, použite na dešifrovanie súborov jeden z týchto nástrojov:

- TeslaDecoder: Ďalšie informácie a pokyny na použitie TeslaDecoder nájdete v tomto článku: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (Varianty: .xxx, .ttt, .micro, .mp3)

The TeslaCrypt 3.0 ransomware virus pridáva do vašich súborov nasledujúce prípony: .xxx, .ttt, .micro a .mp3

Ako dešifrovať súbory TeslaCrypt V3.0:

Ak ste infikovaní TeslaCrypt 3.0 potom sa pokúste obnoviť súbory pomocou:

- Trend Micro Ransomware File Decryptor nástroj.

- RakhniDecryptor (Ako viesť)

- Tesla dekodér (Ako viesť)

- Tesladecrypt – McAfee

TeslaCrypt V4.0 (názov súboru a prípona sa nezmenili)

Ak chcete dešifrovať súbory TeslaCrypt V4, vyskúšajte jeden z nasledujúcich nástrojov:

- Trend Micro Ransomware File Decryptor nástroj.

- RakhniDecryptor (Ako viesť)

- Tesla dekodér (Ako viesť)

EnzoS.

8. októbra 2016 o 8:01