Pre vývojárov aj skúsených používateľov je streda zlých správ. Príjemný deň bol prerušený niekoľkými správami o tom, že nová aktualizácia systému Android SafetyNet spôsobila nielen existujúce skrývanie mechanizmov, aby prestali fungovať (normálny prípad), ale začali dávať nepriaznivé výsledky aj na zariadeniach, ktoré neboli rovnomerné zakorenené!

Začatie z Fóra Reddit Nexus 6Pa potom sa ozývajú na niekoľkých miestach vrátane Reddit fóra pre Android, náš vlastný Fórum zariadenia Nexus 6P a vlákna pre suhide a MagiskPoužívatelia zisťujú, že najnovšia aktualizácia SafetyNet spôsobuje, že zariadenia zlyhávajú pri kontrolách, či majú odomknutý bootloader. Používatelia vyskúšali rôzne kombinácie scenárov úprav a metód maskovania, ale spoločným faktorom zlyhania vo väčšine prípadov je odomknutie zavádzača.

Začatie z Fóra Reddit Nexus 6Pa potom sa ozývajú na niekoľkých miestach vrátane Reddit fóra pre Android, náš vlastný Fórum zariadenia Nexus 6P a vlákna pre suhide a MagiskPoužívatelia zisťujú, že najnovšia aktualizácia SafetyNet spôsobuje, že zariadenia zlyhávajú pri kontrolách, či majú odomknutý bootloader. Používatelia vyskúšali rôzne kombinácie scenárov úprav a metód maskovania, ale spoločným faktorom zlyhania vo väčšine prípadov je odomknutie zavádzača.

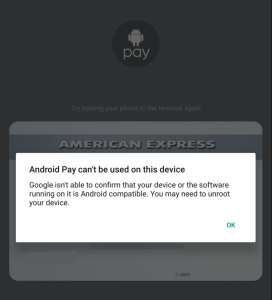

Odomknutie bootloadera je prvým krokom pre neoficiálne úpravy pre väčšinu zariadení. Ak najnovšia aktualizácia SafetyNet skutočne kontroluje stav zavádzača, môže to znamenať koniec dní pomocou maskovania je možné spustiť Android Pay a ďalšie aplikácie založené na SafetyNet v spojení s root a Xposed techniky.

Vývojár Magisk topjohnwukomentoval prvotnú situáciu, pričom poukazuje na to, že SafetyNet môže byť po tejto aktualizácii stratený prípad:

„Pamätajte, že v najnovšej aktualizácii záchrannej siete, ku ktorej došlo za pár hodín, sa zdá, že Google zintenzívnil hru a mohlo by to dospieť do bodu, že nie sú povolené žiadne úpravy a možno to nebude možné obísť.

V súčasnosti na mojom HTC 10, bez ohľadu na to, čo som urobil so zavádzacím obrazom, dokonca aj len s prebalením 100% pôvodného zavádzacieho obrazu, Bezpečnostná sieť za žiadnych okolností neprejde. Na druhej strane sa zdá, že môj Nexus 9 bežiaci na sklade Nougat sa obišiel bez problémov, pričom všetky sú povolené a fungujú dobre. Overenie bootovania sa môže líšiť od jedného OEM k druhému, implementácia HTC môže byť len jednou z prvých zahrnutých do Safety Net, ale nakoniec budú zahrnuté metódy všetkých hlavných OEM, a v tom čase si myslím, že akýkoľvek „mod“ pre Android, vrátane vlastných jadier, do značnej miery prelomí Safety Net. Tieto overenia by mali byť zakódované hlboko do bootloadera, ktorý nie je také ľahké prelomiť. Záver je teda taký, že v budúcnosti nestrávim toľko času obchádzaním siete Safety Net.“

Keď bol suhide prepustený, Chainfire mal predpovedal niečo v rovnakom duchu:

V konečnom dôsledku budú informácie poskytnuté a overené bootloadermi/TrustZone/SecureBoot/TIMA/TEE/TPM atď. (Samsung to už robí so svojimi riešeniami KNOX/TIMA). Časti zariadenia, ku ktorým sa nemôžeme ľahko dostať alebo ich opraviť, a preto príde čas, keď tieto detekčné bypassy už nemusia byť životaschopné.

Keďže sa situácia stále vyvíja, veci môžu byť zložitejšie, ako sa zdá na povrchu. Budeme našich čitateľov informovať, ak dôjde k novému vývoju v tejto veci.