Många nätverkstjänster körs med Transmission Control Protocol eller TCP som transportlagerprotokoll. Detta beror på att TCP erbjuder anslutningsorienterad kommunikation som gör att den sändande enheten kan vara säker på att den avsedda mottagaren av meddelandet faktiskt tar emot det, eftersom en tvåvägsförbindelse är det skapas.

Alla applikationer behöver dock inte ha den typen av anslutning, särskilt realtidsapplikationer där den finns att föredra att ett meddelande släpps istället för att behöva vänta på att det ska återsändas, vilket försenar allt annan. För dessa applikationer används vanligtvis User Datagram Protocol eller UDP transportlagerprotokoll.

Ett exempel på en typ av program som använder UDP är videospel online. Dessa spel förlitar sig på ständiga uppdateringar som skickas av servern och datorn och alla förseningar som orsakas av att behöva överföra data är betydligt mer störande än att behöva hantera ett missat paket eller två.

Eftersom dessa UDP-baserade tjänster kan finnas på vilket nätverk som helst, är det viktigt att kontrollera dem som en del av ett penetrationstest. Tack och lov, eftersom UDP är ganska vanligt, stöds det i allmänhet av programvara för nätverkstestning, och Nmap är inget undantag.

Hur man skannar UDP-portar med Nmap

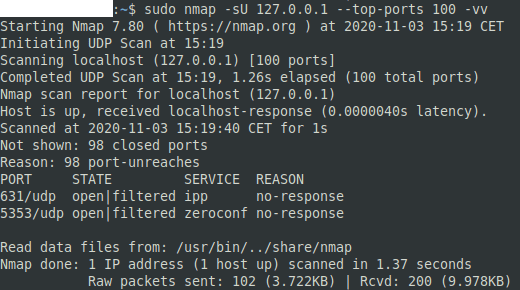

Att testa UDP-portar med Nmap är mycket likt att testa TCP, i själva verket är syntaxen i princip identisk. Den enda skillnaden är att du måste ange flaggan för "skanningstyp" som "-sU" snarare än "-sT" eller "-sS". Till exempel kan ett kommando vara "nmap -sU 127.0.0.1 –top-ports 100 -vv" för att skanna loopback-adressen för de 100 vanligaste UDP-portarna och för att rapportera resultaten med dubbelt utförlig utdata.

En sak att vara medveten om med en UDP-skanning är att det kommer att ta lång tid. De flesta förfrågningar får inget svar, vilket innebär att skanningen måste vänta på att begäran upphör. Detta gör skanningar mycket långsammare än TCP-skanningar som vanligtvis returnerar någon form av svar även om en port är stängd.

Det finns fyra resultat du kan se för UDP-portar "öppna", "öppna|filtrerade", "stängda" och "filtrerade". "Öppen" indikerar att en begäran fick ett UDP-svar. "Öppen|filtrerad" indikerar att inget svar mottogs, vilket kan tyda på att en tjänst lyssnade eller att det inte fanns någon tjänst där. "Stängd" är ett specifikt ICMP-felmeddelande om "port unreachable". "Filtererad" indikerar andra ICMP-felmeddelanden som inte går att nå.