Om du hanterar ett Linux-system är en av uppgifterna du kan behöva göra att hantera inställningslösenorden för användarkonton. Som en del av denna process kommer du sannolikt att behöva hantera inställningarna för både befintliga och nya konton.

Hantera lösenordsinställningarna för befintliga konton görs genom kommandot "passwd", även om det finns andra alternativ. Du kan ställa in standardinställningar för konton som kommer att skapas i framtiden, men du slipper manuellt ändra standardinställningarna för varje nytt konto.

Inställningarna konfigureras i konfigurationsfilen "/etc/login.defs". Eftersom filen finns i katalogen "/etc", kommer den att kräva rotbehörigheter för att redigera. För att undvika problem där du gör ändringar då du inte kan spara dem eftersom du inte har behörighet, se till att du startar din föredragna textredigerare med sudo.

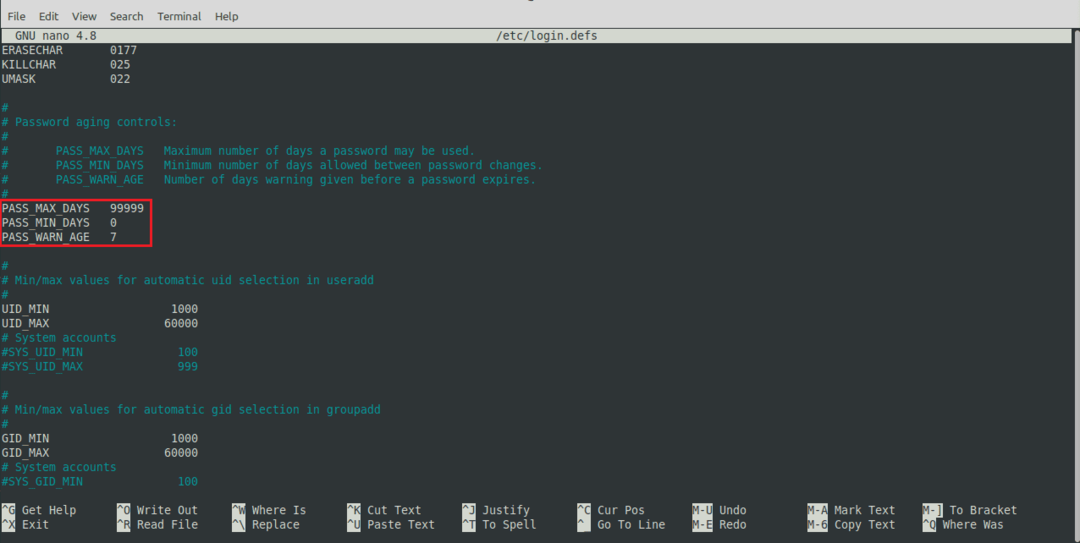

Den sektion du vill ha är nära mitten av filen och har titeln "Lösenordskontroller för åldrande". I den finns tre inställningar, "PASS_MAX_DAYS", "PASS_MIN_DAYS" och "PASS_WARN_AGE". Dessa används för att ställa in hur många dagar ett lösenord kan vara giltigt innan det behöver återställas, hur snart efter ett lösenordsbyte kan ett annat göras, och hur många dagars varning en användare får innan deras lösenord är utgånget.

"PASS_MAX_DAYS" har som standard 99999 som används för att indikera att lösenord inte ska upphöra automatiskt. "PASS_MIN_DAYS" har som standard 0 vilket betyder att användare kan ändra sitt lösenord så ofta de vill.

Tips: En minimigräns för lösenordsåldern kombineras normalt med en lösenordshistorikmekanism i ordning för att förhindra användare från att ändra sitt lösenord och sedan omedelbart ändra tillbaka det till vad det brukade göra vara.

"PASS_WARN_AGE" är som standard sju dagar. Detta värde används endast om en användares lösenord faktiskt är konfigurerat att upphöra.

Hur man konfigurerar standardinställningarna för åldrande av lösenord för nya konton

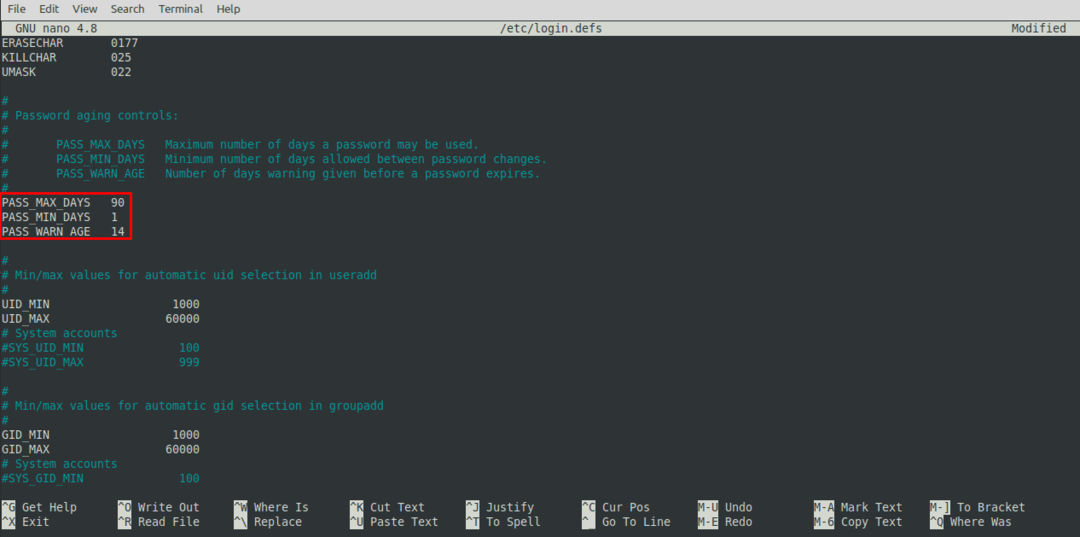

Om du vill konfigurera dessa värden så att lösenord automatiskt förfaller var 90:e dag, en lägsta ålder på ett dag tillämpas och användare varnas 14 dagar innan de löper ut bör du ställa in värdena "90", "1" och "14" respektive. När du har gjort de ändringar du vill spara, spara filen. Alla nya konton som skapas efter att du har uppdaterat filen kommer att tillämpas som standard på de inställningar du konfigurerade.

Obs: Såvida det inte föreskrivs av policyer bör du undvika att konfigurera lösenord så att de löper ut automatiskt med tiden. NCSC, NIST och den bredare cybersäkerhetsgemenskapen rekommenderar nu att lösenord endast upphör att gälla när det finns rimliga misstankar om att de har äventyrats. Detta beror på forskning som har visat att regelbundna obligatoriska lösenordsåterställningar aktivt driver användare mot att välja svagare och mer formellt formulerade lösenord som är lättare att gissa. När användare inte tvingas att regelbundet skapa och komma ihåg ett nytt lösenord, är de bättre på att skapa längre, mer komplexa och generellt starkare lösenord.