Det primära syftet med Burp Suite är att fånga upp och modifiera webbtrafik som en del av ett penetrationstest. För att kunna avlyssna webbtrafik måste du konfigurera din webbläsare eller operativsystem för att omdirigera trafik genom Burp-proxyn. Som standard börjar proxyn med Burp och binder till loopback-adressen på port 8080 "127.0.0.1:8080", men det finns många alternativ för dig att konfigurera.

Hur man konfigurerar en proxyavlyssnare i Burp

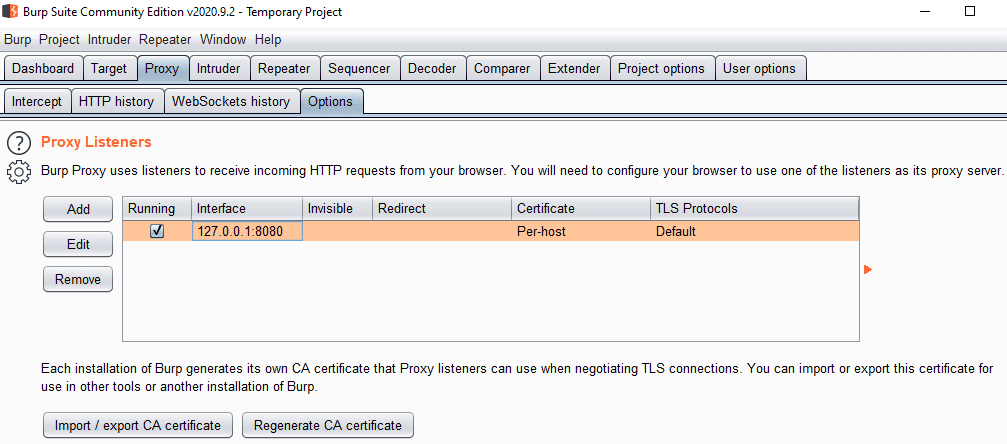

För att konfigurera proxyinställningarna vill du gå till underfliken "Alternativ" på fliken "Proxy". I avsnittet "Proxylyssnare" kan du redigera den aktuella proxylyssnaren genom att välja en lyssnare och klicka på "Redigera", eller ställa in en andra genom att klicka på "Lägg till".

Tips: För att vara operativ måste proxyavlyssnaren ha kryssrutan "kör" till vänster förkryssad.

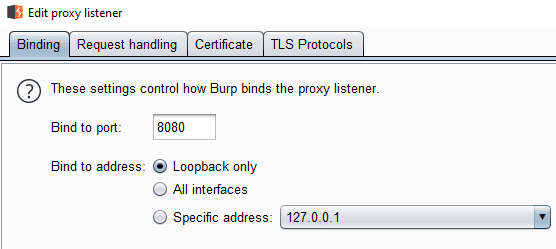

När du redigerar proxyavlyssnaren låter fliken "Bindning" dig konfigurera vilket portnummer och vilket gränssnitt den binder till i bindningsfliken. Du bör använda ett portnummer bör vara mellan 1001 och 65535 eftersom portnummer under 1000 kan kräva extra behörigheter.

Bindning till loopback-adressen innebär att proxyn endast är tillgänglig för den lokala datorn. Alternativt kan du binda den till en annan IP-adress som din dator har via rullgardinsmenyn, även om det kommer inte att förklara vilket fysiskt gränssnitt detta relaterar till och om andra enheter kommer att kunna komma åt det. Om du väljer "Alla gränssnitt" blir proxyn synlig på alla IP-adresser som din dator har.

Tips: Genom att använda andra IP-adresser än loopback kan du konfigurera andra enheter för att proxyservera sin trafik genom din Burp-instans. Kom ihåg att du måste installera Burp-certifikatet på dessa enheter för att övervaka deras HTTPS-trafik. Observera att du behöver tillstånd från enhetens ägare för att lagligt kunna göra detta och eventuella användare bör vara medvetna om att du övervakar deras nätverksanvändning och kommer att kunna se deras lösenord etc.

Andra proxyservrar, anpassade certifikat och TLS-protokoll

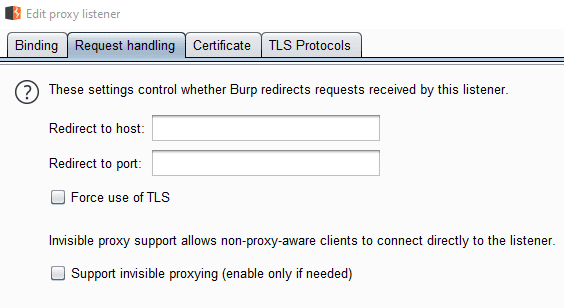

Fliken "Begäranhantering" låter dig konfigurera ett värd- och portnummer dit alla förfrågningar kommer att omdirigeras till den angivna platsen oavsett vilken resurs de begärde. Detta alternativ används för att vidarebefordra trafik via en annan proxy.

"Force TLS" uppgraderar automatiskt alla webbförfrågningar för att använda HTTPS. Det här alternativet kan bryta vissa webbplatser om de inte stöder HTTPS. "Osynlig proxy" möjliggör stöd för enheter som inte stöder traditionella proxyinställningar.

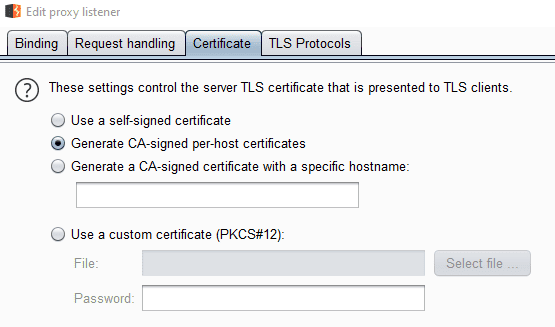

Fliken "Certifikat" låter dig konfigurera hur HTTPS-certifikatet fungerar. "Generera CA-signerade certifikat per värd" är standardinställningen och bör i allmänhet användas. "Självsignerade" certifikat kommer alltid att generera certifikatfelmeddelanden. Att ange ett "specifikt värdnamn" är bara användbart när du utför osynlig proxy till en enskild domän. Om ett specifikt certifikat krävs kan du importera det med alternativet "anpassat certifikat".

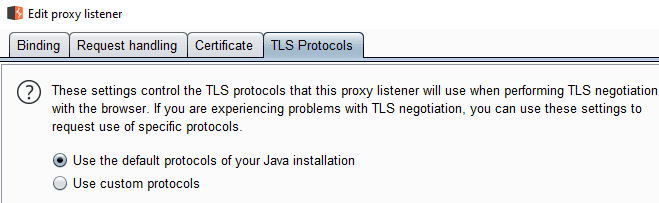

Fliken "TLS-protokoll" låter dig ange vilka TLS-protokoll du vill att Burp ska stödja. Som standard stöds TLSv1-1.3. Du kan välja att inaktivera något av dessa alternativ eller aktivera SSLv2 eller SSLv3 om du anger protokollen manuellt. Detta bör endast användas om du specifikt vill testa ett enstaka protokoll eller inte kan ansluta till en äldre enhet.