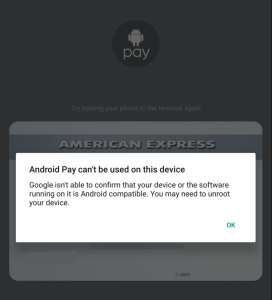

Det är Bad News Wednesday för både utvecklare och avancerade användare. En trevlig dag punkterades av flera rapporter som kom in om att en ny uppdatering av Androids SafetyNet inte bara orsakade existerande su dölja mekanismer för att sluta fungera (normalt scenario), men började också ge negativa resultat på enheter som inte var jämna rotat!

Initierar från Reddits Nexus 6P-forum, och sedan ekas runt på flera ställen inklusive Reddit Android-forum, våra egna Nexus 6P-forum och trådar för suhide och Magisk, upptäcker användare att den senaste uppdateringen till SafetyNet gör att enheter misslyckas med kontroller om de har en olåst starthanterare. Användare har provat olika kombinationer av modifieringsscenarier och maskeringsmetoder, men den gemensamma faktorn för misslyckande i de flesta fall handlar om att bootloadern låses upp.

Initierar från Reddits Nexus 6P-forum, och sedan ekas runt på flera ställen inklusive Reddit Android-forum, våra egna Nexus 6P-forum och trådar för suhide och Magisk, upptäcker användare att den senaste uppdateringen till SafetyNet gör att enheter misslyckas med kontroller om de har en olåst starthanterare. Användare har provat olika kombinationer av modifieringsscenarier och maskeringsmetoder, men den gemensamma faktorn för misslyckande i de flesta fall handlar om att bootloadern låses upp.

Att låsa upp starthanteraren är det första steget för inofficiella ändringar för de flesta enheter. Om den senaste SafetyNet-uppdateringen verkligen kontrollerar starthanterarens status, kan detta innebära slutet på dagarna där man kan köra Android Pay och andra SafetyNet-baserade appar tillsammans med root och Xposed genom att använda maskering tekniker.

Magisk utvecklare topjohnwukommenterade den tidiga situationen, som pekar på att SafetyNet kan vara en förlorad sak efter den här uppdateringen:

"Kom ihåg att i den senaste uppdateringen av Safety Net som bara hände på några timmar verkar Google ta steget spelet, och det kan komma till den grad att inga ändringar är tillåtna och kan vara omöjliga att kringgå.

För närvarande på min HTC 10, oavsett vad jag gjorde med startbilden, till och med bara en ompackning av 100 % lageruppstartsbild, Skyddsnätet kommer inte att passera under några omständigheter. Å andra sidan verkar min Nexus 9 löpande Nougat förbigå utan problem, med root och moduler alla aktiverade och fungerar bra. Startverifieringen kan variera från en OEM till en annan, HTC: s implementering kan bara vara en av de första som ingår i Safety Net, men så småningom kommer alla större OEM: ers metod att inkluderas, och vid den tiden tror jag att alla Android-"mod", inklusive anpassade kärnor, i stort sett kommer att bryta säkerhetsnätet. Dessa verifieringar bör kodas djupt in i bootloadern, vilket inte är så lätt att knäcka. Så slutsatsen är att jag inte kommer att lägga så mycket tid på att kringgå skyddsnät i framtiden."

När suhide släpptes hade Chainfire förutspådde något i samma riktning:

I slutändan kommer information att tillhandahållas och verifieras av bootloaders/TrustZone/SecureBoot/TIMA/TEE/TPM etc. (Samsung gör redan detta med sina KNOX/TIMA-lösningar). Delar av enheten kan vi inte lätt nå eller lappa, och därför kommer det en tidpunkt då dessa detektionsbypass kanske inte längre är genomförbara.

Eftersom situationen fortfarande utvecklas kan saker och ting vara mer komplexa än vad de ser ut på ytan. Vi kommer att hålla våra läsare uppdaterade om det finns ny utveckling i frågan.