ในปีที่ผ่านมา อาชญากรไซเบอร์เผยแพร่ไวรัสชนิดใหม่ที่สามารถเข้ารหัสไฟล์ในคอมพิวเตอร์ของคุณ (หรือเครือข่ายของคุณ) โดยมีวัตถุประสงค์เพื่อรับเงินง่าย ๆ จากเหยื่อของพวกเขา ไวรัสประเภทนี้เรียกว่า “แรนซัมแวร์” และสามารถติดระบบคอมพิวเตอร์ได้หากผู้ใช้คอมพิวเตอร์ไม่ ให้ความสนใจเมื่อเปิดไฟล์แนบหรือลิงก์จากผู้ส่งที่ไม่รู้จักหรือไซต์ที่ถูกแฮ็กโดย อาชญากรไซเบอร์ จากประสบการณ์ของผม วิธีเดียวที่ปลอดภัยในการป้องกันตัวเองจากไวรัสประเภทนี้ คือการสำรองไฟล์ของคุณทั้งหมดไว้ในที่ที่แยกต่างหากจากคอมพิวเตอร์ของคุณ ตัวอย่างเช่น ในฮาร์ดไดรฟ์ USB ภายนอกที่ไม่ได้เสียบปลั๊กหรือใน DVD-Rom

บทความนี้ประกอบด้วยข้อมูลสำคัญของแรนซัมแวร์ที่เข้ารหัสซึ่งเป็นที่รู้จัก –crypt- ไวรัสที่ได้รับการออกแบบมาเพื่อ เข้ารหัสไฟล์สำคัญพร้อมตัวเลือกและยูทิลิตี้ที่มีอยู่เพื่อถอดรหัสไฟล์ที่เข้ารหัสของคุณเมื่อติดไวรัส ฉันเขียนบทความนี้เพื่อเก็บข้อมูลทั้งหมดสำหรับเครื่องมือถอดรหัสที่มีอยู่ในที่เดียว และฉันจะพยายามอัปเดตบทความนี้อยู่เสมอ โปรดแบ่งปันประสบการณ์ของคุณและข้อมูลใหม่อื่น ๆ ที่คุณอาจทราบเพื่อช่วยเหลือซึ่งกันและกัน

วิธีถอดรหัสไฟล์ที่เข้ารหัสจาก Ransomware – คำอธิบายและเครื่องมือถอดรหัสที่รู้จัก – วิธีการ:

- ชื่อแรนโซแวร์

- Cryptowall

- CryptoDefense & How_Decrypt

- Cryptorbit หรือ HowDecrypt

- Cryptolocker (Troj/Ransom-ACP”, “โทรจัน. การเข้ารหัสลับ ฉ)

- CryptXXX V1, V2, V3 (ตัวแปร: .crypt, crypz หรืออักขระฐานสิบหก 5 ตัว)

- Locky & AutoLocky (รูปแบบ: .locky)

- โทรจัน-ค่าไถ่ Win32.Rector

- โทรจัน-ค่าไถ่ Win32.Xorist, โทรจัน-ค่าไถ่ MSIL.Vandev

- โทรจัน-ค่าไถ่ Win32.Rakhni

- โทรจัน-ค่าไถ่ Win32.Ranoh หรือ Trojan-Ransom Win32.Cryakl.

- TeslaCrypt (รูปแบบ: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

- TeslaCrypt 3.0 (รูปแบบ: .xxx, .ttt, .micro, .mp3)

- TeslaCrypt 4.0 (ชื่อไฟล์และนามสกุลไม่เปลี่ยนแปลง)

อัปเดตมิถุนายน 2559:

1. Trend Micro ได้ออก ตัวถอดรหัสไฟล์ Ransomware เครื่องมือเพื่อพยายามถอดรหัสไฟล์ที่เข้ารหัสโดยตระกูล ransomware ต่อไปนี้:

CryptXXX V1, V2, V3*

.crypt, crypz หรือเลขฐานสิบหก 5 ตัว

CryptXXX V4, V5.5 อักขระฐานสิบหก

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3.XXX หรือ TTT หรือ MP3 หรือ MICRO

TeslaCrypt V4.

SNSLocker.RSNSLocked

AutoLocky.locky

BadBlock

777.777

XORIST.xorist หรือส่วนขยายแบบสุ่ม

XORBAT.crypted

CERBER V1 <10 ตัวละครสุ่ม>.cerber

แสตมป์.locked

เนมูคอด.crypted

คิเมร่า.crypt

* บันทึก: ใช้กับแรนซัมแวร์ CryptXXX V3: เนื่องจากการเข้ารหัสขั้นสูงของ Crypto-Ransomware โดยเฉพาะ ข้อมูลเพียงบางส่วนเท่านั้น ขณะนี้สามารถถอดรหัสลับได้ในไฟล์ที่ได้รับผลกระทบจาก CryptXXX V3 และคุณต้องใช้เครื่องมือซ่อมแซมของบริษัทอื่นเพื่อซ่อมแซม ไฟล์ที่ชอบ: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

ในการดาวน์โหลดเครื่องมือ Ransomware File Decrypter ของ Trend Micro (และอ่านคำแนะนำในการใช้งาน) ให้ไปที่หน้านี้: การดาวน์โหลดและใช้งาน Trend Micro Ransomware File Decryptor

2. Kasperky ได้เปิดตัวเครื่องมือถอดรหัสต่อไปนี้:

ก. เครื่องมือ RakhniDecryptor ของ Kaspersky ออกแบบมาเพื่อถอดรหัสไฟล์ที่ได้รับผลกระทบจาก*:

* บันทึก: ยูทิลิตี้ RakhniDecryptor ได้รับการอัพเดตเสมอเพื่อถอดรหัสไฟล์จากตระกูล ransomware ต่างๆ

รัคนี

Agent.iih

ออร่า

ออโต้อิท

เพลเตอร์

โรเตอร์

ลาแมร์

ลอร์ตอก

Cryptokluchen

ประชาธิปไตย

Bitman – TeslaCrypt เวอร์ชัน 3 และ 4ข. เครื่องมือ RannohDecryptor ของ Kaspersky ออกแบบมาเพื่อถอดรหัสไฟล์ที่ได้รับผลกระทบจาก:

รันโน

ออโต้อิท

Fury

Crybola

Cryakl

CryptXXX เวอร์ชัน 1 และ 2

Cryptowalll – ข้อมูลไวรัส & ตัวเลือกการถอดรหัส

ดิ Cryptowall (หรือ "Cryptowall Decrypter”) ไวรัสเป็นตัวแปรใหม่ของ Cryptodefense ไวรัสแรนซัมแวร์ เมื่อคอมพิวเตอร์ติดไวรัส Cryptowall แรนซัมแวร์ แล้วไฟล์สำคัญทั้งหมดบนคอมพิวเตอร์ (รวมถึงไฟล์บนไดรฟ์เครือข่ายที่แมป หากคุณ เข้าสู่ระบบเครือข่าย) ถูกเข้ารหัสด้วยการเข้ารหัสที่รัดกุม ทำให้ไม่สามารถถอดรหัสได้จริง พวกเขา. หลังจาก Cryptowall การเข้ารหัส ไวรัสสร้างและส่งคีย์ส่วนตัว (รหัสผ่าน) ไปยังเซิร์ฟเวอร์ส่วนตัวเพื่อใช้จากอาชญากรเพื่อถอดรหัสไฟล์ของคุณ หลังจากนั้นอาชญากรแจ้งเหยื่อว่าไฟล์สำคัญทั้งหมดของพวกเขาได้รับการเข้ารหัสและวิธีเดียวที่จะถอดรหัสได้คือ จ่ายค่าไถ่ 500$ (หรือมากกว่า) ในช่วงเวลาที่กำหนด มิฉะนั้น ค่าไถ่จะเพิ่มเป็นสองเท่าหรือไฟล์ของพวกเขาจะสูญหาย อย่างถาวร

วิธีถอดรหัสไฟล์ที่ติดไวรัส Cryptowall และรับไฟล์ของคุณกลับมา:

หากคุณต้องการถอดรหัส Cryptowall เข้ารหัสไฟล์และรับไฟล์ของคุณกลับคืนมา คุณมีตัวเลือกเหล่านี้:

ก. ตัวเลือกแรกคือการจ่ายค่าไถ่ หากคุณตัดสินใจที่จะทำเช่นนั้น ให้ดำเนินการชำระเงินโดยยอมรับความเสี่ยงเอง เนื่องจากจากการวิจัยของเรา ผู้ใช้บางรายได้รับข้อมูลของตนคืนและบางรายไม่ได้รับ โปรดทราบว่าอาชญากรไม่ใช่คนที่น่าเชื่อถือที่สุดในโลก

ข. ตัวเลือกที่สองคือ ล้างคอมพิวเตอร์ที่ติดไวรัส จากนั้นกู้คืนไฟล์ที่ติดไวรัสจากข้อมูลสำรองใหม่ทั้งหมด (ถ้าคุณมี)

ค. หากคุณไม่มีข้อมูลสำรองที่สะอาด ทางเลือกเดียวที่เหลืออยู่คือกู้คืนไฟล์ของคุณในเวอร์ชันก่อนหน้าจาก "สำเนาเงา”. สังเกตว่าขั้นตอนนี้ใช้ได้เฉพาะใน Windows 8, Windows 7 และ Vista OS และเฉพาะในกรณีที่ “ระบบการเรียกคืน” ถูกเปิดใช้งานก่อนหน้านี้บนคอมพิวเตอร์ของคุณและไม่ถูกปิดใช้งานหลังจาก Cryptowall การติดเชื้อ.

- ลิงค์อ้างอิง: วิธีคืนค่าไฟล์ของคุณจาก Shadow Copies

การวิเคราะห์โดยละเอียดของ Cryptowall การติดเชื้อและการกำจัด ransomware สามารถพบได้ในโพสต์นี้:

- วิธีลบไวรัส CryptoWall และกู้คืนไฟล์ของคุณ

CryptoDefense & How_Decrypt – ข้อมูลไวรัส & การถอดรหัส

Cryptodefenseเป็นไวรัสแรนซัมแวร์อีกตัวหนึ่งที่สามารถเข้ารหัสไฟล์ทั้งหมดบนคอมพิวเตอร์ของคุณโดยไม่คำนึงถึงนามสกุล (ประเภทไฟล์) ด้วยการเข้ารหัสที่รัดกุม ดังนั้นมันจึงแทบจะเป็นไปไม่ได้เลยที่จะถอดรหัสไฟล์เหล่านั้น ไวรัสอาจปิดการใช้งาน “ระบบการเรียกคืน” บนคอมพิวเตอร์ที่ติดไวรัสและอาจลบทั้งหมด “สำเนาปริมาณเงา” ดังนั้นคุณจึงไม่สามารถกู้คืนไฟล์ของคุณเป็นเวอร์ชันก่อนหน้าได้ เมื่อติดเชื้อ Cryptodefense ไวรัสแรนซัมแวร์สร้างสองไฟล์ในทุกโฟลเดอร์ที่ติดไวรัส (“How_Decrypt.txt” และ “How_Decrypt.html”) พร้อมคำแนะนำโดยละเอียดเกี่ยวกับวิธีการชำระเงิน ค่าไถ่เพื่อถอดรหัสไฟล์ของคุณและส่งคีย์ส่วนตัว (รหัสผ่าน) ไปยังเซิร์ฟเวอร์ส่วนตัวเพื่อให้อาชญากรใช้เพื่อถอดรหัสของคุณ ไฟล์.

การวิเคราะห์โดยละเอียดของ Cryptodefense การติดเชื้อและการกำจัด ransomware สามารถพบได้ในโพสต์นี้:

- วิธีลบไวรัส CryptoDefense และกู้คืนไฟล์ของคุณ

วิธีถอดรหัสไฟล์ที่เข้ารหัส Cryptodefense และรับไฟล์ของคุณกลับมา:

เพื่อถอดรหัส Cryptodefense ไฟล์ที่ติดไวรัส คุณมีตัวเลือกเหล่านี้:

ก. ตัวเลือกแรกคือการจ่ายค่าไถ่ หากคุณตัดสินใจที่จะทำเช่นนั้น ให้ดำเนินการชำระเงินด้วยความเสี่ยงของคุณเอง เนื่องจากจากการวิจัยของเรา ผู้ใช้บางคนได้รับข้อมูลของพวกเขากลับและบางคนไม่ได้รับ โปรดทราบว่าอาชญากรไม่ใช่คนที่น่าเชื่อถือที่สุดในโลก

ข. ตัวเลือกที่สองคือ ล้างคอมพิวเตอร์ที่ติดไวรัส จากนั้นกู้คืนไฟล์ที่ติดไวรัสจากข้อมูลสำรองใหม่ทั้งหมด (ถ้าคุณมี)

ค. หากคุณไม่มีข้อมูลสำรองทั้งหมด คุณสามารถลองกู้คืนไฟล์ของคุณในเวอร์ชันก่อนหน้าได้จาก "สำเนาเงา”. สังเกตว่าขั้นตอนนี้ใช้ได้เฉพาะใน Windows 8, Windows 7 และ Vista OS และเฉพาะในกรณีที่ “ระบบการเรียกคืน” ถูกเปิดใช้งานก่อนหน้านี้บนคอมพิวเตอร์ของคุณและไม่ถูกปิดใช้งานหลังจาก Cryptodefense การติดเชื้อ.

- ลิงค์อ้างอิง: วิธีคืนค่าไฟล์ของคุณจาก Shadow Copies

ง. สุดท้ายนี้ หากคุณไม่มีข้อมูลสำรองที่สะอาดและไม่สามารถกู้คืนไฟล์จาก "สำเนาเงา” จากนั้นคุณสามารถลองถอดรหัส Cryptodefense's เข้ารหัสไฟล์โดยใช้ ตัวถอดรหัสลับของ Emsisoft คุณประโยชน์. ในการทำเช่นนั้น:

ประกาศสำคัญ: ยูทิลิตีนี้ใช้ได้เฉพาะกับคอมพิวเตอร์ที่ติดไวรัสก่อนวันที่ 1 เมษายน 2014

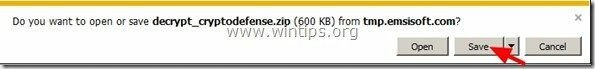

1.ดาวน์โหลด “Emsisoft Decrypter” ยูทิลิตี้ให้กับคอมพิวเตอร์ของคุณ (เช่น your เดสก์ทอป).

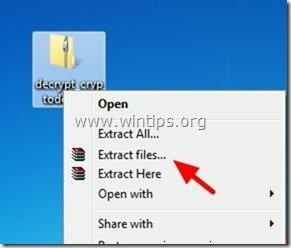

2. เมื่อดาวน์โหลดเสร็จแล้ว ให้ไปที่ เดสก์ทอป และ "สารสกัด” ที่ “decrypt_cryptodefense.zip" ไฟล์.

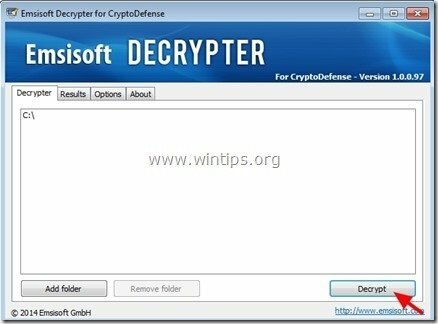

3. ตอนนี้ ดับเบิลคลิก เพื่อเรียกใช้ "decrypt_cryptodefense” คุณประโยชน์.

4. สุดท้ายกดปุ่ม “ถอดรหัส” เพื่อถอดรหัสไฟล์ของคุณ

ที่มา – ข้อมูลเพิ่มเติม: บทช่วยสอนโดยละเอียดเกี่ยวกับวิธีการถอดรหัสไฟล์ที่เข้ารหัส CryptoDefense โดยใช้ ตัวถอดรหัสของ Emsisoft ยูทิลิตี้สามารถพบได้ที่นี่: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit หรือ HowDecrypt – ข้อมูลไวรัส & ถอดรหัส

Cryptorbit หรือ HowDecrypt ไวรัสเป็นไวรัสแรนซัมแวร์ที่สามารถเข้ารหัสไฟล์ทั้งหมดบนคอมพิวเตอร์ของคุณ เมื่อคอมพิวเตอร์ของคุณติดไวรัส Cryptorbit ไวรัส ไฟล์สำคัญทั้งหมดของคุณได้รับการเข้ารหัสโดยไม่คำนึงถึงนามสกุล (ประเภทไฟล์) ด้วยการเข้ารหัสที่รัดกุมซึ่งทำให้ไม่สามารถถอดรหัสได้ในทางปฏิบัติ ไวรัสยังสร้างไฟล์สองไฟล์ในทุกโฟลเดอร์ที่ติดไวรัสบนคอมพิวเตอร์ของคุณ (“HowDecrypt.txt” และ “HowDecrypt.gif”) พร้อมคำแนะนำโดยละเอียดเกี่ยวกับวิธีการชำระค่าไถ่และถอดรหัสไฟล์ของคุณ

การวิเคราะห์โดยละเอียดของ Cryptorbit การติดเชื้อและการกำจัด ransomware สามารถพบได้ในโพสต์นี้:

- วิธีลบไวรัส Cryptorbit (HOWDECRYPT) และกู้คืนไฟล์ของคุณ

วิธีถอดรหัสไฟล์ที่ติดไวรัส Cryptorbit และรับไฟล์ของคุณกลับมา:

เพื่อถอดรหัส Cryptorbit ไฟล์ที่เข้ารหัส คุณมีตัวเลือกเหล่านี้:

ก. ตัวเลือกแรกคือการจ่ายค่าไถ่ หากคุณตัดสินใจที่จะทำเช่นนั้น ให้ดำเนินการชำระเงินโดยยอมรับความเสี่ยงเอง เนื่องจากจากการวิจัยของเรา ผู้ใช้บางรายได้รับข้อมูลของตนคืนและบางรายไม่ได้รับ

ข. ตัวเลือกที่สองคือ ล้างคอมพิวเตอร์ที่ติดไวรัส จากนั้นกู้คืนไฟล์ที่ติดไวรัสจากข้อมูลสำรองใหม่ทั้งหมด (ถ้าคุณมี)

ค. หากคุณไม่มีข้อมูลสำรองทั้งหมด คุณสามารถลองกู้คืนไฟล์ของคุณในเวอร์ชันก่อนหน้าจาก “สำเนาเงา”. สังเกตว่าขั้นตอนนี้ใช้ได้เฉพาะใน Windows 8, Windows 7 และ Vista OS และเฉพาะในกรณีที่ “ระบบการเรียกคืน” ถูกเปิดใช้งานก่อนหน้านี้บนคอมพิวเตอร์ของคุณและไม่ถูกปิดใช้งานหลังจาก Cryptorbit การติดเชื้อ.

- ลิงค์อ้างอิง: วิธีคืนค่าไฟล์ของคุณจาก Shadow Copies

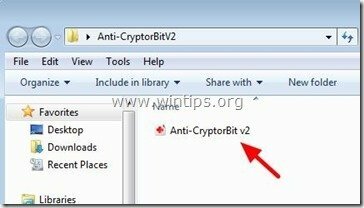

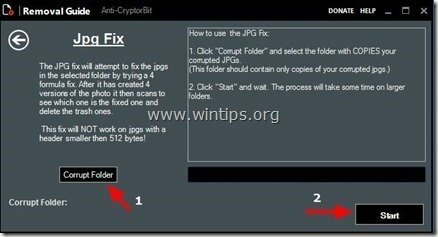

ง. สุดท้ายนี้ หากคุณไม่มีข้อมูลสำรองที่สะอาดและไม่สามารถกู้คืนไฟล์จาก "สำเนาเงา” จากนั้นคุณสามารถลองถอดรหัส Cryptorbit's เข้ารหัสไฟล์โดยใช้ Anti-CryptorBit คุณประโยชน์. ในการทำเช่นนั้น:

1.ดาวน์โหลด “Anti-CryptorBit” ยูทิลิตี้ให้กับคอมพิวเตอร์ของคุณ (เช่น your เดสก์ทอป)

2. เมื่อดาวน์โหลดเสร็จแล้ว ให้ไปที่ เดสก์ทอป และ "สารสกัด” ที่ “Anti-CryptorBitV2.zip" ไฟล์.

3. ตอนนี้ ดับเบิลคลิก เพื่อเรียกใช้ Anti-Cryptor Bitv2 คุณประโยชน์.

4. เลือกประเภทของไฟล์ที่คุณต้องการกู้คืน (เช่น “JPG”)

5. สุดท้าย เลือกโฟลเดอร์ที่มีไฟล์เสียหาย/เข้ารหัส (JPG) แล้วกดปุ่ม “เริ่ม” เพื่อแก้ไข

Cryptolocker – ข้อมูลไวรัสและการถอดรหัส

การเข้ารหัสลับ (เรียกอีกอย่างว่า “โทรจ/เรียกค่าไถ่-ACP”, “โทรจัน การเข้ารหัสลับ F”) เป็นแรนซัมแวร์ที่น่ารังเกียจไวรัส (TROJAN) และเมื่อมันติดคอมพิวเตอร์ของคุณ มันจะเข้ารหัสไฟล์ทั้งหมดโดยไม่คำนึงถึงนามสกุล (ประเภทไฟล์) ข่าวร้ายของไวรัสนี้คือ เมื่อมันแพร่ระบาดในคอมพิวเตอร์ของคุณ ไฟล์สำคัญของคุณจะถูกเข้ารหัสด้วยการเข้ารหัสที่รัดกุม และแทบจะเป็นไปไม่ได้เลยที่จะถอดรหัสมัน เมื่อคอมพิวเตอร์ติดไวรัส Cryptolocker แล้ว ข้อความข้อมูลจะปรากฏขึ้นบนคอมพิวเตอร์ของเหยื่อที่ต้องการชำระเงิน (ค่าไถ่) 300$ (หรือมากกว่า) เพื่อถอดรหัสไฟล์ของคุณ

การวิเคราะห์โดยละเอียดของ การเข้ารหัสลับ การติดเชื้อและการกำจัด ransomware สามารถพบได้ในโพสต์นี้:

- วิธีลบ CryptoLocker Ransomware และกู้คืนไฟล์ของคุณ

วิธีถอดรหัสไฟล์ที่ติดไวรัส Cryptolocker และรับไฟล์ของคุณกลับมา:

เพื่อถอดรหัส การเข้ารหัสลับ ไฟล์ที่ติดไวรัส คุณมีตัวเลือกเหล่านี้:

ก. ตัวเลือกแรกคือการจ่ายค่าไถ่ หากคุณตัดสินใจที่จะทำเช่นนั้น ให้ดำเนินการชำระเงินโดยยอมรับความเสี่ยงเอง เนื่องจากจากการวิจัยของเรา ผู้ใช้บางรายได้รับข้อมูลของตนคืนและบางรายไม่ได้รับ

ข. ตัวเลือกที่สองคือ ล้างคอมพิวเตอร์ที่ติดไวรัส จากนั้นกู้คืนไฟล์ที่ติดไวรัสจากข้อมูลสำรองใหม่ทั้งหมด (ถ้าคุณมี)

ค. หากคุณไม่มีข้อมูลสำรองทั้งหมด คุณสามารถลองกู้คืนไฟล์ของคุณในเวอร์ชันก่อนหน้าจาก “สำเนาเงา”. สังเกตว่าขั้นตอนนี้ใช้ได้เฉพาะใน Windows 8, Windows 7 และ Vista OS และเฉพาะในกรณีที่ “ระบบการเรียกคืน” ถูกเปิดใช้งานก่อนหน้านี้บนคอมพิวเตอร์ของคุณและไม่ถูกปิดใช้งานหลังจาก การเข้ารหัสลับ การติดเชื้อ.

- ลิงค์อ้างอิง: วิธีคืนค่าไฟล์ของคุณจาก Shadow Copies

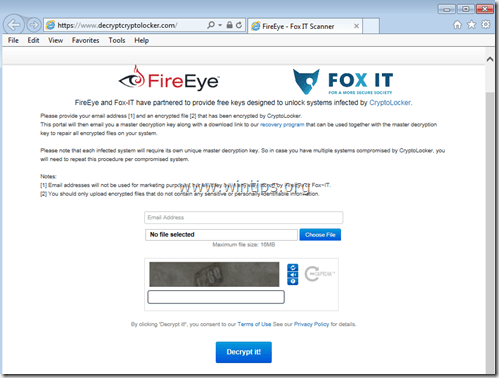

ง. ในเดือนสิงหาคม 2557 ไฟร์อาย & Fox-IT ได้เปิดตัวบริการใหม่ที่ดึงคีย์ถอดรหัสส่วนตัวสำหรับผู้ใช้ที่ติดไวรัสแรนซัมแวร์ CryptoLocker บริการนี้เรียกว่า 'ถอดรหัสCryptoLocker' (หยุดให้บริการ)สามารถใช้ได้ทั่วโลกและไม่ต้องการให้ผู้ใช้ลงทะเบียนหรือให้ข้อมูลติดต่อเพื่อใช้งาน

ในการใช้บริการนี้ คุณต้องไปที่ไซต์นี้: (ได้หยุดให้บริการ) และอัปโหลดไฟล์ CryptoLocker ที่เข้ารหัสหนึ่งไฟล์จากคอมพิวเตอร์ที่ติดไวรัส (หมายเหตุ: อัปโหลดไฟล์ที่ไม่มีข้อมูลที่ละเอียดอ่อนและ/หรือข้อมูลส่วนตัว) หลังจากที่คุณทำเช่นนั้น คุณต้องระบุที่อยู่อีเมลเพื่อรับคีย์ส่วนตัวและลิงก์เพื่อดาวน์โหลดเครื่องมือถอดรหัส สุดท้ายให้เรียกใช้เครื่องมือถอดรหัส CryptoLocker ที่ดาวน์โหลดมา (ในเครื่องคอมพิวเตอร์ของคุณ) และป้อนคีย์ส่วนตัวของคุณเพื่อถอดรหัสไฟล์ที่เข้ารหัส CryptoLocker

ข้อมูลเพิ่มเติมเกี่ยวกับบริการนี้สามารถพบได้ที่นี่: FireEye และ Fox-IT ประกาศบริการใหม่เพื่อช่วยเหยื่อ CryptoLocker.

CryptXXX V1, V2, V3 (ตัวแปร: .crypt, crypz หรืออักขระฐานสิบหก 5 ตัว)

- CryptXXX V1 & CryptXXX V2 ransomware จะเข้ารหัสไฟล์ของคุณและเพิ่มนามสกุล ".crypt" ที่ส่วนท้ายของแต่ละไฟล์หลังจากติดไวรัส

- CryptXXX v3 เพิ่มนามสกุล ".cryptz" หลังจากเข้ารหัสไฟล์ของคุณ

โทรจัน CryptXXX เข้ารหัสไฟล์ประเภทต่อไปนี้:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR, .GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF, .PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT, .UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

วิธีถอดรหัสไฟล์ CryptXXX

หากคุณติดไวรัส CryptXXX เวอร์ชัน 1 หรือเวอร์ชัน 2 ให้ใช้ เครื่องมือ RannohDecryptor ของ Kaspersky เพื่อถอดรหัสไฟล์ของคุณ

หากคุณติดไวรัส CryptXXX เวอร์ชัน 3 ให้ใช้ ตัวถอดรหัสไฟล์ Ransomware ของ Trend Micro. *

บันทึก: เนื่องจากการเข้ารหัสขั้นสูงของไวรัส CryptXXX V3 ทำให้สามารถถอดรหัสข้อมูลได้เพียงบางส่วนเท่านั้นในขณะนี้ และคุณต้องใช้เครื่องมือซ่อมแซมของบริษัทอื่นเพื่อซ่อมแซมไฟล์ของคุณ เช่น: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky & AutoLocky (รูปแบบ: .locky)

Locky ransomware เข้ารหัสไฟล์ของคุณโดยใช้การเข้ารหัส RSA-2048 และ AES-128 และหลังจากการติดไวรัส ไฟล์ทั้งหมดของคุณจะถูกเปลี่ยนชื่อด้วยอักขระที่ไม่ซ้ำกัน - 32 ตัวอักษร- ชื่อไฟล์ที่มีนามสกุล ".locky" (เช่น "1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). Locky ไวรัสสามารถติดไดรฟ์ภายในหรือเครือข่ายและในระหว่างการติดไวรัสจะสร้างไฟล์ชื่อ "_HELP_instructions.html" ในทุกโฟลเดอร์ที่ติดไวรัส พร้อมคำแนะนำเกี่ยวกับวิธีการชำระเงินค่าไถ่และถอดรหัสไฟล์ของคุณโดยใช้เบราว์เซอร์ TOR

AutoLocky เป็นอีกรูปแบบหนึ่งของไวรัส Locky ความแตกต่างหลักระหว่าง Locky และ Autolocky คือ Autolocky จะไม่เปลี่ยนชื่อเดิมของไฟล์ระหว่างการติดไวรัส (เช่น ถ้าไฟล์ชื่อ "เอกสาร1.doc" ก่อนการติดเชื้อ Autolocky จะเปลี่ยนชื่อเป็น "เอกสาร1.doc.locky")

วิธีถอดรหัสไฟล์ .LOCKY:

- ตัวเลือกแรกคือการล้างคอมพิวเตอร์ที่ติดไวรัส จากนั้นจึงกู้คืนไฟล์ที่ติดไวรัสจากข้อมูลสำรองใหม่ทั้งหมด (ถ้าคุณมี)

- ตัวเลือกที่สอง หากคุณไม่มีข้อมูลสำรองทั้งหมด ให้กู้คืนไฟล์ของคุณในเวอร์ชันก่อนหน้าจาก "สำเนาเงา”. วิธีคืนค่าไฟล์ของคุณจาก Shadow Copies

- ตัวเลือกที่ 3 คือการใช้ Decrypter ของ Emsisoft สำหรับ AutoLocky เพื่อถอดรหัสไฟล์ของคุณ (เครื่องมือถอดรหัสใช้งานได้เฉพาะสำหรับ Autolocky).

โทรจัน-ค่าไถ่ Win32.Rector – ข้อมูลไวรัสและการถอดรหัส

ดิ โทรจัน Rector เข้ารหัสไฟล์ด้วยนามสกุลต่อไปนี้: .doc, .jpg, .ไฟล์ PDF.rar, และหลังการติดเชื้อ มัน ทำให้พวกเขาใช้ไม่ได้ เมื่อไฟล์ของคุณติดไวรัส โทรจันอธิการ, จากนั้นนามสกุลของไฟล์ที่ติดไวรัสจะถูกเปลี่ยนเป็น .VSCRYPT, .ติดเชื้อแล้ว, .คอร์เร็กตอร์ หรือ .BLOC และทำให้ใช้ไม่ได้ เมื่อคุณพยายามเปิดไฟล์ที่ติดไวรัส ข้อความที่เป็นตัวอักษร Cyrillic จะปรากฏขึ้นบนหน้าจอของคุณซึ่งมีการเรียกค่าไถ่และรายละเอียดสำหรับการชำระเงิน อาชญากรไซเบอร์ที่ทำให้ โทรจัน Rector เรียกว่า "††KOPPEKTOP†† และขอให้สื่อสารกับเขาทางอีเมลหรือ ICQ (EMAIL: v-martjanov@mail.ru / ICQ: 557973252 หรือ 481095) เพื่อให้คำแนะนำในการปลดล็อกไฟล์ของคุณ

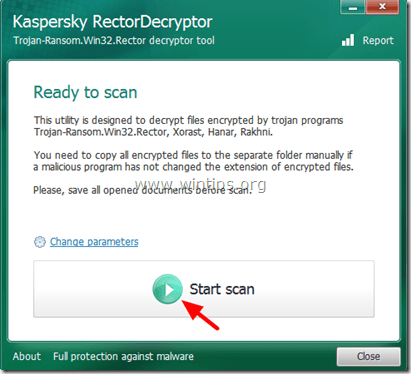

วิธีถอดรหัสไฟล์ที่ติดไวรัส Trojan Rector และรับไฟล์ของคุณกลับคืนมา:

คำแนะนำ: คัดลอกไฟล์ที่ติดไวรัสทั้งหมดไปยังไดเร็กทอรีแยกต่างหาก และปิดโปรแกรมที่เปิดอยู่ทั้งหมดก่อนที่จะดำเนินการสแกนและถอดรหัสไฟล์ที่ได้รับผลกระทบ

1. ดาวน์โหลด อธิการ Decryptorยูทิลิตี้ (จาก Kaspersky Labs) ไปยังคอมพิวเตอร์ของคุณ

2. เมื่อดาวน์โหลดเสร็จ ให้รัน RectorDecryptor.exe.mui

3. กด "เริ่มสแกน” เพื่อสแกนไดรฟ์ของคุณเพื่อหาไฟล์ที่เข้ารหัส

4. ปล่อยให้ RectorDecryptor ยูทิลิตี้เพื่อสแกนและถอดรหัสไฟล์ที่เข้ารหัส (พร้อมนามสกุล .vscrypt, .infected, .bloc, .korrektor) แล้วเลือกตัวเลือกเพื่อ “ลบไฟล์ที่เข้ารหัสหลังจากการถอดรหัส” หากการถอดรหัสสำเร็จ *

* หลังจากการถอดรหัส คุณจะพบบันทึกรายงานของกระบวนการสแกน/ถอดรหัสไปยังรูทของไดรฟ์ C:\ ของคุณ (เช่น “C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. ขั้นสุดท้ายให้ตรวจสอบและทำความสะอาดระบบของคุณจากโปรแกรมมัลแวร์ที่อาจมีอยู่ต่อไป

ที่มา – ข้อมูลเพิ่มเติม:http://support.kaspersky.com/viruses/disinfection/4264#block2

โทรจัน-ค่าไถ่ Win32.Xorist, โทรจัน-ค่าไถ่ MSIL.Vandev – ข้อมูลไวรัส & ถอดรหัส

ดิโทรจันเรียกค่าไถ่ Xorist & โทรจันเรียกค่าไถ่ Valdev, เข้ารหัสไฟล์ด้วยนามสกุลต่อไปนี้:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, สูงสุด, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, กลาง, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, ดิบ, saf, val, คลื่น, ว้าว, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, รัม, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, กล้อง, dng, หมึก, jif, jiff, jpc, jpf, jpw, mag, ไมโครโฟน, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, กระทำ, adt, เล็ง, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, ผิดพลาด, euc, คำถามที่พบบ่อย, fdr, fds, gthr, idx, kwd, lp2, ltr, ชาย, mbox, ผงชูรส, nfo, ตอนนี้, odm, บ่อยครั้ง, pwi, rng, rtx, วิ่ง, ssa, ข้อความ, unx, wbk, wsh, 7z, arc, ari, arj, รถยนต์, cbr, cbz, gz, gzig, jgz, ปาก, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, ปึก, สงคราม, xpi, z02, z04, zap, zipx, สวนสัตว์, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, อะตอม, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, ใหญ่, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, แผนที่, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, เศร้า, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, สหรัฐอเมริกา, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, ดิสก์, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, หม้อ, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wks xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, หมวก, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, อดีต, f90, fla, สำหรับ, fpp, jav, java, lbi, นกฮูก, pl, plc, pli, pm, res, rnc, rsrc, ดังนั้น, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, มาตรฐาน, ver, wpl, xlm, yps, md3

หลังจากเกิดการติดเชื้อโทรจันเรียกค่าไถ่ Xorist ทำลายความปลอดภัยของคอมพิวเตอร์ของคุณ ทำให้คอมพิวเตอร์ของคุณไม่เสถียร และแสดงข้อความบนหน้าจอของคุณเพื่อเรียกร้องให้เรียกค่าไถ่เพื่อถอดรหัสไฟล์ที่ติดไวรัส ข้อความยังมีข้อมูลเกี่ยวกับวิธีการจ่ายค่าไถ่เพื่อให้ได้โปรแกรมอรรถประโยชน์การถอดรหัสลับจากอาชญากรไซเบอร์

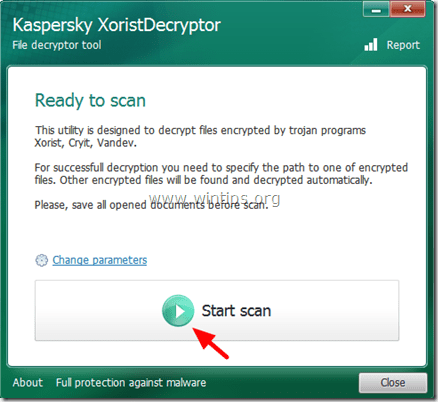

วิธีถอดรหัสไฟล์ที่ติด Trojan Win32.Xorist หรือ Trojan MSIL.Vandev:

คำแนะนำ: คัดลอกไฟล์ที่ติดไวรัสทั้งหมดไปยังไดเร็กทอรีแยกต่างหาก และปิดโปรแกรมที่เปิดอยู่ทั้งหมดก่อนที่จะดำเนินการสแกนและถอดรหัสไฟล์ที่ได้รับผลกระทบ

1. ดาวน์โหลด Xorist Decryptorยูทิลิตี้ (จาก Kaspersky Labs) ไปยังคอมพิวเตอร์ของคุณ

2. เมื่อดาวน์โหลดเสร็จ ให้รัน XoristDecryptor.exe.

บันทึก: หากคุณต้องการลบไฟล์ที่เข้ารหัสเมื่อการถอดรหัสเสร็จสิ้น ให้คลิกปุ่ม “เปลี่ยนพารามิเตอร์” และเลือก “ลบไฟล์ที่เข้ารหัสหลังจากการถอดรหัส” กล่องกาเครื่องหมายใต้ “ตัวเลือกเพิ่มเติม”.

3. กด "เริ่มสแกน" ปุ่ม.

4. ป้อนเส้นทางของไฟล์ที่เข้ารหัสอย่างน้อยหนึ่งไฟล์ จากนั้นรอจนกว่ายูทิลิตี้จะถอดรหัสไฟล์ที่เข้ารหัส

5. หากการถอดรหัสสำเร็จ ให้รีบูตคอมพิวเตอร์ จากนั้นสแกนและล้างระบบของคุณจากโปรแกรมมัลแวร์ที่อาจมีอยู่

ที่มา – ข้อมูลเพิ่มเติม: http://support.kaspersky.com/viruses/disinfection/2911#block2

โทรจัน-ค่าไถ่ Win32.Rakhni – ข้อมูลไวรัส & ถอดรหัส

ดิ โทรจัน ค่าไถ่ รัคนี เข้ารหัสไฟล์โดยเปลี่ยนนามสกุลไฟล์ดังนี้:

หลังจากการเข้ารหัส ไฟล์ของคุณจะใช้งานไม่ได้และความปลอดภัยของระบบของคุณถูกบุกรุก ยัง โทรจัน-ค่าไถ่ Win32.Rakhni สร้างไฟล์บน your %ข้อมูลแอพ% โฟลเดอร์ชื่อ “exit.hhr.oshit” ที่มีรหัสผ่านที่เข้ารหัสสำหรับไฟล์ที่ติดไวรัส

คำเตือน: ดิ โทรจัน-ค่าไถ่ Win32.Rakhni สร้าง “exit.hhr.oshit” ไฟล์ที่มีรหัสผ่านที่เข้ารหัสไปยังไฟล์ของผู้ใช้ หากไฟล์นี้ยังคงอยู่บนคอมพิวเตอร์ มันจะทำการถอดรหัสด้วย RakhniDecryptor ยูทิลิตี้ได้เร็วขึ้น หากไฟล์ถูกลบไปแล้ว จะสามารถกู้คืนได้ด้วยยูทิลิตี้การกู้คืนไฟล์ หลังจากกู้คืนไฟล์แล้ว ให้ใส่ลงใน %ข้อมูลแอพ% และเรียกใช้การสแกนด้วยยูทิลิตี้นี้อีกครั้ง

%ข้อมูลแอพ% ตำแหน่งโฟลเดอร์:

-

วินโดวส์ XP: C:\เอกสารและการตั้งค่า\

\Application Data -

วินโดว์ 7/8: C:\ผู้ใช้\

\AppData\โรมมิ่ง

วิธีถอดรหัสไฟล์ที่ติดไวรัสโทรจัน Rakhni และรับไฟล์ของคุณกลับคืนมา:

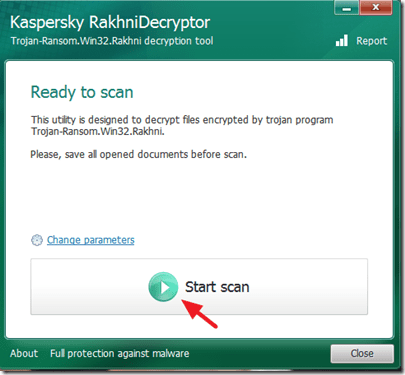

1. ดาวน์โหลด Rakhni Decryptorยูทิลิตี้ (จาก Kaspersky Labs) ไปยังคอมพิวเตอร์ของคุณ

2. เมื่อดาวน์โหลดเสร็จ ให้รัน RakhniDecryptor.exe.

บันทึก: หากคุณต้องการลบไฟล์ที่เข้ารหัสเมื่อการถอดรหัสเสร็จสิ้น ให้คลิกปุ่ม “เปลี่ยนพารามิเตอร์” และเลือก “ลบไฟล์ที่เข้ารหัสหลังจากการถอดรหัส” กล่องกาเครื่องหมายใต้ “ตัวเลือกเพิ่มเติม”.

3. กด "เริ่มสแกน” เพื่อสแกนไดรฟ์ของคุณเพื่อหาไฟล์ที่เข้ารหัส

4. ป้อนเส้นทางของไฟล์ที่เข้ารหัสอย่างน้อยหนึ่งไฟล์ (เช่น “file.doc.locked”) จากนั้นรอจนกว่ายูทิลิตี้จะกู้คืนรหัสผ่านจาก “exit.hhr.oshit” ไฟล์ (ใจ คำเตือน) และถอดรหัสไฟล์ของคุณ

ที่มา – ข้อมูลเพิ่มเติม: http://support.kaspersky.com/viruses/disinfection/10556#block2

โทรจัน-ค่าไถ่ Win32.Ranoh (โทรจัน-แรนซัม. Win32.Cryakl) – ข้อมูลไวรัส & ถอดรหัส

ดิ โทรจัน Rannoh หรือ โทรจัน Cryakl เข้ารหัสไฟล์ทั้งหมดบนคอมพิวเตอร์ของคุณด้วยวิธีต่อไปนี้:

- ในกรณีของ โทรจัน-ค่าไถ่ Win32.Ranoh การติดไวรัส ชื่อไฟล์และนามสกุลจะเปลี่ยนไปตามเทมเพลตที่ถูกล็อค-

. . - ในกรณีของ โทรจัน-ค่าไถ่ Win32.Cryakl การติดเชื้อ แท็ก {CRYPTENDBLACKDC} ถูกเพิ่มที่ส่วนท้ายของชื่อไฟล์

วิธีถอดรหัสไฟล์ที่ติดไวรัส Trojan Rannoh หรือ Trojan Cryakl และรับไฟล์ของคุณกลับมา:

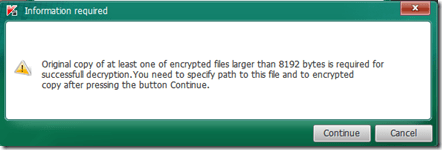

สำคัญ: ดิRannoh Decryptor ยูทิลิตี้ถอดรหัสไฟล์โดยเปรียบเทียบไฟล์ที่เข้ารหัสหนึ่งไฟล์และไฟล์ถอดรหัสหนึ่งไฟล์ ดังนั้นหากคุณต้องการใช้ Rannoh Decryptor ยูทิลิตีเพื่อถอดรหัสไฟล์ คุณต้องเป็นเจ้าของสำเนาต้นฉบับของไฟล์ที่เข้ารหัสอย่างน้อยหนึ่งไฟล์ก่อนการติดไวรัส (เช่น จากการสำรองข้อมูลใหม่ทั้งหมด)

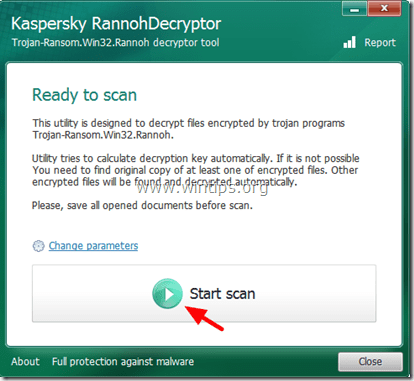

1. ดาวน์โหลด Rannoh Decryptorยูทิลิตี้ให้กับคอมพิวเตอร์ของคุณ

2. เมื่อดาวน์โหลดเสร็จ ให้รัน RannohDecryptor.exe

บันทึก: หากคุณต้องการลบไฟล์ที่เข้ารหัสเมื่อการถอดรหัสเสร็จสิ้น ให้คลิกปุ่ม “เปลี่ยนพารามิเตอร์” และเลือก “ลบไฟล์ที่เข้ารหัสหลังจากการถอดรหัส” กล่องกาเครื่องหมายใต้ “ตัวเลือกเพิ่มเติม”.

3. กด "เริ่มสแกน" ปุ่ม.

4. อ่าน "ข้อมูลที่จำเป็น” ข้อความแล้วคลิก “ดำเนินการต่อ” และระบุพาธไปยังสำเนาต้นฉบับของไฟล์ที่เข้ารหัสอย่างน้อยหนึ่งไฟล์ก่อนการติดไวรัส (ไฟล์สะอาด – ต้นฉบับ – ไฟล์) และเส้นทางไปยังไฟล์ที่เข้ารหัส (ไฟล์ที่ติดไวรัส – เข้ารหัสแล้ว)

5. หลังจากการถอดรหัส คุณจะพบบันทึกรายงานของกระบวนการสแกน/ถอดรหัสไปยังรูทของไดรฟ์ C:\ (เช่น. "C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

ที่มา – ข้อมูลเพิ่มเติม: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (รูปแบบ: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

ดิ TeslaCrypt ไวรัส ransomware เพิ่มส่วนขยายต่อไปนี้ให้กับไฟล์ของคุณ: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv

วิธีถอดรหัสไฟล์ TeslaCrypt:

หากคุณติดไวรัส TeslaCrypt ให้ใช้เครื่องมือเหล่านี้เพื่อถอดรหัสไฟล์ของคุณ:

- เทสลาถอดรหัส: ข้อมูลเพิ่มเติมและคำแนะนำเกี่ยวกับการใช้ เทสลาถอดรหัส สามารถพบได้ในบทความนี้: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- ตัวถอดรหัสไฟล์ Trend Micro Ransomware.

TeslaCrypt V3.0 (รูปแบบ: .xxx, .ttt, .micro, .mp3)

ดิ TeslaCrypt 3.0 ไวรัส ransomware เพิ่มส่วนขยายต่อไปนี้ให้กับไฟล์ของคุณ: .xxx, .ttt, .micro & .mp3

วิธีถอดรหัสไฟล์ TeslaCrypt V3.0:

หากคุณติดเชื้อ TeslaCrypt 3.0 จากนั้นพยายามกู้คืนไฟล์ของคุณด้วย:

- ตัวถอดรหัสไฟล์ Micro Ransomware ของ Trend เครื่องมือ.

- RakhniDecryptor (วิธีการแนะนำ)

- ตัวถอดรหัสเทสลา (วิธีการแนะนำ)

- Tesladecrypt – McAfee

TeslaCrypt V4.0 (ชื่อไฟล์และนามสกุลไม่เปลี่ยนแปลง)

ในการถอดรหัสไฟล์ TeslaCrypt V4 ให้ลองใช้หนึ่งในยูทิลิตี้ต่อไปนี้:

- ตัวถอดรหัสไฟล์ Micro Ransomware ของ Trend เครื่องมือ.

- RakhniDecryptor (วิธีการแนะนำ)

- ตัวถอดรหัสเทสลา (วิธีการแนะนำ)

เอ็นโซเอส

8 ตุลาคม 2016 @ 8:01 น.