WannaCry เป็นมัลแวร์เข้ารหัสที่ร้ายแรง ซึ่งโจมตีชุมชนอินเทอร์เน็ตในวันศุกร์ที่ 12 พฤษภาคม 2017 เริ่มแรกมันถูกเรียกว่า Wana Decrypt0r เนื่องจากชื่อภายในที่ให้ไว้บนหน้าจอล็อค อย่างไรก็ตาม ในไม่ช้าผู้เชี่ยวชาญด้านความปลอดภัยพบว่ามีตัวแปรมากกว่านี้ รวมถึง วนา Decrypt0r, WannaCryptor, WannaCrypt, Wcry หรือ WNCRYและคาดว่ารูปแบบต่างๆ จะเกิดใหม่อย่างต่อเนื่อง

Wana Decrypt0r 2.0 เวอร์ชันแรกของ WannaCry ถูกตรวจพบเมื่อวันที่ 12 พฤษภาคม 2017 หลังจากโจมตี Spanish Telefonica, Portugal Telecom และ NHS Hospitals ในอังกฤษ[1] อย่างไรก็ตาม แรนซัมแวร์ไม่ได้จำกัดอยู่ที่องค์กรและโจมตีพีซีที่บ้านที่ทำงานรุ่นเก่ากว่า เวอร์ชัน Windows ซึ่งไม่มีโปรแกรมแก้ไขของ Microsoft ที่จัดทำดัชนีเป็น MS17-010, CVE-2017-0146 และ CVE-2017-0147.[2] ภายในเวลาไม่กี่วัน ซอฟต์แวร์ที่เป็นอันตรายนี้สามารถแพร่ระบาดในคอมพิวเตอร์มากกว่า 230,000 เครื่องที่อยู่ใน 150 ประเทศ และตัวเลขเหล่านี้ทำให้ WannaCry สอดคล้องกับการติดมัลแวร์เรียกค่าไถ่ที่โด่งดังที่สุด ชอบ Locky หรือ Cerber.

WannaCryptor แทรกซึมเข้าไปในระบบผ่านช่องโหว่ EternalBlue ซึ่งตรวจพบในเวอร์ชัน Windows Vista, 7, 8, 10 และ Windows Server ช่องโหว่นี้ได้รับการแก้ไขด้วยการอัปเดตความปลอดภัย MS17-010, CVE-2017-0146 และ CVE-2017-0147 แต่พีซีจำนวนมากข้ามการอัปเดตและเปิดช่องโหว่ทิ้งไว้

น่าเสียดาย ถ้าแรนซัมแวร์ WannaCry เข้ารหัสข้อมูล (ใช้อัลกอริธึม AES และ RSA) ก็ไม่มีโอกาสถอดรหัสไฟล์ได้ฟรี ผู้คนสามารถจ่ายค่าไถ่สำหรับแฮกเกอร์ กู้คืนข้อมูลโดยใช้ข้อมูลสำรอง หรือลืมเกี่ยวกับไฟล์เหล่านั้น[3]

Update 2018

ไวรัสนี้ถือเป็นภัยคุกคามแบบเก่าที่ค่อนข้างเงียบ แต่ในไตรมาสที่สามของปี 2018 มีข่าวเกี่ยวกับกิจกรรมล่าสุดของ WannaCry และการติดเชื้อทั่วโลก cryptovirus นี้ส่งผลกระทบต่ออุปกรณ์มากขึ้นแล้วตั้งแต่เหตุการณ์ปัจจุบันที่เริ่มต้นในเดือนกรกฎาคม 2018

จำนวนการส่ง WannaCry ที่ถูกบล็อกทั้งหมดในไตรมาสที่ 3 ปี 2018 มีรายงานว่าคือ 947 027 517 และมีการค้นพบกิจกรรมในอย่างน้อย 203 ประเทศ การกระทำบ่งชี้ว่า cryptovirus นี้ยังไม่ตายและอันตรายมีจริง โดยเฉพาะอย่างยิ่ง เมื่อการโจมตีของแรนซัมแวร์ส่งผลกระทบต่อบริษัทและบริการขนาดใหญ่มากขึ้น[4]

WannaCry ยังมีตัวถอดรหัสที่พัฒนาโดยนักวิจัยหลายคนในช่วงปีของการโจมตีเหล่านี้ GitHub เปิดตัวเครื่องมือถอดรหัสสำหรับเวอร์ชันต่างๆ และอาจใช้ได้กับตัวแปรภัยคุกคามใหม่และที่ใช้งานอยู่

ความสำเร็จของ WannaCry ทำให้มีโอกาสลอกเลียนแบบแทคติก

น่าเสียดายที่ "ความสำเร็จ" ของ WannaCry อย่างมากได้ผลักดันให้นักพัฒนาแรนซัมแวร์สร้างและเผยแพร่สำเนาของมัลแวร์ ในขณะที่เขียน ผู้เชี่ยวชาญด้านความปลอดภัยลงทะเบียนแปดสำเนาของ WannaCry ซึ่งบางสำเนาอยู่ในขั้นตอนการพัฒนา ในขณะที่สำเนาอื่นๆ ได้รับการเผยแพร่แล้ว ดังนั้น โปรดใช้ความระมัดระวังและปกป้องพีซีของคุณอย่างเหมาะสม นี่คือสำเนา Wana Decrypt0r:

หมายเลข 1 DarkoderCrypt0r

DarkoderCrypt0r เข้ารหัสไฟล์ที่อยู่บนเดสก์ท็อปของพีซี ใช้หน้าจอล็อกที่คล้ายกับแรนซัมแวร์ WannaCryptor ซึ่งจำเป็นสำหรับค่าไถ่ และดำเนินกิจกรรมอื่นๆ ทั้งหมดที่เป็นแบบอย่างสำหรับรุ่นก่อน ไฟล์ปฏิบัติการมีชื่อว่า @[ป้องกันอีเมล] ข้อมูลที่เข้ารหัสทั้งหมดได้รับนามสกุลไฟล์ .DARKCRY และผู้ใช้พีซีจะต้องจ่ายค่าไถ่ 300 ดอลลาร์สหรัฐ ปัจจุบันใช้รหัส HiddenTear ซึ่งหมายความว่าไฟล์ที่เข้ารหัสสามารถถอดรหัสได้อย่างง่ายดาย

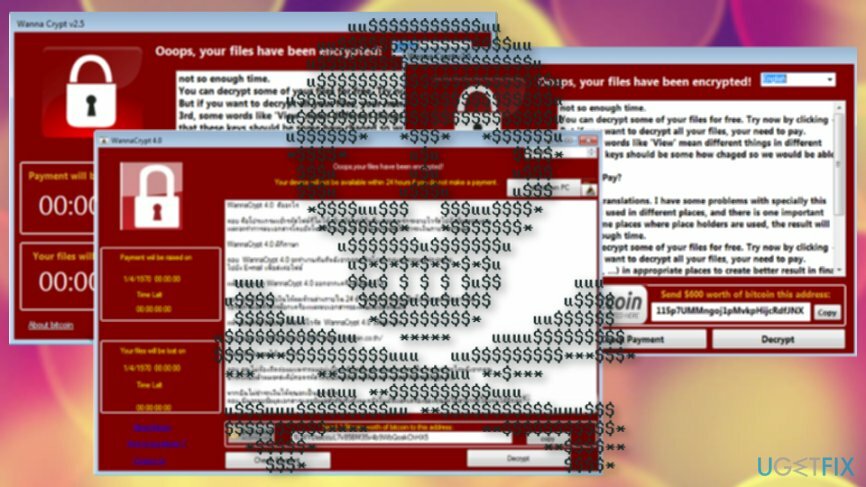

หมายเลข 2 WannaCrypt v2.5

แรนซัมแวร์ WannaCrypt v2.5 อยู่ในขั้นตอนการพัฒนา หากติดเชื้อในพีซี จะไม่ล็อกไฟล์ ยกเว้นว่าจะแสดงหน้าจอล็อกและต้องจ่ายค่าไถ่ 600 ดอลลาร์สหรัฐ ยังไม่เป็นอันตรายแต่สามารถทำให้คนตายได้

หมายเลข 3 WannaCrypt 4.0

WannaCrypt 4.0 เป็นอีกหนึ่งสำเนาของไวรัส WannaCry ที่สามารถจัดว่าไม่เป็นอันตรายได้ มันแพร่กระจายเหมือนกับไวรัส ransomware อื่น ๆ ยกเว้นว่ามันไม่เข้ารหัสไฟล์ หมายเหตุเรียกค่าไถ่ หน้าจอล็อก และข้อมูลอื่น ๆ มีให้ในภาษาไทย หมายความว่าจะกำหนดเป้าหมายผู้ใช้ในประเทศไทย

หมายเลข 4 Aron WanaCrypt0r 2.0 Generator v1.0

Aron WanaCrypt0r 2.0 Generator v1.0 เรียกว่าตัวสร้าง WannaCry Ransomware ที่ปรับแต่งได้ อนุญาตให้ผู้ใช้เลือกข้อความ สี ภาพ แบบอักษร และการตั้งค่าอื่นๆ ของหน้าจอล็อก WannaCry เป็นที่คาดการณ์ว่าแฮกเกอร์ยังใช้โปรแกรมปฏิบัติการ Wana Decrypt0r และแพร่กระจายเพื่อสร้างค่าไถ่ โชคดีที่ "บริการ" นี้ยังไม่พร้อมให้บริการ ผู้คนสามารถสร้างหน้าจอล็อกของ WannaCry ที่ปรับแต่งเองได้ แต่โปรแกรมเรียกค่าไถ่จะไม่แพร่กระจาย

หมายเลข 5 วนา Decrypt0r 2.0

โปรแกรมปฏิบัติการ Wana Decrypt0r 2.0 คือ MS17-010.exe หน้าจอล็อคและบันทึกค่าไถ่นั้นคล้ายกับ WannaCry มีไวรัสเวอร์ชั่นชาวอินโดนีเซียให้บริการ

หมายเลข 6 @kee

@kee ransomware เข้ารหัสไฟล์ส่วนบุคคลและระบุค่าไถ่ภายใน "สวัสดี! Fellow @kee User!.txt“ ไฟล์

หมายเลข 7 WannaDecryptOr 2.0

WannaDecryptOr 2.0 ยังไม่ได้รับการพัฒนาอย่างเต็มที่ มันสามารถติดคอมพิวเตอร์ แต่ไม่สามารถเข้ารหัสไฟล์ นอกจากนี้ มันเป็นหน้าจอล็อก และหมายเหตุเรียกค่าไถ่ไม่ให้ข้อมูลเกี่ยวกับไวรัสและคำแนะนำเกี่ยวกับวิธีการจ่ายค่าไถ่ อย่างไรก็ตาม สิ่งสำคัญคือต้องถอนการติดตั้งไวรัสเนื่องจากอาจมีการอัปเดตในไม่ช้าและเข้ารหัสไฟล์ในภายหลัง

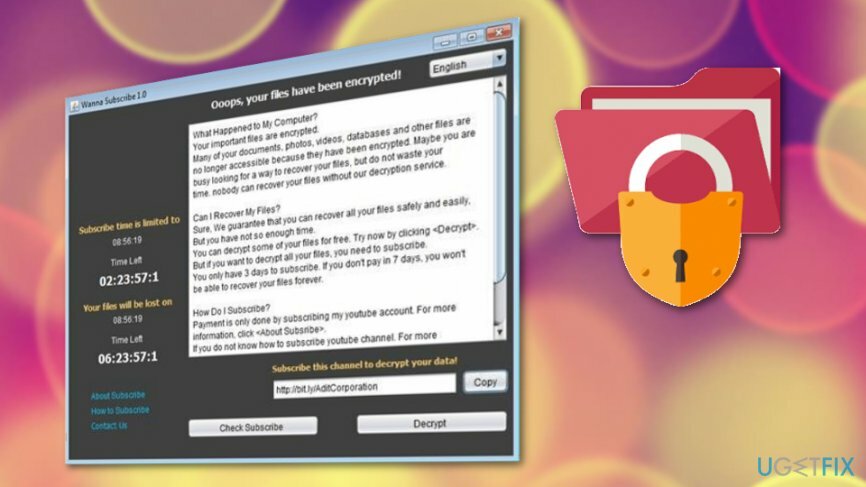

หมายเลข 8 อยากสมัครสมาชิก 1.0

ยังไม่ได้รับข้อมูลมากนัก นี่เป็นภัยคุกคามที่เขียนด้วย Java และมีการออกแบบสีเทาของหน้าต่างค่าไถ่ที่รู้จักก่อนหน้านี้

อย่างที่คุณเห็น ไวรัส WannaCry มีโคลนจำนวนมาก ซึ่งบางตัวมีการกระจายแล้ว และตัวอื่นๆ อยู่ในขั้นตอนการพัฒนา อย่างไรก็ตาม การอัปเดตและรักษาความปลอดภัยพีซีของคุณอย่างเหมาะสมเป็นสิ่งสำคัญ ใน นี้ และ นี้ คุณสามารถค้นหาข้อมูลเกี่ยวกับมาตรการป้องกันที่ควรใช้เพื่อป้องกันตัวเองจากการโจมตีของ WannaCry และขั้นตอนที่ควรดำเนินการหากพีซีของคุณติดไวรัสแล้ว การใช้มาตรการป้องกันเหล่านี้ คุณจะปกป้องระบบจากรูปแบบต่างๆ ของ WannaCry ซึ่งรวมถึงตัวลอกเลียนแบบ