คุณอาจคุ้นเคยกับแนวคิดของที่อยู่ IP คอมพิวเตอร์ทุกเครื่องในเครือข่ายมีอย่างน้อยหนึ่งเครื่อง เมื่อทำการสื่อสารระหว่างเครือข่าย ที่อยู่ IP เหล่านี้จะระบุแหล่งที่มาและปลายทางของการรับส่งข้อมูลเครือข่ายโดยไม่ซ้ำกัน เพื่อให้สามารถจัดส่งและตอบสนองได้อย่างน่าเชื่อถือ เมื่อสื่อสารกับอุปกรณ์บนเครือข่ายเดียวกัน คอมพิวเตอร์จะไม่ใช้ที่อยู่ IP โดยตรง แต่จะแปลที่อยู่ IP นั้นเป็นที่อยู่ MAC แทน ARP เป็นโปรโตคอลในการจัดการการแปล IP เป็น MAC และสื่อสารสิ่งนี้ไปทั่วเครือข่าย

ARP ย่อมาจาก Address Resolution Protocol. เป็นโปรโตคอลไร้สัญชาติที่มีส่วนประกอบการออกอากาศและคำขอตอบสนอง ARP ใช้เป็นหลักในเครือข่าย IPv4 แม้ว่าระบบเครือข่ายอื่น ๆ ก็ใช้เช่นกัน เครือข่าย IPv6 ใช้ฟังก์ชัน ARP และฟังก์ชันเพิ่มเติมบางอย่างกับ NDP หรือ Neighbor Discovery Protocol

ที่อยู่ MAC ที่ระบุจะถูกเก็บไว้ในตาราง ARP ในแต่ละอุปกรณ์ แต่ละรายการในตาราง ARP จะหมดอายุเป็นประจำ แต่สามารถอัปเดตแบบพาสซีฟได้เนื่องจากทราฟฟิก ARP ถูกถ่ายทอดไปยังเครือข่าย ซึ่งช่วยลดปริมาณการรับส่งข้อมูล ARP ทั้งหมดที่จำเป็น

โพรบ ARP และการตอบสนอง

หากคอมพิวเตอร์ต้องการส่งแพ็กเก็ตเครือข่าย เครื่องจะพิจารณาที่อยู่ IP ปลายทาง มันรู้ว่าจำเป็นต้องส่งไปยังเราเตอร์สำหรับอุปกรณ์ในเครือข่ายอื่น ซึ่งจะทำให้ส่งแพ็กเก็ตไปยังเครือข่ายที่ถูกต้องได้ หากแพ็กเก็ตมีไว้สำหรับอุปกรณ์ในเครือข่ายท้องถิ่น คอมพิวเตอร์จำเป็นต้องทราบที่อยู่ MAC ที่ถูกต้องเพื่อส่งไป

เป็นพอร์ตแรกของการโทร คอมพิวเตอร์จะตรวจสอบตาราง ARP ควรมีรายชื่ออุปกรณ์ที่รู้จักทั้งหมดบนเครือข่ายท้องถิ่น หากมี IP เป้าหมายและที่อยู่ MAC ก็จะใช้ตาราง ARP เพื่อกรอกและส่งแพ็กเก็ต หากที่อยู่ IP ไม่มีรายการในตาราง ARP คอมพิวเตอร์จะต้องค้นหาผ่านโพรบ ARP

คอมพิวเตอร์เผยแพร่โพรบ ARP ไปยังเครือข่ายถามว่า “ใครมี

บันทึก: การตอบสนองของโพรบ ARP ก็เป็นการออกอากาศเช่นกัน ซึ่งช่วยให้อุปกรณ์เครือข่ายอื่นๆ ทั้งหมดอัปเดตตาราง ARP ได้โดยไม่ต้องสร้างโพรบ ARP ที่เหมือนกัน ซึ่งช่วยลดการรับส่งข้อมูล ARP

ARP Probe บนการเชื่อมต่อ

เมื่อคอมพิวเตอร์เชื่อมต่อกับเครือข่าย จะต้องได้รับที่อยู่ IP สามารถระบุได้ด้วยตนเอง แต่โดยทั่วไปจะจัดสรรแบบไดนามิกโดย DHCP (โปรโตคอลการควบคุมโฮสต์แบบไดนามิก) เซิร์ฟเวอร์ โดยทั่วไปแล้วเซิร์ฟเวอร์ DHCP เป็นฟังก์ชันของเราเตอร์เครือข่าย แต่สามารถเรียกใช้โดยอุปกรณ์แยกต่างหาก เมื่ออุปกรณ์ใหม่มีที่อยู่ IP ไม่ว่าจะผ่านการกำหนดค่าด้วยตนเองหรือ DHCP อุปกรณ์ต้องตรวจสอบอย่างรวดเร็วว่าไม่มีอุปกรณ์อื่นใดใช้ที่อยู่ IP นั้นอยู่แล้ว

ในการดำเนินการดังกล่าว อุปกรณ์จะเผยแพร่แพ็กเก็ตโพรบ ARP เพื่อขออุปกรณ์ใดๆ ที่ใช้ที่อยู่ IP ที่กำหนดใหม่เพื่อตอบกลับ การตอบสนองที่คาดหวังคือความเงียบ ไม่ควรมีอุปกรณ์อื่นใดตอบสนอง โดยเฉพาะในเครือข่าย DHCP หลังจากหน่วงเวลาสั้นๆ อุปกรณ์จะออกอากาศข้อความเดิมอีกครั้งสองสามครั้ง การทำซ้ำนี้จะช่วยในกรณีที่แพ็กเก็ตหนึ่งรายการอาจถูกทิ้งระหว่างทางไปหรือกลับจากอุปกรณ์ที่มีที่อยู่ IP ที่ขัดแย้งกัน เมื่อไม่มีการตอบสนองต่อโพรบ ARP บางตัว อุปกรณ์สามารถเริ่มใช้ที่อยู่ IP ใหม่ได้ ในการทำเช่นนั้น จะต้องส่ง ARP แบบฟรีๆ

ARP อิสระ

เมื่ออุปกรณ์ระบุว่าไม่มีการใช้ที่อยู่ IP ที่ต้องการใช้ อุปกรณ์จะส่ง ARP ให้ฟรี สิ่งนี้เกี่ยวข้องกับการออกอากาศไปยังเครือข่าย”

คำขอ ARP แบบไม่เสียค่าใช้จ่ายจะถูกส่งไปยังเครือข่ายเป็นประจำ เช่นเดียวกับการเตือนไปยังอุปกรณ์อื่นๆ ทั้งหมดที่คอมพิวเตอร์ยังคงเชื่อมต่อ ออนไลน์ และมีที่อยู่ IP

ARP Spoofing

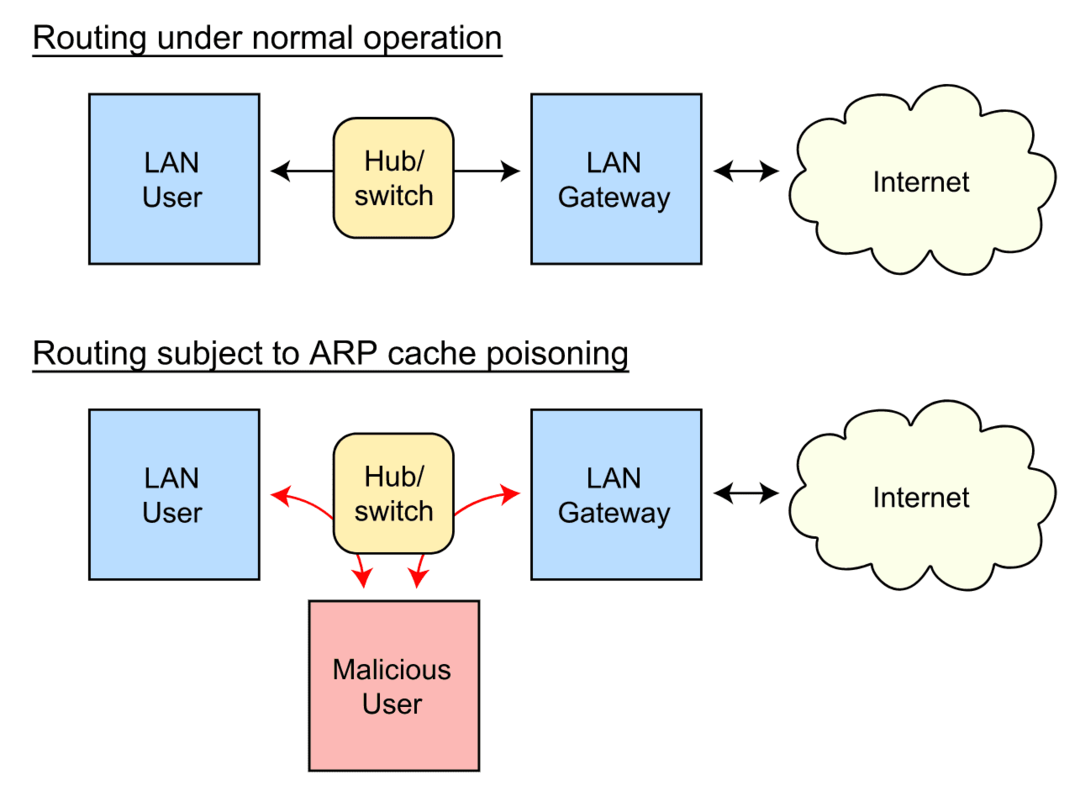

ARP เป็นโปรโตคอลไร้สัญชาติ ไม่มีการเชื่อมต่อ และข้อความทั้งหมดจะแพร่ภาพไปยังเครือข่ายในวงกว้าง อุปกรณ์ทั้งหมดรับฟังและแคชการตอบสนอง ARP ในตาราง ARP อย่างไรก็ตาม สิ่งนี้นำไปสู่ช่องโหว่ในระบบ สมมติว่าผู้โจมตีสามารถเชื่อมต่อกับเครือข่ายได้ทางกายภาพ พวกเขาสามารถเรียกใช้ซอฟต์แวร์ที่เผยแพร่แพ็กเก็ตการตอบสนอง ARP ที่ไม่ถูกต้องโดยประสงค์ร้ายอย่างไม่ถูกต้อง อุปกรณ์ทุกเครื่องในเครือข่ายจะเห็นแพ็กเก็ต ARP ที่เป็นอันตราย เชื่อถือโดยปริยาย และอัปเดตตารางเส้นทาง ตาราง ARP ที่ไม่ถูกต้องเหล่านี้ถูกเรียกว่า "เป็นพิษ"

สามารถใช้เพื่อทำให้เกิดปัญหาเครือข่ายโดยชี้การรับส่งข้อมูลไปในทิศทางที่ไม่ถูกต้อง อย่างไรก็ตาม มีสถานการณ์ที่เลวร้ายกว่านั้น หากผู้โจมตีปลอมแปลงแพ็กเก็ต ARP สำหรับที่อยู่ IP ของเราเตอร์และชี้ไปยังอุปกรณ์ของตนเอง พวกเขาจะได้รับและสามารถดูการรับส่งข้อมูลเครือข่ายทั้งหมดได้ สมมติว่าอุปกรณ์มีการเชื่อมต่อเครือข่ายอื่นเพื่อส่งต่อการรับส่งข้อมูลก็สามารถใช้ Man in the Middle (มิตรไมตรี) ตำแหน่ง. วิธีนี้ช่วยให้ผู้โจมตีทำการโจมตีที่น่ารังเกียจได้ เช่น การปอก HTTPS ซึ่งอาจทำให้พวกเขาดูและแก้ไขการรับส่งข้อมูลเครือข่ายทั้งหมดได้

บันทึก: มีการป้องกันการโจมตีของ MitM อยู่บ้าง ผู้โจมตีจะไม่สามารถทำซ้ำใบรับรอง HTTPS ของเว็บไซต์ได้ ผู้ใช้ที่ถูกดักจับการรับส่งข้อมูลควรได้รับข้อผิดพลาดใบรับรองของเบราว์เซอร์

อย่างไรก็ตาม มีการสื่อสารที่สำคัญและไม่ได้เข้ารหัสจำนวนมาก โดยเฉพาะอย่างยิ่งในเครือข่ายภายใน กรณีนี้ไม่มากนักในเครือข่ายภายในบ้าน ถึงกระนั้น เครือข่ายองค์กรที่สร้างบน Windows มีความเสี่ยงเป็นพิเศษต่อการโจมตีด้วยการปลอมแปลง ARP

บทสรุป

ARP ย่อมาจาก Address Resolution Protocol. ใช้ในเครือข่าย IPv4 เพื่อแปลที่อยู่ IP เป็นที่อยู่ MAC ตามความจำเป็นในเครือข่ายท้องถิ่น ประกอบด้วยการออกอากาศคำขอและการตอบกลับแบบไร้สัญชาติ การตอบสนองหรือการขาดข้อมูลดังกล่าว ทำให้อุปกรณ์สามารถระบุที่อยู่ MAC ที่เชื่อมโยงกับที่อยู่ IP หรือหากไม่ได้ใช้ที่อยู่ IP อุปกรณ์แคชการตอบสนอง ARP เพื่ออัปเดตตาราง ARP

อุปกรณ์อาจประกาศอย่างสม่ำเสมอโดยเปล่าประโยชน์ว่าที่อยู่ MAC ของพวกเขาเชื่อมโยงกับที่อยู่ IP ของพวกเขา การขาดกลไกการตรวจสอบสิทธิ์ทำให้ผู้ใช้ที่ประสงค์ร้ายสามารถเผยแพร่แพ็กเก็ต ARP ปลอมเพื่อวางยาพิษให้กับตาราง ARP และกำหนดเส้นทางการรับส่งข้อมูลให้ตัวเองเพื่อทำการวิเคราะห์ปริมาณข้อมูลหรือการโจมตีด้วย MitM