В останні роки кіберзлочинці поширюють новий тип вірусів, які можуть шифрувати файли на вашому комп’ютері (або в мережі) з метою легкого заробітку на своїх жертвах. Цей тип вірусів називається «Програми-вимагачі», і вони можуть заражати комп’ютерні системи, якщо користувач комп’ютера цього не робить. зверніть увагу, відкриваючи вкладення або посилання від невідомих відправників або зламаних сайтів кіберзлочинці. Згідно з моїм досвідом, єдиний безпечний спосіб захистити себе від вірусів цього типу — це мати чисті резервні копії файлів, що зберігаються в окремому місці від комп’ютера. Наприклад, на відключеному зовнішньому жорсткому диску USB або на DVD-Rom.

Ця стаття містить важливу інформацію про деякі відомі шифрувальні програми-вимагачі – криптовіруси, які були розроблені для шифруйте важливі файли, а також доступні опції та утиліти, щоб розшифрувати ваші зашифровані файли після зараження. Я написав цю статтю, щоб зберегти всю інформацію про доступні інструменти розшифровки в одному місці, і я намагатимусь постійно оновлювати цю статтю. Будь ласка, поділіться з нами своїм досвідом та будь-якою іншою новою інформацією, яку ви можете знати, щоб допомогти один одному.

Як розшифрувати файли, зашифровані програмою-вимагачем – Опис та відомі інструменти розшифрування – Методи:

- НАЗВА RANSOWARE

- Cryptowall

- CryptoDefense & How_Decrypt

- Cryptorbit або HowDecrypt

- Cryptolocker (Troj/Ransom-ACP), «Троян. Ransomcrypt. F)

- CryptXXX V1, V2, V3 (варіанти: .crypt, crypz або 5 шістнадцяткових символів)

- Locky та AutoLocky (варіанти: .locky)

- Trojan-Ransom. Win32.Rector

- Trojan-Ransom. Win32.Xorist, Trojan-Ransom. МСІЛ.Вандєв

- Trojan-Ransom. Win32.Рахні

- Trojan-Ransom. Win32.Rannoh або Trojan-Ransom. Win32.Cryakl.

- TeslaCrypt (варіанти: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc і .vvv)

- TeslaCrypt 3.0 (варіанти: .xxx, .ttt, .micro, .mp3)

- TeslaCrypt 4.0 (ім'я файлу та розширення без змін)

Оновлення за червень 2016 року:

1. Trend Micro випустив а Дешифратор файлів-вимагачів інструмент для спроби розшифрувати файли, зашифровані такими сімействами програм-вимагачів:

CryptXXX V1, V2, V3*

.crypt, crypz або 5 шістнадцяткових символів

CryptXXX V4, V5.5 Шістнадцяткові символи

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3.XXX або TTT або MP3 або MICRO

TeslaCrypt V4.

SNSLocker.RSNSLocked

AutoLocky.locky

BadBlock

777.777

XORIST.xorist або випадкове розширення

XORBAT.зашифрований

CERBER V1 <10 випадкових символів>.cerber

Stampado.заблоковано

Немукод.зашифрований

Химера.crypt

* Примітка: Застосовується до CryptXXX V3: через розширене шифрування цього конкретного Crypto-Ransomware, лише часткові дані наразі можливе розшифрування файлів, уражених CryptXXX V3, і вам потрібно скористатися стороннім інструментом відновлення, щоб відновити такі файли: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Щоб завантажити інструмент розшифровки файлів-вимагачів Trend Micro (і прочитати інструкції щодо його використання), перейдіть на цю сторінку: Завантаження та використання програми Trend Micro Ransomware File Decryptor

2. Касперки випустила такі інструменти розшифровки:

А. Інструмент Kaspersky RakhniDecryptor призначений для розшифровки файлів, на які впливає*:

* Примітка: Утиліта RakhniDecryptor завжди оновлюється, щоб розшифрувати файли з кількох сімейств програм-вимагачів.

Рахні

Агент.iih

Аура

Autoit

Плетор

Ротор

Ламер

Лорток

Cryptokluchen

демократія

Bitman – TeslaCrypt версії 3 і 4Б. Інструмент Kaspersky RannohDecryptor призначений для розшифровки файлів, які постраждали від:

Ранно

AutoIt

Лютість

Крибола

Cryakl

CryptXXX версії 1 і 2

Cryptowall – інформація про віруси та параметри дешифрування.

The Cryptowall (або «Дешифратор Cryptowall”) вірус – це новий варіант Криптозахист вірус-вимагач. Коли комп’ютер заражений Cryptowall програми-вимагачі, а потім усі важливі файли на комп’ютері (включаючи файли на підключених мережевих дисках, якщо ви увійшли в мережу) стають зашифрованими за допомогою сильного шифрування, що робить його практично неможливим розшифрувати їх. Після Cryptowall шифрування, вірус створює та надсилає приватний ключ (пароль) на приватний сервер для того, щоб його зловмисник використовував для розшифрування ваших файлів. Після цього злочинці повідомляють своїм жертвам, що всі їхні критичні файли зашифровані, і єдиний спосіб розшифрувати їх – це заплатити викуп у розмірі 500 доларів США (або більше) у визначений період часу, інакше викуп буде подвоїться або їхні файли будуть втрачені постійно.

Як розшифрувати заражені файли Cryptowall і повернути ваші файли:

Якщо ви хочете розшифрувати Cryptowall зашифровані файли та отримати свої файли назад, тоді у вас є такі варіанти:

А. Перший варіант — заплатити викуп. Якщо ви вирішите це зробити, продовжуйте оплату на свій страх і ризик, оскільки, згідно з нашим дослідженням, деякі користувачі повертають свої дані, а інші — ні. Майте на увазі, що злочинці – не найнадійніші люди на планеті.

Б. Другий варіант — очистити заражений комп’ютер, а потім відновити заражені файли з чистої резервної копії (якщо вона у вас є).

C Якщо у вас немає чистої резервної копії, то єдиний варіант, який залишається, - це відновити ваші файли в попередніх версіях із «Тіньові копії”. Зверніть увагу, що ця процедура працює лише в ОС Windows 8, Windows 7 і Vista і лише якщо «Відновлення системи” раніше була включена на вашому комп’ютері і не була вимкнена після Cryptowall інфекції.

- Реферальне посилання: Як відновити файли з тіньових копій.

Детальний аналіз о Cryptowall Зараження та видалення програм-вимагачів можна знайти в цій публікації:

- Як видалити вірус CryptoWall і відновити файли

CryptoDefense & How_Decrypt – Інформація про віруси та розшифрування.

Криптозахистє ще одним вірусом-вимагачем, який може зашифрувати всі файли на вашому комп’ютері незалежно від їх розширення (типу файлу) за допомогою сильного шифрування, так що розшифрувати їх практично неможливо. Вірус може вимкнути «Відновлення системи” на зараженому комп’ютері і може видалити всі “Тіньові копії томів”, тож ви не можете відновити свої файли до їх попередніх версій. При зараженні Криптозахист вірус-вимагач, створює два файли в кожній зараженій папці ("How_Decrypt.txt" і "How_Decrypt.html") з детальними інструкціями щодо оплати викуп, щоб розшифрувати ваші файли, і надсилає приватний ключ (пароль) на приватний сервер, щоб злочинець його використав для розшифрування ваших файли.

Детальний аналіз о Криптозахист Зараження та видалення програм-вимагачів можна знайти в цій публікації:

- Як видалити вірус CryptoDefense та відновити файли

Як розшифрувати зашифровані файли Cryptodefense та повернути ваші файли:

Для того, щоб розшифрувати Криптозахист заражених файлів у вас є такі параметри:

А. Перший варіант — заплатити викуп. Якщо ви вирішите це зробити, то продовжуйте оплату на свій страх і ризик, оскільки згідно з нашими дослідженнями, деякі користувачі отримують свої дані назад, а інші — ні. Майте на увазі, що злочинці – не найнадійніші люди на планеті.

Б. Другий варіант — очистити заражений комп’ютер, а потім відновити заражені файли з чистої резервної копії (якщо вона у вас є).

C Якщо у вас немає чистої резервної копії, ви можете спробувати відновити свої файли в попередніх версіях із «Тіньові копії”. Зверніть увагу, що ця процедура працює лише в ОС Windows 8, Windows 7 і Vista і лише якщо «Відновлення системи” раніше була включена на вашому комп’ютері і не була вимкнена після Криптозахист інфекції.

- Реферальне посилання: Як відновити файли з тіньових копій.

д. Нарешті, якщо у вас немає чистої резервної копії і ви не можете відновити свої файли з «Тіньові копії”, то можна спробувати розшифрувати Криптозахист зашифровані файли за допомогою Дешифратор Emsisoft корисність. Щоб зробити це:

Важливе повідомлення: Ця утиліта працює лише для комп’ютерів, заражених до 1 квітня 2014 року.

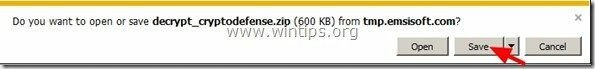

1.Завантажити “Emsisoft Decrypter” утиліта для вашого комп’ютера (наприклад, ваш Робочий стіл).

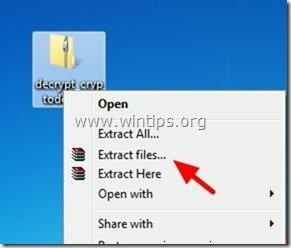

2. Коли завантаження буде завершено, перейдіть до свого Робочий стіл і «Екстракт” та “decrypt_cryptodefense.zip” файл.

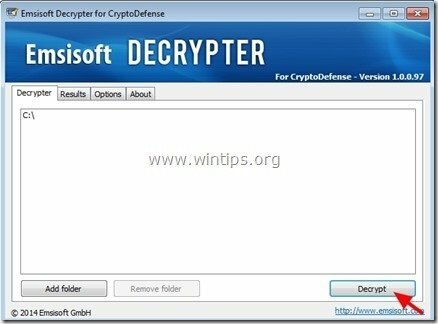

3. Тепер подвійне клацання запускати «decrypt_cryptodefense» корисність.

4. Нарешті натисніть кнопку «Розшифрувати” для розшифрування файлів.

Джерело – Додаткова інформація: Детальний посібник про те, як розшифрувати зашифровані файли CryptoDefense за допомогою Дешифратор Emsisoft утиліту можна знайти тут: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit або HowDecrypt – інформація про віруси та розшифрування.

Cryptorbit або HowDecrypt вірус – це вірус-вимагач, який може зашифрувати всі файли на вашому комп’ютері. Після зараження комп’ютера Cryptorbit вірус всі ваші критичні файли зашифровані незалежно від їх розширення (типу файлу) із надійним шифруванням, що робить їх практично неможливим розшифрувати. Вірус також створює два файли в кожній зараженій папці на вашому комп’ютері (“HowDecrypt.txt” та “HowDecrypt.gif”) з детальними інструкціями про те, як ви можете заплатити викуп і розшифрувати свої файли.

Детальний аналіз о Cryptorbit Зараження та видалення програм-вимагачів можна знайти в цій публікації:

- Як видалити вірус Cryptorbit (HOWDECRYPT) і відновити файли

Як розшифрувати заражені файли Cryptorbit і повернути ваші файли:

Для того, щоб розшифрувати Cryptorbit зашифровані файли, у вас є такі параметри:

А. Перший варіант — заплатити викуп. Якщо ви вирішите це зробити, продовжуйте оплату на свій страх і ризик, оскільки, згідно з нашим дослідженням, деякі користувачі повертають свої дані, а інші — ні.

Б. Другий варіант — очистити заражений комп’ютер, а потім відновити заражені файли з чистої резервної копії (якщо вона у вас є).

C Якщо у вас немає чистої резервної копії, ви можете спробувати відновити свої файли в попередніх версіях із «Тіньові копії”. Зверніть увагу, що ця процедура працює лише в ОС Windows 8, Windows 7 і Vista і лише якщо «Відновлення системи” раніше була включена на вашому комп’ютері і не була вимкнена після Cryptorbit інфекції.

- Реферальне посилання: Як відновити файли з тіньових копій.

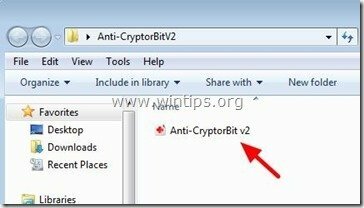

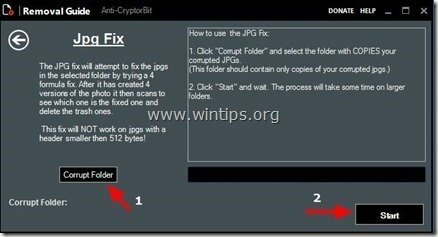

д. Нарешті, якщо у вас немає чистої резервної копії і ви не можете відновити свої файли з «Тіньові копії” тоді ви можете спробувати розшифрувати Cryptorbit зашифровані файли за допомогою Anti-CryptorBit корисність. Щоб зробити це:

1.Завантажити “Anti-CryptorBit” утиліта для вашого комп’ютера (наприклад, ваш Робочий стіл)

2. Коли завантаження буде завершено, перейдіть до свого Робочий стіл і «Екстракт” та “Anti-CryptorBitV2.zip” файл.

3. Тепер подвійне клацання запускати Анти-КрипторBitv2 корисність.

4. Виберіть тип файлів, які ви хочете відновити. (наприклад, «JPG»)

5. Нарешті виберіть папку, яка містить пошкоджені/зашифровані (JPG) файли, а потім натисніть «Почніть”, щоб виправити їх.

Cryptolocker – інформація та розшифровка вірусів.

Cryptolocker (також відомий як "Troj/Ransom-ACP”, “троян. Ransomcrypt. Ф”) є шкідливим вірусом-вимагачем (TROJAN), і коли він заражає ваш комп’ютер, він шифрує всі файли незалежно від їх розширення (типу файлу). Погана новина цього вірусу полягає в тому, що після того, як він заражає ваш комп’ютер, ваші важливі файли зашифровуються за допомогою сильного шифрування, і їх практично неможливо розшифрувати. Після зараження комп’ютера вірусом Cryptolocker на комп’ютері жертви з’являється інформаційне повідомлення з вимогою сплатити (викуп) 300 доларів (або більше), щоб розшифрувати ваші файли.

Детальний аналіз о Cryptolocker Зараження та видалення програм-вимагачів можна знайти в цій публікації:

- Як видалити CryptoLocker Ransomware та відновити файли

Як розшифрувати заражені файли Cryptolocker і повернути ваші файли:

Для того, щоб розшифрувати Cryptolocker заражених файлів у вас є такі параметри:

А. Перший варіант — заплатити викуп. Якщо ви вирішите це зробити, продовжуйте оплату на свій страх і ризик, оскільки, згідно з нашим дослідженням, деякі користувачі повертають свої дані, а інші — ні.

Б. Другий варіант — очистити заражений комп’ютер, а потім відновити заражені файли з чистої резервної копії (якщо вона у вас є).

C Якщо у вас немає чистої резервної копії, ви можете спробувати відновити свої файли в попередніх версіях із «Тіньові копії”. Зверніть увагу, що ця процедура працює лише в ОС Windows 8, Windows 7 і Vista і лише якщо «Відновлення системи” раніше була включена на вашому комп’ютері і не була вимкнена після Cryptolocker інфекції.

- Реферальне посилання: Як відновити файли з тіньових копій.

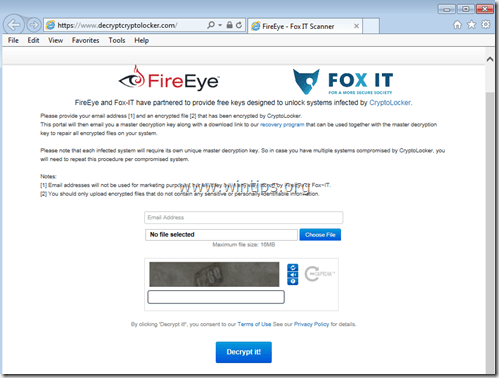

д. У серпні 2014 р. FireEye & Fox-IT випустили нову послугу, яка отримує приватний ключ дешифрування для користувачів, які були заражені програмою-вимагачем CryptoLocker. Послуга називається 'РозшифруватиCryptoLocker' (послуга припинена), він доступний у всьому світі і не вимагає від користувачів реєстрації або надання контактної інформації для його використання.

Щоб скористатися цією послугою, необхідно відвідати цей сайт: (послуга припинена) і завантажте один зашифрований файл CryptoLocker із зараженого комп’ютера (Примітка: завантажте файл, який не містить конфіденційної та/або приватної інформації). Після цього ви повинні вказати адресу електронної пошти, щоб отримати ваш закритий ключ і посилання для завантаження інструмента розшифровки. Нарешті запустіть завантажений інструмент розшифрування CryptoLocker (локально на вашому комп’ютері) і введіть свій закритий ключ, щоб розшифрувати зашифровані файли CryptoLocker.

Більше інформації про цю послугу можна знайти тут: FireEye і Fox-IT оголошують про новий сервіс для допомоги жертвам CryptoLocker.

CryptXXX V1, V2, V3 (варіанти: .crypt, crypz або 5 шістнадцяткових символів).

- CryptXXX V1 & CryptXXX V2 Програма-вимагач шифрує ваші файли та додає розширення «.crypt» у кінці кожного файлу після зараження.

- CryptXXX v3 додає розширення ".cryptz" після шифрування ваших файлів.

Троян CryptXXX шифрує такі типи файлів:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR, .GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF, .PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT, .UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV, .ZIP, .ZIPX

Як розшифрувати файли CryptXXX.

Якщо ви заражені CryptXXX версії 1 або 2, використовуйте Інструмент Kaspersky RannohDecryptor щоб розшифрувати ваші файли.

Якщо ви заражені CryptXXX версії 3, використовуйте Розшифровувач файлів-вимагачів від Trend Micro. *

Примітка: Через розширене шифрування вірусу CryptXXX V3 наразі можливе лише часткове розшифрування даних, і вам доведеться використовувати сторонній інструмент відновлення для відновлення файлів, наприклад: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky та AutoLocky (варіанти: .locky)

Локі Програма-вимагач шифрує ваші файли за допомогою шифрування RSA-2048 і AES-128, і після зараження всі ваші файли перейменовуються на унікальне ім’я файлу довжиною 32 символи з розширенням «.locky» (наприклад, «.1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). Локі вірус може заражати локальні або мережеві диски і під час зараження створює файл з іменем "_HELP_instructions.html" у кожній зараженій папці з інструкціями про те, як ви можете заплатити викуп і розшифрувати свої файли за допомогою браузера TOR.

AutoLocky є ще одним варіантом вірусу Локі. Основна відмінність між Locky і Autolocky полягає в тому, що Autolocky не змінює оригінальну назву файлу під час зараження. (наприклад, якщо файл має назву "Документ 1.doc"до зараження Autolocky перейменує його на "Документ1.doc.locky")

Як розшифрувати файли .LOCKY:

- Перший варіант — очистити заражений комп’ютер, а потім відновити заражені файли з чистої резервної копії (якщо вона у вас є).

- Другим варіантом, якщо у вас немає чистої резервної копії, є відновлення файлів у попередніх версіях із «Тіньові копії”. Як відновити файли з тіньових копій.

- Третій варіант - використовувати Дешифратор Emsisoft для AutoLocky щоб розшифрувати ваші файли. (Інструмент дешифрування працює лише для Автоблокування).

Trojan-Ransom. Win32.Rector – Інформація та розшифровка вірусів.

The Троянський ректор шифрує файли з такими розширеннями: .doc, .jpg, .pdf.rar, і після зараження це робить їх непридатними для використання. Після зараження файлів с троянський ректор, потім розширення заражених файлів змінюються на .VSCRYPT, .ЗАРАЖЕНИЙ, .КОРРЕКТОР або .БЛОК і це робить їх непридатними. Коли ви намагаєтеся відкрити заражені файли, на екрані з’являється повідомлення кириличним шрифтом, яке містить вимогу викупу та деталі платежу. Кіберзлочинець, який робить Троянський ректор називається «††КОППЕКТОП†† і просить зв'язатися з ним через електронну пошту або ICQ (EMAIL: [email protected] / ICQ: 557973252 або 481095), щоб дати інструкції, як розблокувати ваші файли.

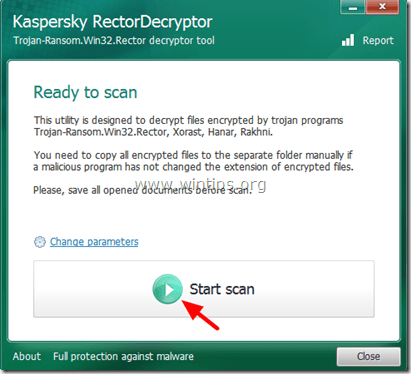

Як розшифрувати файли, заражені Trojan Rector, і повернути ваші файли:

порада: Скопіюйте всі заражені файли в окремий каталог і закрийте всі відкриті програми, перш ніж приступити до сканування та розшифрування уражених файлів.

1. Завантажити Ректор Дешифраторкорисність (від Лабораторія Касперського) на свій комп'ютер.

2. Коли завантаження буде завершено, запустіть RectorDecryptor.exe.

3. Натисніть кнопку «Почніть сканування”, щоб перевірити ваші диски на наявність зашифрованих файлів.

4. Нехай RectorDecryptor утиліта для сканування та дешифрування зашифрованих файлів (з розширеннями .vscrypt, .infected, .bloc, .korrektor) а потім виберіть опцію «Видаліть зашифровані файли після розшифрування», якщо розшифровка була успішною. *

* Після розшифрування ви можете знайти журнал звітів про процес сканування/дешифрування в корені вашого диска C:\ (наприклад, «C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. Нарешті продовжуйте перевіряти та очищати вашу систему від шкідливих програм, які можуть існувати в ній.

Джерело – Додаткова інформація:http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-Ransom. Win32.Xorist, Trojan-Ransom. MSIL.Vandev – Інформація про віруси та розшифрування.

TheТроян Ransom Xorist & Троян Ренсом Вальдев, шифрує файли з такими розширеннями:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr, idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, x w, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Після зараження,Троян Ransom Xorist ставить під загрозу безпеку вашого комп’ютера, робить ваш комп’ютер нестабільним і відображає на екрані повідомлення з вимогою викупу, щоб розшифрувати заражені файли. Повідомлення також містять інформацію про те, як сплатити викуп, щоб отримати від кіберзлочинців утиліту для розшифровки.

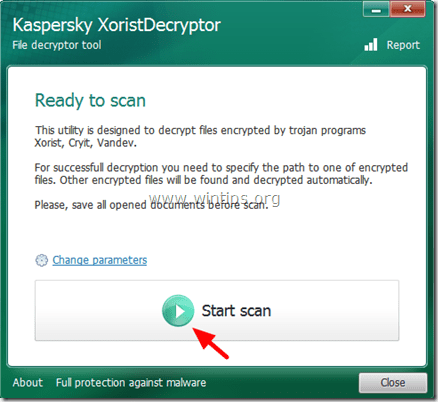

Як розшифрувати файли, заражені трояном Win32.Xorist або трояном MSIL.Vandev:

порада: Скопіюйте всі заражені файли в окремий каталог і закрийте всі відкриті програми, перш ніж приступити до сканування та розшифрування уражених файлів.

1. Завантажити Xorist Decryptorкорисність (від Лабораторія Касперського) на свій комп'ютер.

2. Коли завантаження буде завершено, запустіть XoristDecryptor.exe.

Примітка: Якщо ви хочете видалити зашифровані файли після завершення розшифрування, натисніть кнопку «Змінити параметри” та поставте прапорець “Видаліть зашифровані файли після розшифрування” прапорець під “Додаткові параметри”.

3. Натисніть кнопку «Почніть сканування” кнопка.

4. Введіть шлях принаймні до одного зашифрованого файлу, а потім зачекайте, поки утиліта не розшифрує зашифровані файли.

5. Якщо розшифровка була успішною, перезавантажте комп’ютер, а потім проскануйте та очистіть систему від шкідливих програм, які можуть існувати на ньому.

Джерело – Додаткова інформація: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Ransom. Win32.Rakhni – Інформація та розшифровка вірусів.

The Троянський викуп Рахні шифрує файли, змінюючи розширення файлів наступним чином:

Після шифрування ваші файли непридатні для використання, а безпека вашої системи під загрозою. Також Trojan-Ransom. Win32.Рахні створює файл на вашому %ДАНІ ПРОГРАМИ% папка з назвою «exit.hhr.oshit”, який містить зашифрований пароль для заражених файлів.

Увага: The Trojan-Ransom. Win32.Рахні створює «exit.hhr.oshit”, який містить зашифрований пароль до файлів користувача. Якщо цей файл залишиться на комп’ютері, він розшифрує його за допомогою РахніДекриптор утиліта швидше. Якщо файл було видалено, його можна відновити за допомогою утиліт для відновлення файлів. Після відновлення файлу вставте його %ДАНІ ПРОГРАМИ% і ще раз запустіть сканування за допомогою утиліти.

%ДАНІ ПРОГРАМИ% розташування папки:

-

Windows XP: C:\Documents and Settings\

\Дані програми -

Windows 7/8: C:\Користувачі\

\AppData\Роумінг

Як розшифрувати файли, заражені трояном Rakhni, і повернути ваші файли:

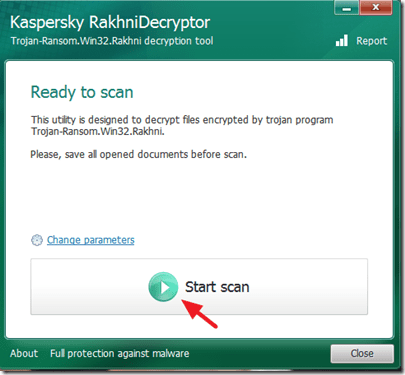

1. Завантажити Дешифратор Рахнікорисність (від Лабораторія Касперського) на свій комп'ютер.

2. Коли завантаження буде завершено, запустіть RakhniDecryptor.exe.

Примітка: Якщо ви хочете видалити зашифровані файли після завершення розшифрування, натисніть кнопку «Змінити параметри” та поставте прапорець “Видаліть зашифровані файли після розшифрування” прапорець під “Додаткові параметри”.

3. Натисніть кнопку «Почніть сканування”, щоб перевірити ваші диски на наявність зашифрованих файлів.

4. Введіть шлях принаймні до одного зашифрованого файлу (наприклад, «file.doc.locked»), а потім дочекайтеся, поки утиліта відновить пароль із «exit.hhr.oshit” файл (зауважте Увага) і розшифровує ваші файли.

Джерело – Додаткова інформація: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Ransom. Win32.Rannoh (Trojan-Ransom. Win32.Cryakl) – Інформація та розшифровка вірусів.

The Троян Rannoh або Троян Cryakl шифрує всі файли на вашому комп’ютері таким чином:

- У разі а Trojan-Ransom. Win32.Rannoh зараження, імена файлів і розширення будуть змінені відповідно до шаблону заблоковано-

. . - У разі а Trojan-Ransom. Win32.Cryakl зараження, тег {CRYPTENDBLACKDC} додається в кінець імен файлів.

Як розшифрувати файли, заражені трояном Rannoh або троянцем Cryakl, і повернути ваші файли:

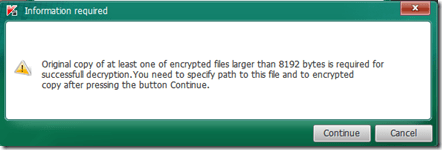

Важливо: TheДешифратор Ранно Утиліта розшифровує файли, порівнюючи один зашифрований і один розшифрований файл. Отже, якщо ви хочете використовувати Дешифратор Ранно утиліта для розшифрування файлів, ви повинні мати оригінальну копію принаймні одного зашифрованого файлу до зараження (наприклад, із чистої резервної копії).

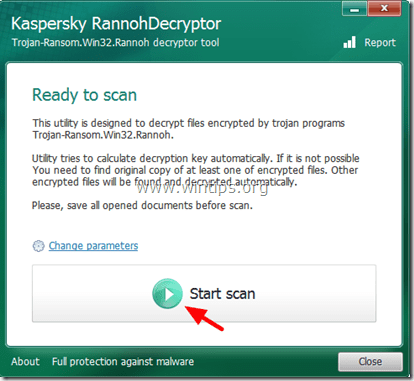

1. Завантажити Дешифратор Ранноутиліту для вашого комп'ютера.

2. Коли завантаження буде завершено, запустіть RannohDecryptor.exe

Примітка: Якщо ви хочете видалити зашифровані файли після завершення розшифрування, натисніть кнопку «Змінити параметри” та поставте прапорець “Видаліть зашифровані файли після розшифрування” прапорець під “Додаткові параметри”.

3. Натисніть кнопку «Почніть сканування” кнопка.

4. Читати "Необхідна інформація", а потім натисніть "Продовжуйте” та вкажіть шлях до оригінальної копії принаймні одного зашифрованого файлу до зараження (clean – original – file) і шлях до зашифрованого файлу (infected – encrypted -file).

5. Після розшифрування ви можете знайти журнал звіту про процес сканування/дешифрування в кореневому корені вашого диска C:\. (наприклад, «C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

Джерело – Додаткова інформація: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (варіанти: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc і .vvv)

The TeslaCrypt Вірус ransomware додає до ваших файлів такі розширення: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc і .vvv.

Як розшифрувати файли TeslaCrypt:

Якщо ви заражені вірусом TeslaCrypt, скористайтеся одним із цих інструментів для розшифрування файлів:

- TeslaDecoder: Додаткова інформація та інструкції щодо використання TeslaDecoder можна знайти в цій статті: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (варіанти: .xxx, .ttt, .micro, .mp3)

The TeslaCrypt 3.0 вірус-вимагач додає такі розширення до ваших файлів: .xxx, .ttt, .micro & .mp3

Як розшифрувати файли TeslaCrypt V3.0:

Якщо ви заражені TeslaCrypt 3.0 потім спробуйте відновити свої файли за допомогою:

- Розшифровувач файлів Micro Ransomware від Trend інструмент.

- РахніДекриптор (Як керувати)

- Декодер Tesla (Як керувати)

- Tesladecrypt – McAfee

TeslaCrypt V4.0 (ім'я файлу та розширення не змінені)

Щоб розшифрувати файли TeslaCrypt V4, спробуйте одну з таких утиліт:

- Розшифровувач файлів Micro Ransomware від Trend інструмент.

- РахніДекриптор (Як керувати)

- Декодер Tesla (Як керувати)

EnzoS.

8 жовтня 2016 року о 8:01