Більшість людей, які користуються Інтернетом, уже знають, що значок замка в рядку URL означає, що сайт є безпечно, але ви можете не усвідомлювати, що це означає або наскільки безпечним є ваше з’єднання навісний замок.

Висячий замок є візуальною ознакою того, що ваше з’єднання з веб-сайтом було захищено за допомогою HTTPS. HTTPS, або Hypertext Transfer Protocol Secure, — це версія протоколу HTTP, яка використовує шифрування для захисту ваших даних від сторонніх очей.

Шифрування – це процес скремблування даних за допомогою шифру та ключа шифрування, щоб їх можна було прочитати лише за допомогою ключа дешифрування. Ви можете думати про це як про скриньку, ви можете написати повідомлення, заблокувати скриньку, і тоді лише той, хто має правильний ключ, зможе відкрити коробку, щоб прочитати повідомлення. Це захищає ваші дані від хакерів, які намагаються вкрасти дані облікового запису.

Одна з ключових відомостей, яку ви повинні знати, полягає в тому, що шифрування та безпека HTTPS лише підтверджують, що ваше з’єднання з веб-сайтом, який ви ввели в рядку URL, є безпечним. Це не означає, що веб-сайт захищений або навіть що це веб-сайт, на який ви збиралися перейти. Багато фішингових та шкідливих веб-сайтів переходять на використання HTTPS, оскільки він стає доступнішим, тому небезпечно просто довіряти будь-якому сайту, який використовує HTTPS.

Порада: «фішинговий» веб-сайт намагається обманом змусити вас подати конфіденційні дані, наприклад інформацію облікового запису, підробивши легітимну сторінку входу. Посилання на фішингові сайти часто надсилаються електронною поштою. Шкідливе програмне забезпечення — це загальний термін для «зловмисного програмного забезпечення», який включає віруси, хробаки, програми-вимагачі тощо.

Примітка. Ніколи не вводьте своє ім’я користувача та пароль або іншу конфіденційну інформацію, наприклад банківські реквізити, через незахищене з’єднання. Навіть якщо на сайті є навісний замок і HTTPS, це не означає, що ви не повинні бути обережними з тим, куди ви вводите свої дані.

Інструменти розробника Chrome

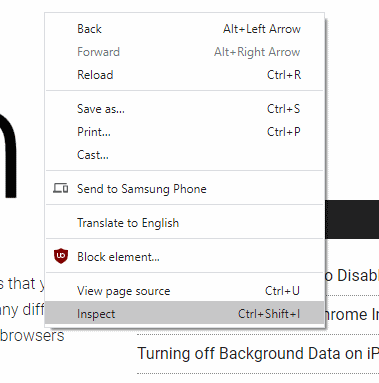

Щоб переглянути додаткову інформацію про ваше захищене з’єднання, потрібно відкрити панель інструментів розробника Chrome. Ви можете зробити це, натиснувши F12 або клацнувши правою кнопкою миші та вибравши «Перевірити» внизу списку.

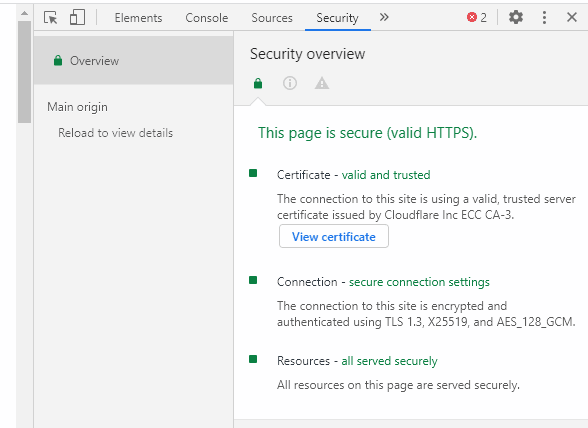

На панелі інструментів розробника за замовчуванням буде панель «Елементи», щоб переглянути інформацію про безпеку, вам потрібно перейти на панель «Безпека». Якщо його не видно відразу, вам може знадобитися натиснути значок подвійної стрілки на панелі інструментів розробника, а потім вибрати звідти «Безпека».

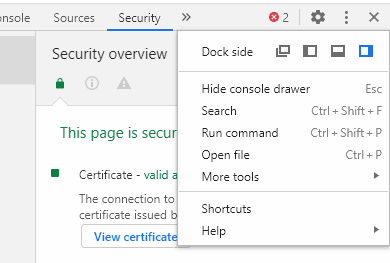

Якщо вам не подобається, що панель інструментів розробника прикріплена праворуч від сторінки, ви можете перемістити її вниз, ліворуч або перемістити в окрему вікно, клацнувши піктограму з потрійною крапкою у верхньому правому куті панелі інструментів розробника, а потім вибравши бажаний варіант із «Док-станції». виділення.

В огляді панелі безпеки є три розділи інформації: сертифікат, підключення та ресурси. Вони охоплюють деталі сертифіката HTTPS, шифрування, яке використовується для захисту з’єднання, а також інформацію про те, чи обслуговувалися якісь ресурси небезпечно.

Сертифікати

У розділі сертифікатів вказано, який центр сертифікації видав сертифікат HTTPS, якщо він дійсний і надійний, і дозволяє вам переглянути сертифікат. Окрім перевірки того, що веб-сайт, до якого ви підключаєтесь, керує особою, якій належить URL-адреса, сертифікат не впливає безпосередньо на безпеку вашого з’єднання

Порада: сертифікати HTTPS працюють у системі ланцюга довіри. Кілька кореневих центрів сертифікації можуть видавати сертифікати власникам веб-сайтів після того, як вони підтвердять, що вони є власниками веб-сайту. Ця система розроблена для того, щоб не дати хакерам генерувати сертифікати для веб-сайтів вони не володіють, оскільки ці сертифікати не матимуть ланцюга довіри до кореневого сертифіката авторитет.

Підключення

У розділі «Підключення» детально описано протокол шифрування, алгоритм обміну ключами та алгоритм шифрування, які використовуються для шифрування ваших даних. В ідеалі алгоритм шифрування повинен говорити «TLS 1.2» або «TLS 1.3». TLS, або транспортний рівень безпеки, є стандартом для узгодження конфігурацій шифрування.

Версії TLS 1.3 і 1.2 є поточними стандартами і вважаються безпечними. Обидва TLS 1.0 і 1.1 застаріли, оскільки вони застаріли та мають деякі відомі недоліки, хоча з точки зору безпеки вони все ще є адекватними.

Порада. Не підтримується означає, що їх використання не рекомендується, а підтримку вживаються.

Попередниками TLS були SSLv3 і SSLv2. Більше майже ніде не підтримується жодна з цих опцій, оскільки вони не підтримуються через те, що вони вважаються небезпечними з 2015 та 2011 років відповідно.

Наступне значення — алгоритм обміну ключами. Це використовується для безпечного узгодження ключа шифрування, який буде використовуватися з алгоритмом шифрування. Їх надто багато, щоб назвати, але вони, як правило, покладаються на протокол ключового узгодження під назвою «Еліптична крива Diffe-Hellman Ephemeral» або ECDHE. Неможливо визначити узгоджений ключ шифрування без використання стороннього програмного забезпечення для моніторингу мережі та свідомо ослабленої конфігурації. Явна заборона доступу до цієї інформації у браузері означає, що її не можна випадково зламати.

Остаточне значення в розділі Connection – це набір шифрів, який використовується для шифрування з’єднання. Знову надто багато, щоб назвати. Зазвичай шифри мають імена з кількох частин, які можуть описувати використовуваний алгоритм шифрування, міцність шифру в бітах і режим, який використовується.

У прикладі AES-128-GCM, як показано на знімку екрана вище, алгоритмом шифрування є AES, або розширений стандарт шифрування, потужність становить 128 біт, а режим лічильника Галуа використаний.

Порада: 128 або 256 біт є найпоширенішими рівнями криптографічної безпеки. Вони означають, що використовується 128 або 256 бітів випадковості, що утворюють ключ шифрування. Це 2^128 можливих комбінацій, або дві, помножені самі на себе в 128 разів. Як і у всіх експонентах, числа стають дуже великими, дуже швидко. Кількість можливих 256-бітових комбінацій клавіш приблизно дорівнює деяким низьким оцінкам кількості атомів у спостережуваному Всесвіті. Неймовірно важко правильно вгадати ключ шифрування навіть за наявності кількох суперкомп’ютерів і віків часу.

Ресурси

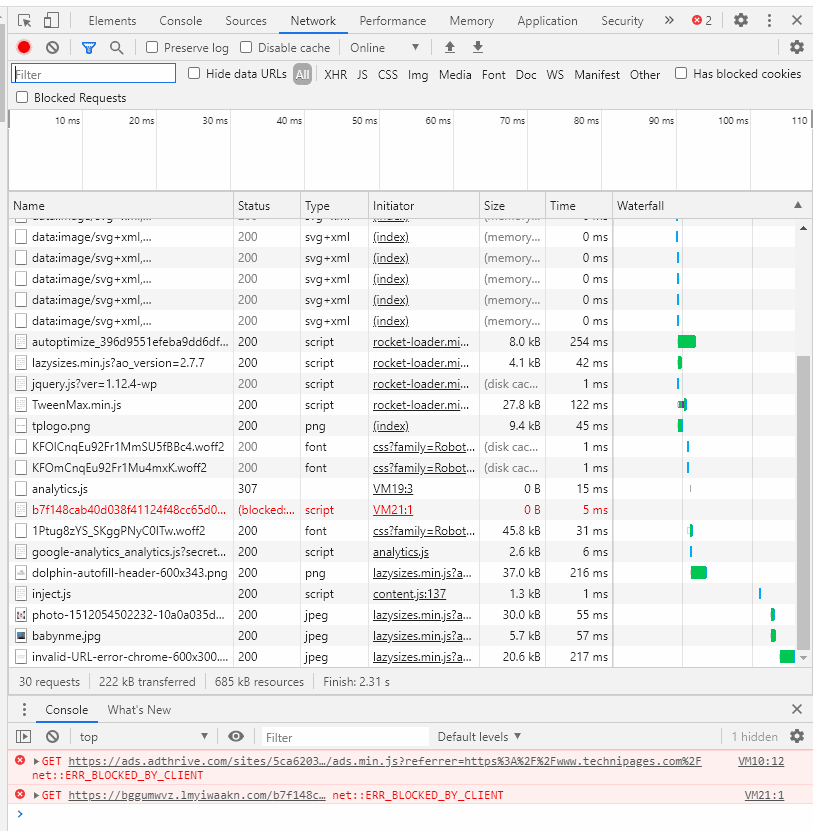

Розділ ресурсів показує всі ресурси сторінки, такі як зображення, сценарії та таблиці стилів, які не були завантажені через безпечне з’єднання. Якщо якісь ресурси були завантажені ненадійно, цей розділ буде виділено червоним кольором і надасть посилання, щоб показати певний елемент або елементи на панелі мережі.

В ідеалі всі ресурси повинні бути завантажені безпечно, оскільки будь-який небезпечний ресурс може бути змінений хакером без вашого відома.

Більше інформації

Ви можете переглянути додаткову інформацію про кожен домен і субдомен, які були завантажені, скориставшись стовпцем ліворуч на панелі. Ці сторінки показують приблизно ту саму інформацію, що й огляд, хоча показана інформація про прозорість сертифікатів та деякі додаткові відомості з сертифікатів.

Порада. Прозорість сертифіката — це протокол, який використовується для протидії деяким історичним зловживанням у процесі видачі сертифіката. Тепер він є обов’язковою частиною всіх нововипущених сертифікатів і використовується для додаткової перевірки легітимності сертифіката.

Початок перегляду дає змогу переглядати кожен із доменів і субдоменів, які завантажували вміст на сторінці, щоб ви могли переглянути їх конкретні конфігурації безпеки.