Багато мережевих служб працюють із застосуванням протоколу керування передачею або TCP як протоколу транспортного рівня. Це пов’язано з тим, що TCP пропонує зв’язок, орієнтований на з’єднання, що дозволяє використовувати пристрій, що передає впевнений, що передбачуваний одержувач повідомлення дійсно отримує його, оскільки є двостороннє з’єднання створений.

Однак не кожна програма має мати таке з’єднання, особливо програми реального часу там, де воно є бажано, щоб повідомлення було скинуто, а не чекати його повторної передачі, відкладаючи все інше. Для цих програм зазвичай використовується протокол дейтаграм користувача або протокол транспортного рівня UDP.

Одним із прикладів типу програми, яка використовує UDP, є онлайн-відеоігри. Ці ігри покладаються на постійні оновлення, що надсилаються сервером і комп’ютером, і будь-яка затримка, спричинена повторною пересилкою даних, є значно більш руйнівною, ніж мати справу з пропущеним пакетом або двома.

Оскільки ці послуги на основі UDP можуть бути в будь-якій мережі, важливо перевірити їх у рамках тесту на проникнення. На щастя, оскільки UDP досить поширений, він зазвичай підтримується програмним забезпеченням для тестування мережі, і Nmap не є винятком.

Як сканувати порти UDP за допомогою Nmap

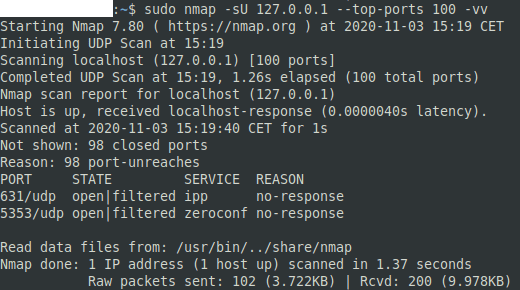

Тестування портів UDP за допомогою Nmap дуже схоже на тестування TCP, насправді синтаксис по суті ідентичний. Єдина відмінність полягає в тому, що вам потрібно вказати прапор «тип сканування» як «-sU», а не «-sT» або «-sS». Наприклад, командою може бути «nmap -sU 127.0.0.1 –top-ports 100 -vv» для сканування шлейфової адреси для 100 найпоширеніших портів UDP та для звітування про результати з подвійним виводом.

Під час сканування UDP слід пам’ятати, що це займе багато часу. Більшість запитів не отримують відповіді, тобто сканування має чекати, поки запит закінчиться. Це робить сканування набагато повільніше, ніж сканування TCP, яке зазвичай повертає якусь відповідь, навіть якщо порт закритий.

Є чотири результати, які ви можете побачити для портів UDP «відкритий», «відкритий|відфільтрований», «закритий» та «відфільтрований». «Відкрити» означає, що запит отримав відповідь UDP. «Відкрити|відфільтровано» вказує на те, що відповіді не було отримано, що може вказувати на те, що служба прослуховує або там немає служби. «Закрито» — це конкретне повідомлення про помилку ICMP «порт недоступний». «Відфільтровано» вказує на інші повідомлення про недосяжність ICMP.