Microsoft har for nylig erkendt eksistensen af en nul-dages sårbarhed i sit Windows-system. Den 23. marts rapporterede det, at en ny sårbarhed er blevet identificeret af dets forskere, der kan påvirke Windows 7/8/8.1/10 og andre tidligere versioner. De mest opdaterede versioner af Windows 10 er også berørt, sagde en talsmand hos Microsoft.

Ud over dette præciserede Microsoft også, at sårbarheden har begrænset rækkevidde og kun kan angribe en bestemt type bruger. Brugere, der bruger forhåndsvisningsruden og ofte beskæftiger sig med skrifttypefiler, er dem, der stort set er målrettet mod.

Microsoft tilføjede yderligere, at de har identificeret og nulstillet angrebene. Vi har fundet to tilfælde, hvor vi har bemærket, at angriberne udnytter smuthuller i Adobe Type Manager Library, sagde Microsoft.

Desværre har Microsoft endnu ikke frigivet en sikkerhedsrettelse til det nyligt fundne smuthul, som menes at blive frigivet den 14. april 2020. Så indtil da skal brugerne tage forholdsregler og korrigerende foranstaltninger for at beskytte deres Windows system.

Zero-Day Vulnerability marts 2020 – Alt du behøver at vide om det

En talsmand fra Microsoft har beskrevet, at den nyligt identificerede nul-dages sårbarhed er relateret til skrifttypefiler, der understøtter de sikkerhedshuller, der i øjeblikket er tilgængelige i Adobe Type Manager Library. For yderligere klarhed sagde han, at problemet opstår på grund af forkert håndtering af "Adobe Type 1 PostScript-format", en specialdesignet multi-master skrifttype.

Fjernudførelsen finder sted, når brugeren forsøger at downloade en skrifttypefil og få vist skrifttypen enten i forhåndsvisningsruden eller i form af et miniaturebillede. Forskere har også kommenteret, at sammen med OTF/TTF-skrifttypefiler kan angribere også udnytte specialdesignede dokumenter. "Det bliver bemærket, at angriberne anvender metoder til at narre brugere. De overbeviser brugerne om at få vist filen i Windows Preview Rude eller åbne den på deres systemer”, tilføjede Microsoft yderligere.

For at opsummere, er blot download af filen tilstrækkelig nok til at angribe et system. Da cyberhooks bruger Windows preview og miniaturebilleder, er åbningen af filen ikke nødvendigvis nødvendig for, at angriberne kan udføre angrebet.

Så indtil en sikkerhedsrettelse er frigivet af Microsoft, rådes brugere til at deaktivere thumbnail- og preview-ruden på deres Windows-pc. Eksperter har også anbefalet brugere ikke at downloade filer fra en tredjepart og upålidelige kilder.

"Folk, der bruger Windows 7, vil ikke modtage nogen sikkerhedsrettelser undtagen dem, der har taget den betalte version af Windows udvidede sikkerhedsopdateringer", Microsoft præciserede yderligere.

Der er få manuelle foranstaltninger, som brugerne kan øve sig på for at rette op på Zero-day sårbarhed i Windows 8/8.1 og 10.

Læs mere: Sådan rettes Windows Update-problemer

Zero-Day sårbarhedsrettelser til Windows 8/8.1/10

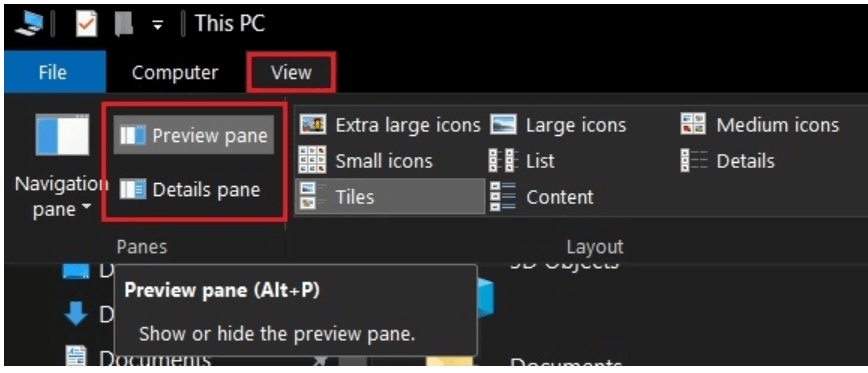

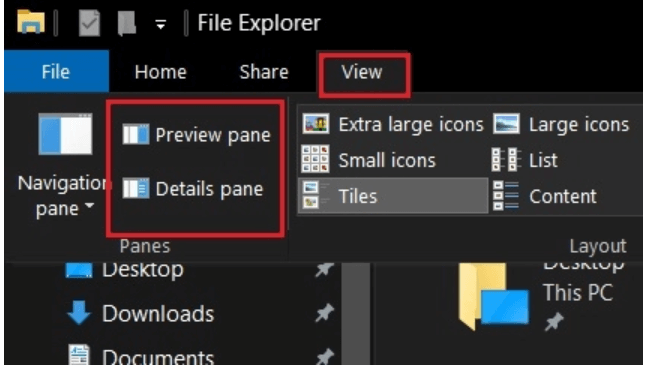

1. Start File Explorer-programmet på dit Windows-system.

2. Fra det nyligt åbnede vindue skal du åbne "Udsigt" fanen.

3. I det næste trin skal du vælge detaljeruden og forhåndsvisningsruden og deaktivere dem.

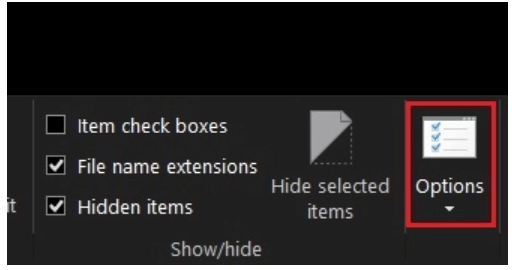

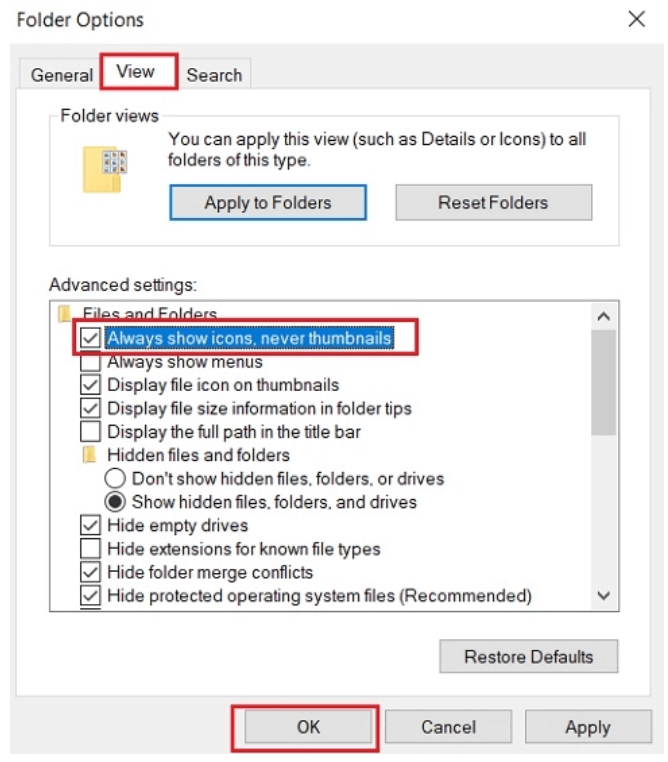

4. Fra øverste højre hjørne skal du klikke på fanen Vis efterfulgt af knappen Indstillinger.

5. Et nyt vindue vil blive lanceret på din Windows-skærm.

6. Vælg fanen Vis og marker derefter indstillingen "Vis altid ikoner, aldrig thumbnails".

7. Gem ændringerne ved at klikke på OK-knappen.

Succesfuld gennemførelse af de ovennævnte trin vil udfylde alle smuthullerne i din Windows-pc og vil redde din pc fra Zero-day exploits.

Læs mere: Sådan downloader du drivere til ukendte enheder

Sådan rettes Zero-Day sårbarhed på Windows 7

Nu hvor vi har lært trinene til at beskytte Windows 10/8.1 og 8 versioner, lad os se et hurtigt blik på, hvordan du kan sikre dine Windows 7-computere.

Da menuerne og undermenuerne i Windows 7 er ret forskellige, varierer trinene lidt.

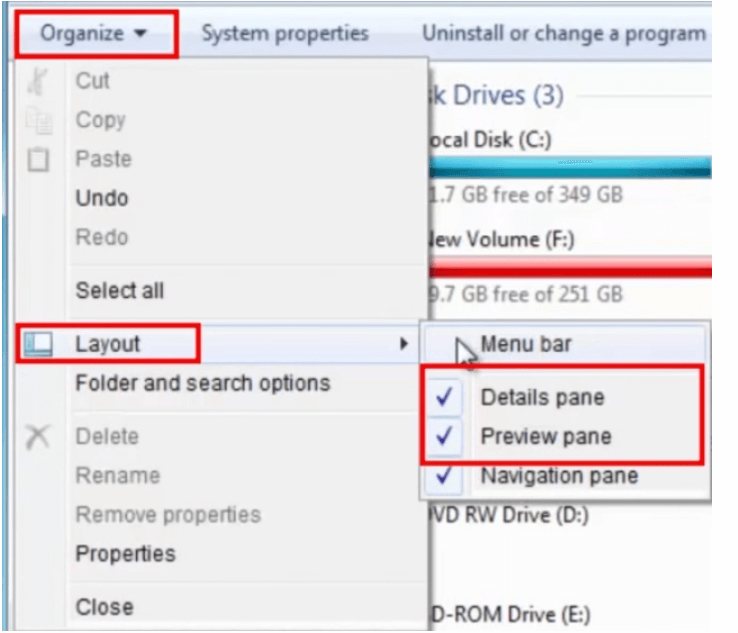

- Til at starte med skal du starte File Explorer på dit system og klikke på knappen "Organiser" i øverste venstre hjørne af din skærm.

- Klik på knappen Layout i rullemenuen.

- Fra layoutet klikker menulinjen på forhåndsvisningsruden

- Vælg derudover "Mapper og søgemuligheder" fra menuen Organiser.

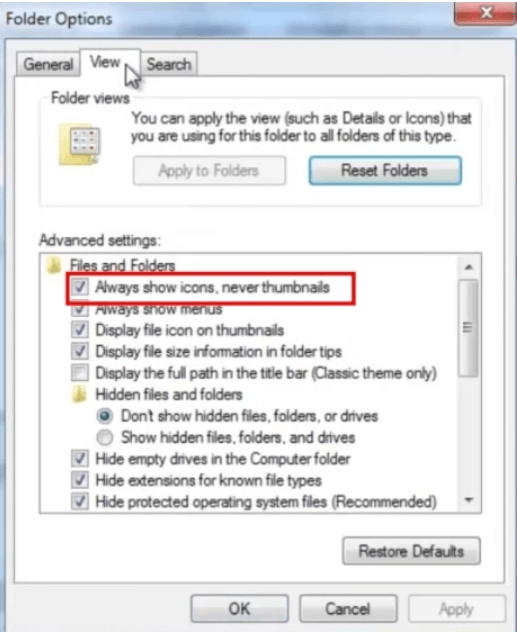

- I det næste trin skal du klikke på fanen Vis og derefter vælge indstillingen "Vis altid ikoner, aldrig thumbnails".

Udførelse af ovenstående trin vil sikre din Windows 7-version i det mindste på værtsniveau.

Læs mere: Sådan opgraderer du til Windows 10 gratis

Yderligere tips

1. Deaktiver WebClient Service

Deaktiver WebClient Services på din Windows 7 og 10 pc for at tilføje endnu et sikkerhedslag. Hvis du gør dette, vil dit system blive utilgængeligt for hackerne ved at blokere alle anmodninger fra WebDAV.

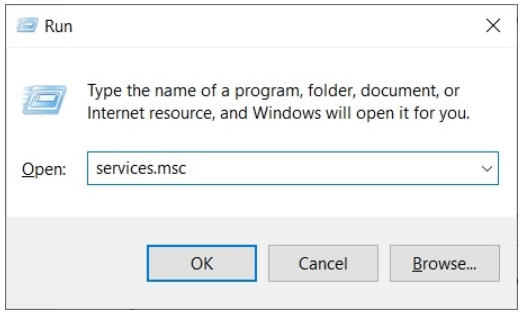

- Åbn Kør-vinduet ved at trykke på Windows + R-tasten på dit tastatur.

- Et Kør-vindue åbnes

- Skriv nu "services.msc" og tryk på Enter, eller klik på OK-knappen.

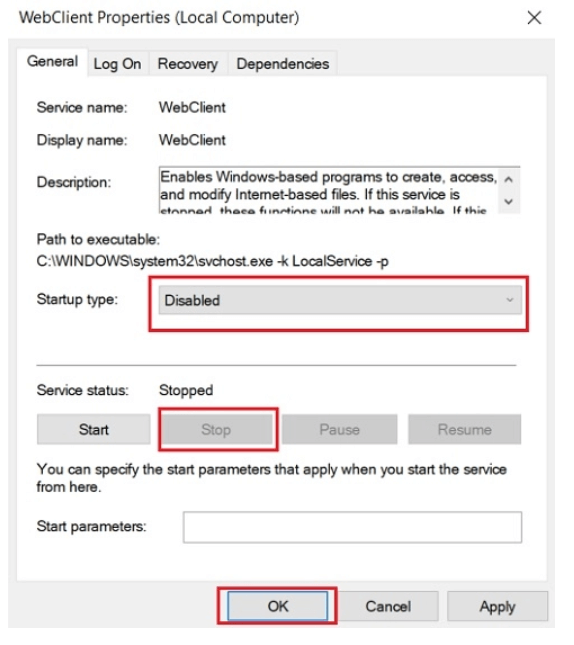

- Højreklik nu på "WebClient" knappen og vælg indstillingen Egenskaber fra rullelisten.

- Klik på knappen Stop og indstil "Opstartstype" på Deaktiver tilstand.

- Til sidst skal du klikke på knappen OK eller trykke på enter.

2. Omdøb ATMFD.DLL-filen for yderligere at beskytte din pc mod nul-dages sårbarhed

Indpakning Op

Så det her er det venner. Se vores blog for at afbøde risiciene i forbindelse med Zero-day sårbarhed. Indtil sikkerhedsrettelsen er frigivet af Windows, anbefaler vi vores brugere at foretage de manuelle ændringer med det samme på deres system.

Billedkilde: Beebom og Betakart