Android-Malware hat sich inzwischen weiterentwickelt und verwendet 27 verschiedene Sprachen

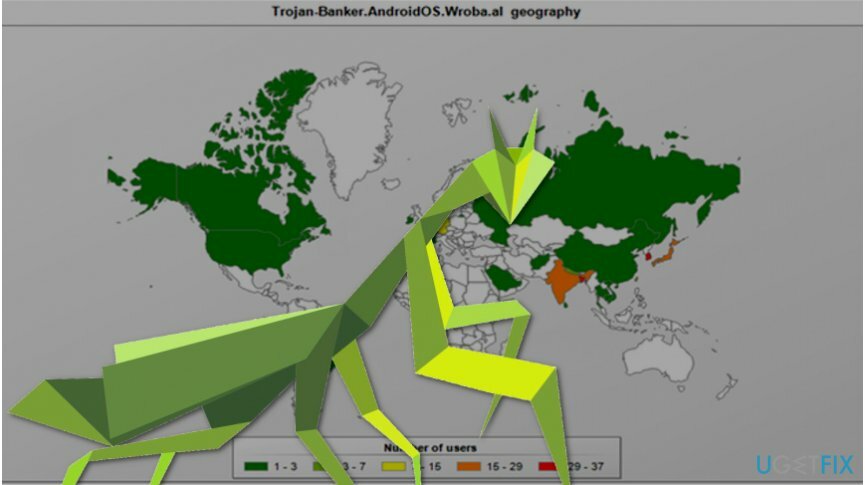

Roaming Mantis ist ein Banking-Trojaner, auch bekannt als XLoader und MoqHao[1]. Bisher betraf es hauptsächlich nur Android-Geräte, einschließlich Smartphones, Tablets usw. Laut den Forschern war dieses Schadprogramm nur in Bangladesch, China, Indien, Korea und Japan aktiv.

Die neuesten Nachrichten zeigen jedoch, dass Roaming Mantis in mehr als 27 andere Sprachen übersetzt und mit zusätzlichen Funktionen aktualisiert wurde[2]. Derzeit zielt dieser Banking-Trojaner auf Personen aus Europa und dem Nahen Osten ab, darunter:

- Bulgarisch;

- Tschechisch;

- Englisch;

- Hebräisch;

- Armenisch;

- Italienisch;

- Georgisch;

- Malaiisch;

- Portugiesisch;

- Serbokroatisch;

- Tagalog;

- Ukrainisch;

- Traditionelles Chinesisch;

- Arabisch;

- Bengali;

- Deutsch;

- Spanisch;

- Hindi;

- Indonesisch;

- Japanisch;

- Koreanisch;

- Polieren;

- Russisch;

- Thailändisch;

- Türkisch;

- Vietnamesisch;

- Vereinfachtes Chinesisch.

Suguru Ishimaru, der Sicherheitsforscher bei Kaspersky Lab, glaubt, dass Hacker Standards verwendet haben Techniken, um den Text automatisch in verschiedene Sprachen zu übersetzen und ihre Infektion zu verbreiten global

[3]:Wir glauben, dass der Angreifer eine einfache Methode verwendet hat, um potenziell mehr Benutzer zu infizieren, indem er ihre ursprünglichen Sprachen mit einem automatischen Übersetzer übersetzte.

Kriminelle wollen auch iOS-Geräte infizieren

Während der Roaming Mantis-Virus ursprünglich nur für Android entwickelt wurde, haben Hacker jetzt ihre Taktik geändert und greifen auch iOS-Gadgets an[4]. Experten behaupten, dass der Zweck solcher Aktionen darin besteht, die Infektion weltweit zu verbreiten, da die neuen iOS-Phishing-Angriffe es den Gaunern ermöglichen, an die Anmeldeinformationen der Benutzer zu gelangen.

Laut der Untersuchung löst der gefälschte DNS-Dienst die Domain hxxp://security.apple.com/ in die IP-Adresse 172.247.116[.]155 auf Adresse, die zu einer Weiterleitung auf die Phishing-Website führt, die dem legitimen Apple außergewöhnlich ähnlich sieht Seite? ˅. So werden Menschen dazu verleitet, sensible Daten direkt an die Kriminellen weiterzugeben.

Die gefälschte Website ist auch in 25 verschiedene Sprachen übersetzt und soll Apple-ID-Details sammeln, einschließlich Kreditkartennummer, Ablaufdatum, CVV-Code, Login und Passwort. Die einzigen zwei Sprachen, die fehlen – Georgisch und Bengali.

Roaming Mantis wird aktualisiert, um Krypto-Mining-Aktivitäten durchzuführen

Experten haben den Code von Roaming Mantis analysiert und festgestellt, dass er jetzt in der Lage ist, die Ressourcen des Computers auszunutzen und Kryptowährungen zu minen. Dies liegt daran, dass das Skript von Coinhive in den HTML-Quellcode eingebettet wurde[5]. Dieser Javascript-Miner hat sich in letzter Zeit bei Hackern durchgesetzt und ist weltweit weit verbreitet.

Sobald der Benutzer vom Computer aus mit der Landing Page verbunden ist, kann der Webminer auf seine CPU-Leistung zugreifen. Ebenso kann die CPU-Auslastung bis zu 100 % ansteigen und PC-Schäden oder eine erhebliche Verschlechterung der Leistung verursachen. Auf Dauer können manche Geräte sogar unbrauchbar werden.