Beim Testen einer Website auf Sicherheitsprobleme ist eines der wichtigsten Dinge, auf die Sie die Augen offen halten sollten, die Benutzerinteraktionen. Eine Benutzerinteraktion ist jede Aktion, bei der die Website eine Form von Benutzeraktion verarbeitet. Dies kann entweder in JavaScript im Browser des Benutzers oder in Interaktionen mit dem Server geschehen, beispielsweise mit einem PHP-Formular. Eine weitere Quelle von Problemen sind Variablen, diese müssen nicht direkt aus Benutzereingaben resultieren und steuern stattdessen einen anderen Aspekt der Seite.

Intruder wurde als Werkzeug entwickelt, um das Testen potenzieller Schwachstellenquellen zu automatisieren. Wie bei anderen integrierten Tools wie Repeater können Sie eine Anfrage, die Sie bearbeiten möchten, über das Rechtsklickmenü an Intruder senden. Die gesendeten Anfragen werden dann auf der Registerkarte Eindringling angezeigt.

Hinweis: Die Verwendung von Burp Suite Intruder auf einer Website, für die Sie keine Erlaubnis haben, kann gemäß verschiedenen Gesetzen zum Computermissbrauch und Hacking eine Straftat darstellen. Stellen Sie sicher, dass Sie die Erlaubnis des Websitebesitzers haben, bevor Sie dies versuchen.

So verwenden Sie Intruder

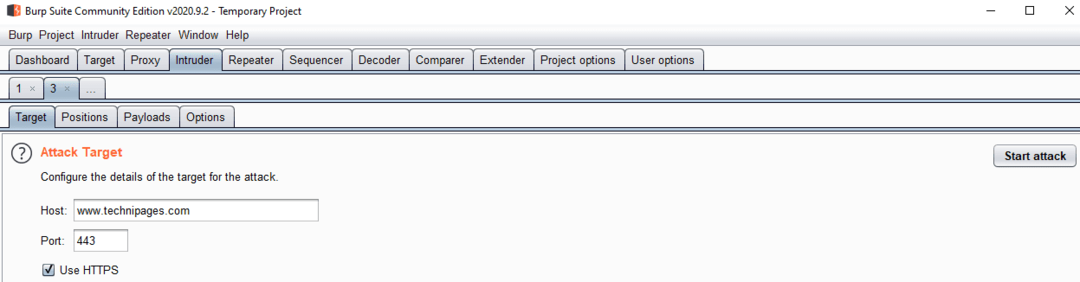

Im Allgemeinen müssen Sie die Unterregisterkarte „Ziel“ auf der Registerkarte „Eindringling“ nicht konfigurieren. Wenn Sie eine Anfrage senden, werden automatisch die Werte eingetragen, die Sie benötigen, um die Anfrage an den richtigen Server zu senden. Es wäre nur wirklich nützlich, wenn Sie entweder die gesamte Anfrage manuell erstellen oder versuchen möchten, HTTPS zu deaktivieren.

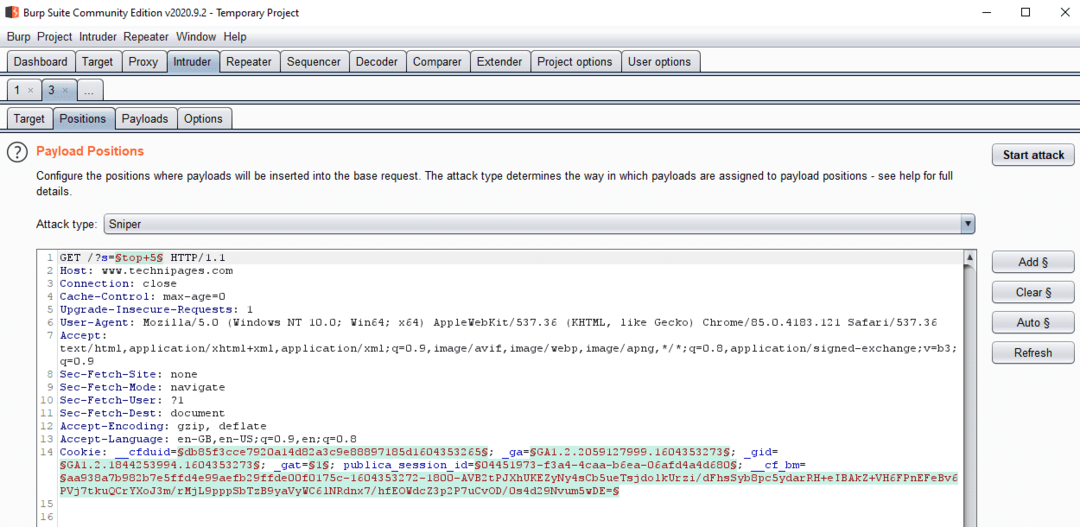

Die Unterregisterkarte „Positionen“ wird verwendet, um auszuwählen, wo in der Anfrage Nutzlasten eingefügt werden sollen. Burp identifiziert und hebt automatisch so viele Variablen wie möglich hervor, jedoch möchten Sie den Angriff wahrscheinlich auf nur ein oder zwei Einfügepunkte gleichzeitig beschränken. Um die ausgewählten Einfügepunkte zu löschen, klicken Sie auf der rechten Seite auf „Löschen §“. Um Einfügepunkte hinzuzufügen, markieren Sie den Bereich, den Sie ändern möchten, und klicken Sie dann auf „Hinzufügen §“.

Das Dropdown-Feld Angriffstyp wird verwendet, um festzulegen, wie Nutzlasten übermittelt werden. „Sniper“ verwendet eine einzelne Nutzlastliste und zielt nacheinander auf jeden Einfügepunkt. „Battering ram“ verwendet eine einzelne Nutzlastliste, fügt die Nutzlast jedoch gleichzeitig an allen Einfügepunkten ein. Pitchfork verwendet mehrere Payloads, fügt jede in ihren entsprechend nummerierten Einfügepunkt ein, verwendet jedoch immer nur den gleichen nummerierten Eintrag aus jeder Liste. „Cluster Bombe“ verwendet eine ähnliche Strategie wie Pitchfork, probiert aber jede Kombination aus

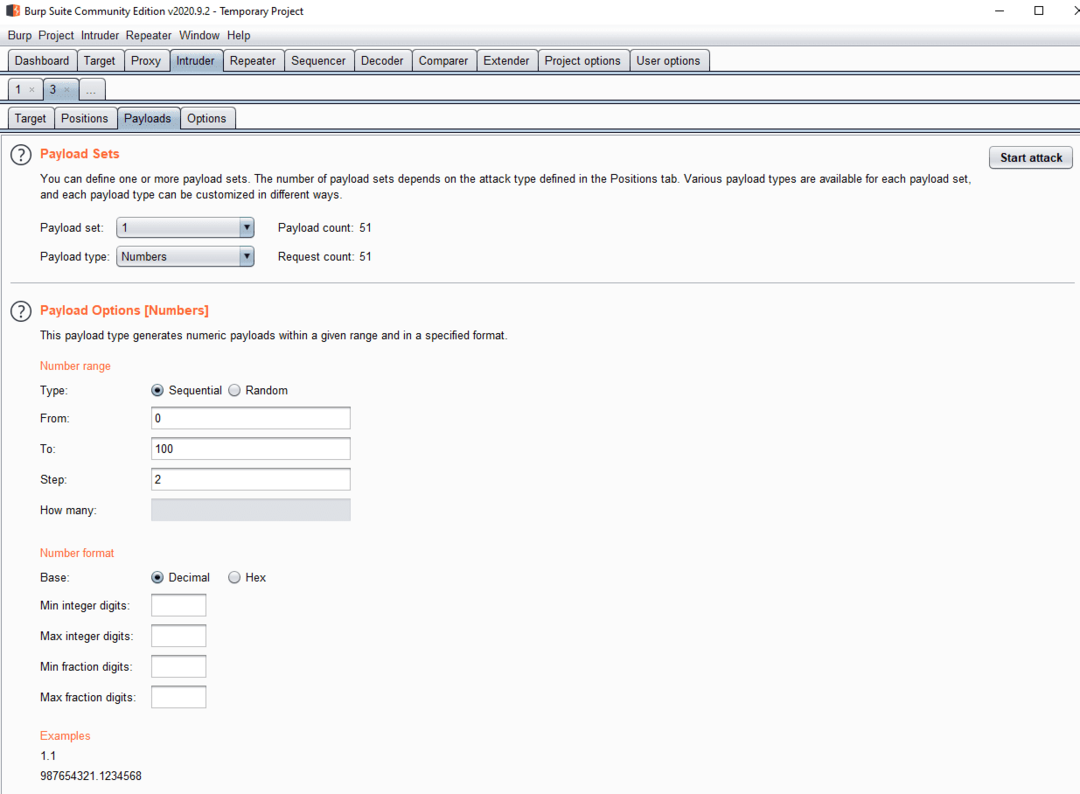

Die Unterregisterkarte „Payloads“ wird verwendet, um die versuchten Payloads zu konfigurieren. Der Payload-Typ wird verwendet, um zu konfigurieren, wie Sie die Payloads angeben. Der folgende Abschnitt variiert je nach Nutzlasttyp, wird jedoch immer verwendet, um die Werte der Nutzlastliste anzugeben. Die Payload-Verarbeitung ermöglicht Ihnen, die Payloads während der Übermittlung zu ändern. Standardmäßig codiert Intruder URL eine Reihe von Sonderzeichen. Sie können dies deaktivieren, indem Sie das Kontrollkästchen unten auf der Seite deaktivieren.

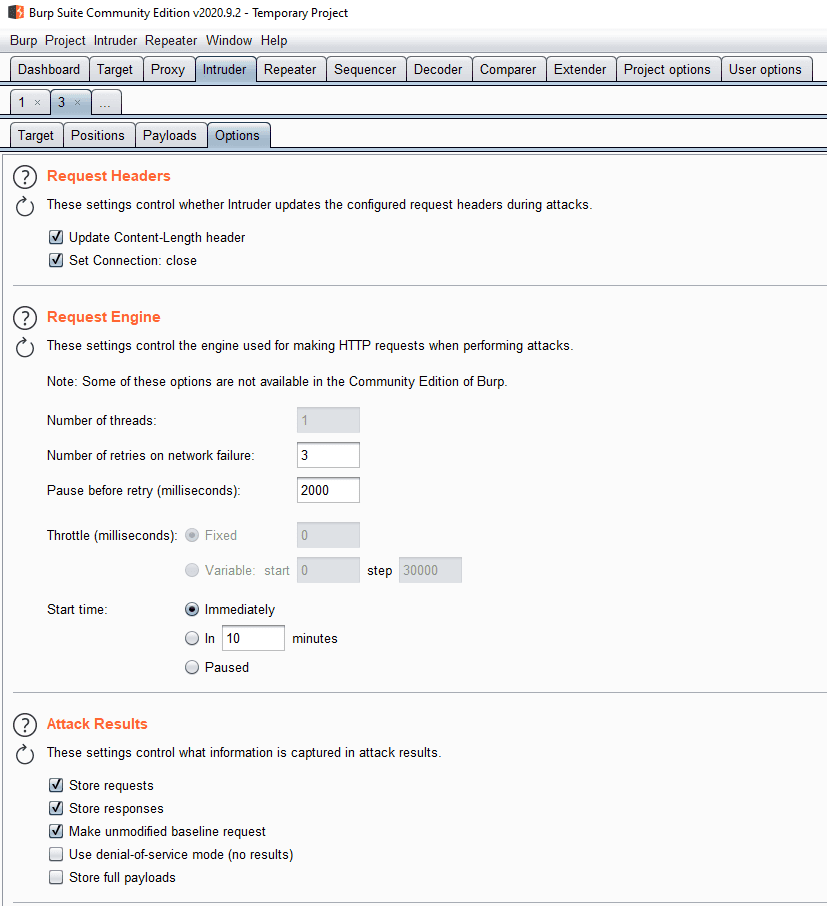

Auf der Unterregisterkarte „Optionen“ können Sie eine Reihe von Hintergrundeinstellungen für den Scanner konfigurieren. Sie können grep-basierte Ergebnisabgleichssysteme hinzufügen, die Ihnen helfen, wichtige Informationen aus aussagekräftigen Ergebnissen zu identifizieren. Standardmäßig folgt Intruder keinen Umleitungen, dies kann am unteren Rand der Unterregisterkarte aktiviert werden.

Um den Angriff zu starten, klicken Sie in der oberen rechten Ecke eines der Unterregisterkarten „Eindringling“ auf „Angriff starten“. Der Angriff wird in einem neuen Fenster gestartet. Für die kostenlose „Community“-Edition von Burp ist Intruder stark ratenbegrenzt, während die Professional-Version mit voller Geschwindigkeit läuft.