Kui töötate IT-ga Microsoft Active Directory keskkonnas, võib teil olla probleeme, mille tõttu kasutaja konto lukustub pidevalt. Siin on õpetus, mis näitab kõike, mida peate teadma selle kohta, kuidas jälgida arvutit, mis lukustab mis tahes AD-konto.

Leidke domeenikontroller, kus lukustus toimus

- Laadige alla konto lukustamise ja halduse tööriistad Microsoftilt mis tahes domeeniarvutis, kus teil on administraatori õigused.

- Looge kaust nimega "ALT-tööriistad" oma töölaual, seejärel käivitage "ALTools.exe”, et failid sellesse kausta lahti pakkida.

- Alates "ALT-tööriistad" kaust, ava "LockoutStatus.exe“.

- vali "Fail” > “Valige sihtmärk“.

- Määrake "Sihtkasutajanimi", mis jääb pidevalt lukustatuks jaSihtdomeeni nimi“. Kui te pole domeeni administraatorina sisse logitud ja soovite kasutada alternatiivseid mandaate, kontrollige „Kasutage alternatiivseid mandaate" kasti, seejärel tippige domeeni konto "Kasutajanimi“, “Parool", ja "Domeeninimi“.

- vali "Okei“ ja kasutaja kuvatakse loendis koos domeenikontrolleri nimega, kus konto lukustatakse.

Otsige üles arvuti lukustamine sündmuste logide abil

- Logige sisse domeenikontrollerisse, kus autentimine toimus.

- Ava "Sündmuste vaataja“.

- Laienda "Windowsi logid" ja seejärel valige "Turvalisus“.

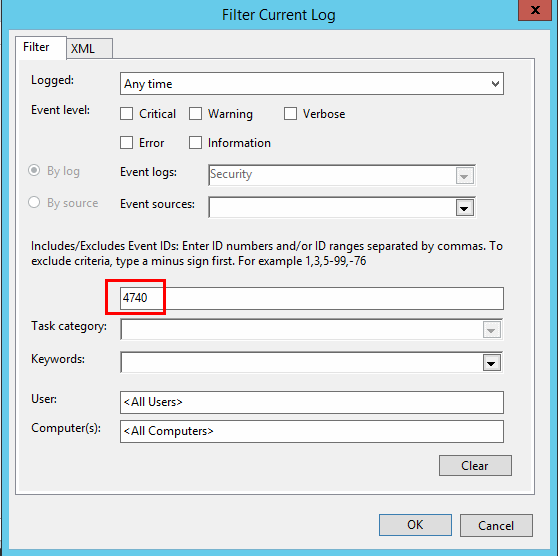

- vali "Filtreeri praegust logi…” paremal paanil.

- Asendage väli, mis ütleb "" koos "4740", seejärel valige "Okei“.

- vali "Otsitippige paremal paanil lukustatud konto kasutajanimi ja seejärel valige "Okei“.

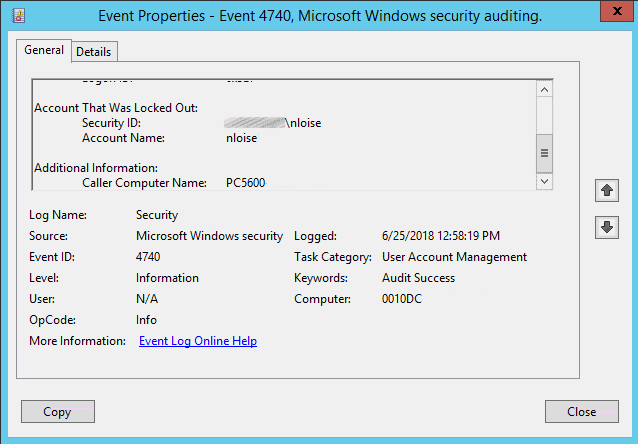

- Sündmuste vaatur peaks nüüd kuvama ainult sündmusi, mille puhul kasutajal ei õnnestunud sisse logida ja konto lukustati. Saate sündmusel topeltklõpsata, et näha üksikasju, sealhulgasHelistaja arvuti nimi“, kust see töösulg tulebki.

Otsige üles, mis täpsemalt on arvutis konto lukustamine

Kui arvuti on sisse logitud juba enne konto parooli muutmist või lukustamist, võib lihtne taaskäivitamine asja ära teha. Vastasel juhul järgige neid samme, et kontrollida salvestatud mandaate, mis võivad olla seotud ülesande käitamise ja konto lukustamisega.

- Logige sisse arvutisse, kust blokeeringud toimuvad.

- Laadige Microsoftilt alla PsTools.

- Ekstraheerige singel PsExec.exe faili "C:\Windows\System32“.

- vali "Alusta", seejärel tippige "CMD“.

- Paremklõps "Käsurida", seejärel valige"Käivitage administraatorina“.

- Sisestage järgmine tekst ja seejärel vajutage "Sisenema“:

psexec -i -s -d cmd.exe - Avaneb teine käsuaken. Tippige sellesse aknasse järgmine tekst, seejärel vajutage "Sisenema“:

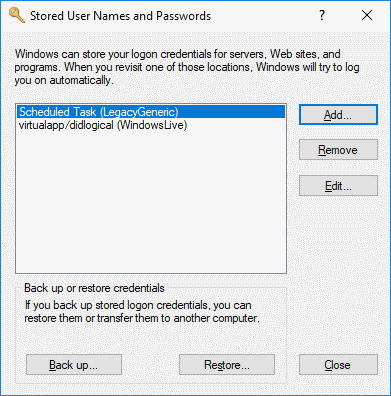

rundll32 keymgr.dll, KRShowKeyMgr - Ilmub aken, mis näitab salvestatud kasutajanimede ja paroolide loendit. Saate valida "Eemalda" üksused sellest loendist, mis võivad kontosid lukustada, või valige "Muuda…” parooli värskendamiseks.

KKK

Sündmuste logi ütleb mulle, et arvuti nimi, mida meie AD keskkonnas ei eksisteeri, lukustab konto. Kuidas sellele jälile saada ja peatada?

Tõenäoliselt installis keegi Outlooki rakenduse isiklikku telefoni või tahvelarvutisse. Seade proovib autentida teise seadme, näiteks Microsoft Exchange'i serveri kaudu. Saate seda kontrollida järgmiste sammudega.

- Tehke samme 1–6, nagu on kirjeldatud ülal jaotises "Leidke domeenikontroller, kus lukustus toimus” jaotis.

- Logige sisse domeenikontrollerisse ja lubage Netlogoni teenuse silumislogimine.

- Oodake, kuni lukustus uuesti toimub. Kui see on tehtud, minge tagasi lukustuse oleku tööriista, paremklõpsake DC-i ja valige "Ava Netlogoni logi“.

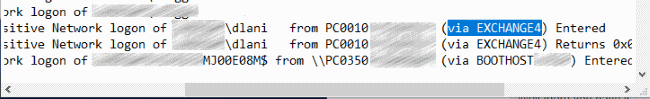

- vali "Muuda” > “Otsi” ja otsige konto lukustatud kasutajanime. See peaks kuvama helistaja arvuti nime, millele järgneb teine arvuti nimi sulgudes, kust päringud pärinevad.