Negli ultimi anni, i criminali informatici hanno distribuito un nuovo tipo di virus in grado di crittografare i file sul tuo computer (o sulla tua rete) con lo scopo di guadagnare denaro facile dalle loro vittime. Questo tipo di virus è chiamato "Ransomware" e può infettare i sistemi informatici se l'utente del computer non lo fa prestare attenzione quando si aprono allegati o collegamenti da mittenti sconosciuti o siti che sono stati violati da criminali informatici. Secondo la mia esperienza, l'unico modo sicuro per proteggersi da questo tipo di virus è disporre di backup puliti dei file archiviati in un luogo separato dal computer. Ad esempio, in un disco rigido USB esterno scollegato o in un DVD-Rom.

Questo articolo contiene informazioni importanti su alcuni noti ransomware di crittografia –crypt- virus progettati per crittografare i file critici più le opzioni e le utilità disponibili per decrittografare i file crittografati in caso di infezione. Ho scritto questo articolo per mantenere tutte le informazioni per gli strumenti di decrittazione disponibili in un unico posto e cercherò di mantenere aggiornato questo articolo. Per favore condividi con noi la tua esperienza e qualsiasi altra nuova informazione che potresti conoscere per aiutarci a vicenda.

Come decrittografare i file crittografati da ransomware – Descrizione e strumenti di decrittografia conosciuti – Metodi:

- NOME RANSOWARE

- Criptowall

- CryptoDefense & How_Decrypt

- Cryptorbit o HowDecrypt

- Cryptolocker (Troj/Ransom-ACP”, “Trojan. Cripta di riscatto. F)

- CryptXXX V1, V2, V3 (varianti: .crypt, crypz o 5 caratteri esadecimali)

- Locky e AutoLocky (varianti: .locky)

- Trojan-Riscatto. Win32.Rettore

- Trojan-Riscatto. Win32.Xorist, Trojan Ransom. MSIL.Vandev

- Trojan-Riscatto. Win32.Rakhni

- Trojan-Riscatto. Win32.Rannoh o Trojan-Ransom. Win32.Cryakl.

- TeslaCrypt (Varianti: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc e .vvv)

- TeslaCrypt 3.0 (varianti: .xxx, .ttt, .micro, .mp3)

- TeslaCrypt 4.0 (nome file ed estensione invariati)

Aggiornamenti giugno 2016:

1. Trend Micro ha rilasciato un Decrittografia file ransomware strumento per tentare di decrittografare i file crittografati dalle seguenti famiglie di ransomware:

CryptXXX V1, V2, V3*

.crypt, crypz o 5 caratteri esadecimali

CryptXXX V4, V5.5 caratteri esadecimali

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3.XXX o TTT o MP3 o MICRO

TeslaCrypt V4.

SNSLocker.RSNSBloccato

Blocco automatico.locky

BadBlock

777.777

XORIST.xorist o estensione casuale

XORBAT.criptato

CERBER V1 <10 caratteri casuali>.cerber

Stampado.bloccato

Nemucod.criptato

Chimera.cripta

* Nota: Si applica al ransomware CryptXXX V3: a causa della crittografia avanzata di questo particolare Crypto-Ransomware, solo i dati parziali la decrittazione è attualmente possibile sui file interessati da CryptXXX V3, e devi utilizzare uno strumento di riparazione di terze parti per riparare il tuo file come: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Per scaricare lo strumento Ransomware File Decrypter di Trend Micro (e leggere le istruzioni su come utilizzarlo), accedere a questa pagina: Download e utilizzo di Trend Micro Ransomware File Decryptor

2. Kasperky ha rilasciato i seguenti strumenti di decrittazione:

UN. Strumento RakhniDecryptor di Kaspersky è progettato per decrittografare i file interessati da*:

* Nota: L'utilità RakhniDecryptor è sempre aggiornata per decrittografare i file di diverse famiglie di ransomware.

Rakhni

Agente.iih

Aura

Autoit

pletore

Rotore

Lamer

Lortok

criptovalute

Democrazia

Bitman – TeslaCrypt versione 3 e 4B. Strumento RannohDecryptor di Kaspersky è progettato per decrittografare i file interessati da:

Rannoh

AutoIt

Furia

Crybola

Cryakl

CryptXXX versioni 1 e 2

Cryptowalll: informazioni sui virus e opzioni di decrittazione.

Il Criptowall (o "Decriptatore di criptovalute”) virus è la nuova variante di Criptodifesa virus ransomware. Quando un computer è infetto da Criptowall ransomware, quindi tutti i file critici sul computer (inclusi i file su unità di rete mappate se sei loggato in una rete) vengono crittografati con una crittografia forte, che rende praticamente impossibile la decrittografia loro. Dopo il Criptowall crittografia, il virus crea e invia la chiave privata (password) a un server privato per essere utilizzata dal criminale per decrittografare i file. Successivamente, i criminali informano le loro vittime che tutti i loro file critici sono crittografati e l'unico modo per decifrarli è pagare un riscatto di 500$ (o più) in un periodo di tempo definito, altrimenti il riscatto sarà raddoppiato o i loro file andranno persi permanentemente.

Come decifrare i file infetti da Cryptowall e recuperare i tuoi file:

Se vuoi decifrare Criptowall file crittografati e recupera i tuoi file, allora hai queste opzioni:

UN. La prima opzione è pagare il riscatto. Se decidi di farlo, procedi con il pagamento a tuo rischio perché secondo la nostra ricerca alcuni utenti recuperano i propri dati e altri no. Tieni presente che i criminali non sono le persone più affidabili del pianeta.

B. La seconda opzione è pulire il computer infetto e quindi ripristinare i file infetti da un backup pulito (se ne hai uno).

C. Se non disponi di un backup pulito, l'unica opzione che rimane è ripristinare i file nelle versioni precedenti da "Copie Shadow”. Si osservi che questa procedura funziona solo in Windows 8, Windows 7 e Vista OS e solo se il “Ripristino del sistema"funzione era precedentemente abilitata sul tuo computer e non è stata disabilitata dopo il Criptowall infezione.

- Link di riferimento: Come ripristinare i file dalle copie shadow.

Un'analisi dettagliata di Criptowall L'infezione e la rimozione di ransomware possono essere trovate in questo post:

- Come rimuovere il virus CryptoWall e ripristinare i tuoi file

CryptoDefense & How_Decrypt – Informazioni e decrittazione sui virus.

Criptodifesaè un altro virus ransomware che può crittografare tutti i file sul tuo computer indipendentemente dalla loro estensione (tipo di file) con una crittografia avanzata in modo che sia praticamente impossibile decrittografarli. Il virus può disabilitare il "Ripristino del sistema"funzione sul computer infetto e può eliminare tutti i "Copie shadow del volume", quindi non puoi ripristinare i tuoi file alle loro versioni precedenti. In caso di infezione Criptodifesa virus ransomware, crea due file su ogni cartella infetta (“How_Decrypt.txt” e “How_Decrypt.html”) con istruzioni dettagliate su come pagare il riscatto per decifrare i tuoi file e invia la chiave privata (password) a un server privato per essere utilizzata dal criminale per decifrare i tuoi File.

Un'analisi dettagliata di Criptodifesa L'infezione e la rimozione di ransomware possono essere trovate in questo post:

- Come rimuovere il virus CryptoDefense e ripristinare i tuoi file

Come decifrare i file crittografati di Cryptodefense e recuperare i tuoi file:

Per decifrare Criptodifesa file infetti hai queste opzioni:

UN. La prima opzione è pagare il riscatto. Se decidi di farlo, procedi con il pagamento a tuo rischio perché, secondo la nostra ricerca, alcuni utenti recuperano i propri dati e altri no. Tieni presente che i criminali non sono le persone più affidabili del pianeta.

B. La seconda opzione è pulire il computer infetto e quindi ripristinare i file infetti da un backup pulito (se ne hai uno).

C. Se non disponi di un backup pulito, puoi provare a ripristinare i file nelle versioni precedenti da "Copie Shadow”. Si osservi che questa procedura funziona solo in Windows 8, Windows 7 e Vista OS e solo se il “Ripristino del sistema"La funzione era precedentemente abilitata sul tuo computer e non è stata disabilitata dopo il Criptodifesa infezione.

- Link di riferimento: Come ripristinare i file dalle copie shadow.

D. Infine, se non disponi di un backup pulito e non riesci a ripristinare i file da "Copie Shadow", quindi puoi provare a decifrare Criptodifesa file crittografati utilizzando il Decryptor di Emsisoft utilità. Fare quello:

Avviso IMPORTANTE: Questa utility funziona solo per i computer infetti prima del 1 aprile 2014.

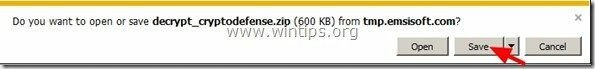

1.Scarica “Emsisoft Decrypter"utility sul tuo computer (ad es Desktop).

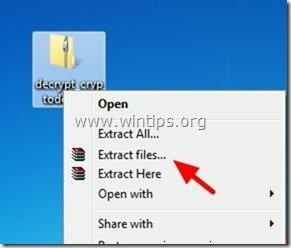

2. Al termine del download, vai al tuo Desktop e "Estratto" il "decrypt_cryptodefense.zip" file.

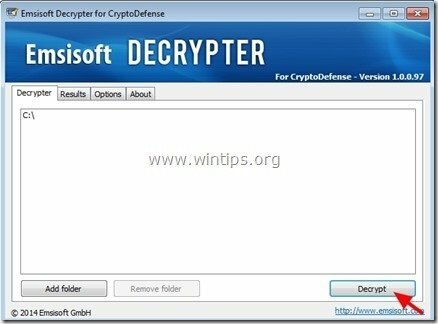

3. Ora doppio click per eseguire il "decrypt_cryptodefense” utilità.

4. Infine premere il "decifrare” per decrittografare i file.

Fonte – Ulteriori informazioni: Un tutorial dettagliato su come decifrare i file crittografati CryptoDefense usando Il decrypter di Emsisoft l'utilità può essere trovata qui: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit o HowDecrypt – Informazioni e decrittazione sui virus.

Criptobit o ComeDecrypt virus è un virus ransomware che può crittografare tutti i file sul tuo computer. Una volta che il tuo computer è stato infettato da Criptobit virus tutti i tuoi file critici sono crittografati indipendentemente dalla loro estensione (tipo di file) con una crittografia avanzata che rende praticamente impossibile decrittografarli. Il virus crea anche due file su ogni cartella infetta del computer ("HowDecrypt.txt" e "HowDecrypt.gif") con istruzioni dettagliate su come pagare il riscatto e decifrare i file.

Un'analisi dettagliata di Criptobit L'infezione e la rimozione di ransomware possono essere trovate in questo post:

- Come rimuovere il virus Cryptorbit (HOWDECRYPT) e ripristinare i file

Come decifrare i file infetti da Cryptorbit e recuperare i tuoi file:

Per decifrare Criptobit file crittografati hai queste opzioni:

UN. La prima opzione è pagare il riscatto. Se decidi di farlo, procedi con il pagamento a tuo rischio perché secondo la nostra ricerca alcuni utenti recuperano i propri dati e altri no.

B. La seconda opzione è pulire il computer infetto e quindi ripristinare i file infetti da un backup pulito (se ne hai uno).

C. Se non disponi di un backup pulito, puoi provare a ripristinare i file nelle versioni precedenti da "Copie Shadow”. Si osservi che questa procedura funziona solo in Windows 8, Windows 7 e Vista OS e solo se il “Ripristino del sistema"La funzione era precedentemente abilitata sul tuo computer e non è stata disabilitata dopo il Criptobit infezione.

- Link di riferimento: Come ripristinare i file dalle copie shadow.

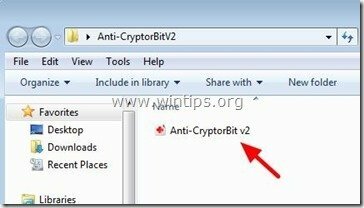

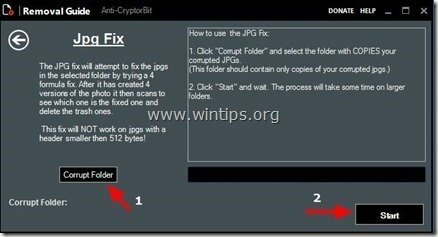

D. Infine, se non disponi di un backup pulito e non riesci a ripristinare i file da "Copie Shadow"allora puoi provare a decifrare Cryptorbit file crittografati utilizzando il Anti-CryptorBit utilità. Fare quello:

1.Scarica “Anti-CryptorBit"utility sul tuo computer (ad es Desktop)

2. Al termine del download, vai al tuo Desktop e "Estratto" il "Anti-CryptorBitV2.zip" file.

3. Ora doppio click eseguire il Anti-CryptorBitv2 utilità.

4. Scegli il tipo di file che desideri recuperare. (es. “JPG”)

5. Infine scegli la cartella che contiene i file (JPG) corrotti/crittografati e poi premi il tasto "Inizio” per risolverli.

Cryptolocker: informazioni e decrittazione sui virus.

Cryptolocker (conosciuto anche come "Troj/Riscatto-ACP”, “troiano. Cripta di riscatto. F”) è un virus ransomware brutto (TROJAN) e quando infetta il tuo computer, crittografa tutti i file indipendentemente dalla loro estensione (tipo di file). La cattiva notizia con questo virus è che, una volta che ha infettato il tuo computer, i tuoi file critici vengono crittografati con una crittografia avanzata ed è praticamente impossibile decrittografarli. Una volta che un computer è stato infettato dal virus Cryptolocker, sul computer della vittima viene visualizzato un messaggio informativo che richiede un pagamento (riscatto) di 300 $ (o più) per decrittografare i file.

Un'analisi dettagliata di Cryptolocker L'infezione e la rimozione di ransomware possono essere trovate in questo post:

- Come rimuovere CryptoLocker Ransomware e ripristinare i file

Come decifrare i file infetti da Cryptolocker e recuperare i tuoi file:

Per decifrare Cryptolocker file infetti hai queste opzioni:

UN. La prima opzione è pagare il riscatto. Se decidi di farlo, procedi con il pagamento a tuo rischio perché secondo la nostra ricerca alcuni utenti recuperano i propri dati e altri no.

B. La seconda opzione è pulire il computer infetto e quindi ripristinare i file infetti da un backup pulito (se ne hai uno).

C. Se non disponi di un backup pulito, puoi provare a ripristinare i file nelle versioni precedenti da "Copie Shadow”. Si osservi che questa procedura funziona solo in Windows 8, Windows 7 e Vista OS e solo se il “Ripristino del sistema"La funzione era precedentemente abilitata sul tuo computer e non è stata disabilitata dopo il Cryptolocker infezione.

- Link di riferimento: Come ripristinare i file dalle copie shadow.

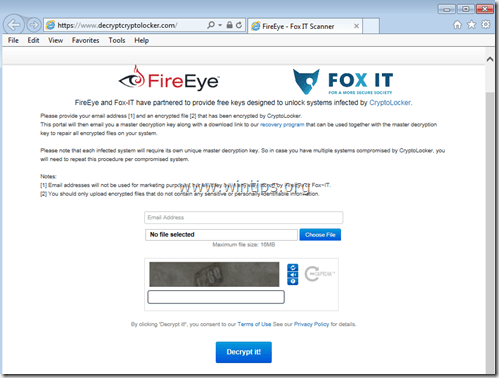

D. Nell'agosto 2014, FireEye & Fox-IT hanno rilasciato un nuovo servizio che recupera la chiave di decrittazione privata per gli utenti che sono stati infettati dal ransomware CryptoLocker. Il servizio si chiama 'DecryptCryptoLocker' (il servizio è sospeso), è disponibile a livello globale e non richiede agli utenti di registrarsi o fornire informazioni di contatto per utilizzarlo.

Per utilizzare questo servizio è necessario visitare questo sito: (il servizio è stato interrotto) e caricare un file CryptoLocker crittografato dal computer infetto (Avviso: caricare un file che non contenga informazioni sensibili e/o private). Dopo averlo fatto, devi specificare un indirizzo email per ricevere la tua chiave privata e un link per scaricare lo strumento di decrittazione. Infine, esegui lo strumento di decrittazione CryptoLocker scaricato (localmente sul tuo computer) e inserisci la tua chiave privata per decrittografare i tuoi file crittografati CryptoLocker.

Maggiori informazioni su questo servizio possono essere trovate qui: FireEye e Fox-IT annunciano un nuovo servizio per aiutare le vittime di CryptoLocker.

CryptXXX V1, V2, V3 (Varianti: .crypt, crypz o 5 caratteri esadecimali).

- CryptXXX V1 & CryptXXX V2 ransomware crittografa i tuoi file e aggiunge l'estensione ".crypt" alla fine di ogni file dopo l'infezione.

- CryptXXX v3 aggiunge l'estensione ".cryptz" dopo la crittografia dei file.

Il trojan CryptXXX crittografa i seguenti tipi di file:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR, .GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF, .PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT, .UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Come decifrare i file CryptXXX.

Se sei stato infettato da CryptXXX Versione 1 o Versione 2, usa Strumento RannohDecryptor di Kaspersky per decifrare i tuoi file.

Se sei infetto da CryptXXX versione 3, usa Decryptor di file ransomware di Trend Micro. *

Nota: A causa della crittografia avanzata del virus CryptXXX V3, è attualmente possibile solo la decrittazione parziale dei dati e devi utilizzare uno strumento di riparazione di terze parti per riparare i tuoi file come: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky e AutoLocky (varianti: .locky)

Locky ransomware crittografa i tuoi file utilizzando la crittografia RSA-2048 e AES-128 e dopo l'infezione tutti i tuoi file vengono rinominati con un nome file univoco di 32 caratteri con l'estensione ".locky" (ad esempio "1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). Locky virus può infettare unità locali o di rete e durante l'infezione crea un file denominato "_HELP_instructions.html" su ogni cartella infetta, con istruzioni su come pagare il riscatto e decifrare i file utilizzando il browser TOR.

Blocco automatico è un'altra variante del virus Locky. La differenza principale tra Locky e Autolocky è che Autolocky non cambierà il nome originale del file durante l'infezione. (ad es. Se un file si chiama "Document1.doc" prima dell'infezione, Autolocky lo rinomina in "Document1.doc.locky")

Come decifrare i file .LOCKY:

- La prima opzione è pulire il computer infetto e quindi ripristinare i file infetti da un backup pulito (se ne hai uno).

- La seconda opzione, se non si dispone di un backup pulito, è ripristinare i file nelle versioni precedenti da "Copie Shadow”. Come ripristinare i file dalle copie shadow.

- La terza opzione consiste nell'usare il Decrypter di Emsisoft per AutoLocky per decifrare i tuoi file. (Lo strumento di decodifica funziona solo per Blocco automatico).

Trojan-Riscatto. Win32.Rector – Informazioni e decrittazione sui virus.

Il Rettore di Troia crittografa i file con le seguenti estensioni: .doc, .jpg, .PDF.rar, e dopo l'infezione esso li rende inutilizzabili. Una volta che i tuoi file sono stati infettati da Rettore di Troia, quindi le estensioni dei file infetti vengono modificate in .VSCRIPT, .INFETTO, .CORREZIONE o .BLOCCO e questo li rende inutilizzabili. Quando si tenta di aprire i file infetti, sullo schermo viene visualizzato un messaggio in caratteri cirillici che contiene la richiesta di riscatto e i dettagli per il pagamento. Il criminale informatico che fa il Rettore di Troia chiamato "††KOPPEKTOP†† e chiede di comunicare con lui via e-mail o ICQ (EMAIL: v-martjanov@mail.ru / ICQ: 557973252 o 481095) per dare istruzioni su come sbloccare i file.

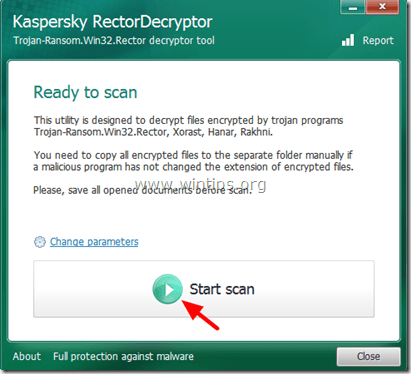

Come decifrare i file infetti da Trojan Rector e recuperare i tuoi file:

Consigli: Copia tutti i file infetti in una directory separata e chiudi tutti i programmi aperti prima di procedere alla scansione e decrittografare i file interessati.

1. Scarica Rettore Decryptorutilità (da Kaspersky Labs) al tuo computer.

2. Al termine del download, esegui RectorDecryptor.exe.

3. Premi il "Inizia scansione" per scansionare le tue unità per i file crittografati.

4. Lascia il RettoreDecryptor utility per scansionare e decifrare i file crittografati (con estensioni .vscrypt, .infected, .bloc, .korrektor) e quindi selezionare l'opzione "Elimina i file crittografati dopo la decrittazione” se la decrittazione ha avuto successo. *

* Dopo la decrittografia è possibile trovare un registro dei rapporti del processo di scansione/decrittografia nella radice dell'unità C:\ (ad es. "C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. Infine continua a controllare e pulire il tuo sistema dai programmi malware che potrebbero esistere su di esso.

Fonte – Ulteriori informazioni:http://support.kaspersky.com/viruses/disinfection/4264#block2

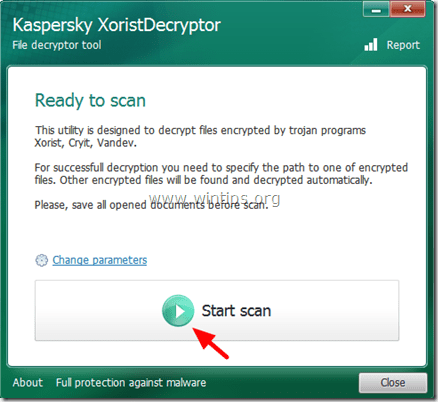

Trojan-Riscatto. Win32.Xorist, Trojan Ransom. MSIL.Vandev – Informazioni e decrittazione sui virus.

IlTrojan Ransom Xorist & Trojan Ransom Valdev, crittografa i file con le seguenti estensioni:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, inchiostro, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, goal, ans, asc, ase, bdp, bdr, bavaglino, boc, crd, diz, punto, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr, idx, kwd, lp2, ltr, uomo, mbox, msg, nfo, ora, odm, oft, pwi, rng, rtx, ssa, testo, unx, wbk, wsh, 7z, arco, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atomo, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, mappa, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, triste, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, stati uniti d'america, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, wlmt, wks, wks xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, per, fpp, jav, java, lbi, gufo, pl, plc, pli, pm, res, rnc, rsrc, così, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Dopo l'infezione,Trojan Ransom Xorist compromette la sicurezza del tuo computer, rende il tuo computer instabile e visualizza messaggi sullo schermo che richiedono un riscatto per decifrare i file infetti. I messaggi contengono anche informazioni su come pagare il riscatto per ottenere l'utilità di decrittazione dai criminali informatici.

Come decifrare i file infetti da Trojan Win32.Xorist o Trojan MSIL.Vandev:

Consigli: Copia tutti i file infetti in una directory separata e chiudi tutti i programmi aperti prima di procedere alla scansione e decrittografare i file interessati.

1. Scarica Xorist Decryptorutilità (da Kaspersky Labs) al tuo computer.

2. Al termine del download, esegui XoristDecryptor.exe.

Nota: Se si desidera eliminare i file crittografati al termine della decrittazione, fare clic su "Modifica parametri” e selezionare l'opzione “Elimina i file crittografati dopo la decrittazione" casella di controllo sotto "Opzioni aggiuntive”.

3. Premi il "Inizia scansionepulsante ".

4. Immettere il percorso di almeno un file crittografato e quindi attendere fino a quando l'utilità non decrittografa i file crittografati.

5. Se la decrittazione ha avuto successo, riavvia il computer, quindi scansiona e ripulisci il sistema dai programmi malware che potrebbero esistere su di esso.

Fonte – Ulteriori informazioni: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Riscatto. Win32.Rakhni – Informazioni e decrittazione sui virus.

Il Trojan Ransom Rakhni crittografa i file modificando le estensioni dei file come segue:

Dopo la crittografia, i tuoi file sono inutilizzabili e la sicurezza del tuo sistema è compromessa. Anche il Trojan-Riscatto. Win32.Rakhni crea un file sul tuo %APPDATA% cartella denominata “exit.hhr.oshit" che contiene la password crittografata per i file infetti.

Avvertimento: Il Trojan-Riscatto. Win32.Rakhni crea il “exit.hhr.oshit"file che contiene una password crittografata per i file dell'utente. Se questo file rimane sul computer, eseguirà la decrittazione con il RakhniDecryptor utilità più velocemente. Se il file è stato rimosso, può essere recuperato con le utilità di recupero file. Dopo che il file è stato recuperato, mettilo in %APPDATA% ed eseguire nuovamente la scansione con l'utility.

%APPDATA% posizione della cartella:

-

Windows XP: C:\Documenti e impostazioni\

\Dati dell'applicazione -

Finestre 7/8: C:\Utenti\

\AppData\Roaming

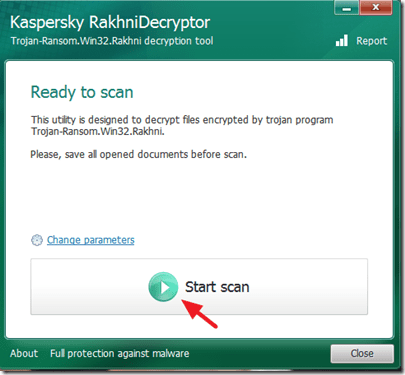

Come decifrare i file infetti da Trojan Rakhni e recuperare i tuoi file:

1. Scarica Decryptor Rakhniutilità (da Kaspersky Labs) al tuo computer.

2. Al termine del download, esegui RakhniDecryptor.exe.

Nota: Se si desidera eliminare i file crittografati al termine della decrittazione, fare clic su "Modifica parametri” e selezionare l'opzione “Elimina i file crittografati dopo la decrittazione" casella di controllo sotto "Opzioni aggiuntive”.

3. Premi il "Inizia scansione" per scansionare le tue unità alla ricerca di file crittografati.

4. Inserisci il percorso di almeno un file crittografato (es. “file.doc.locked”) e quindi attendere che l'utility recuperi la password dal “exit.hhr.oshit"file (attenzione al Avvertimento) e decifra i tuoi file.

Fonte – Ulteriori informazioni: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Riscatto. Win32.Rannoh (Trojan-Ransom. Win32.Cryakl) – Informazioni e decrittazione sui virus.

Il Trojan Rannoh o Trojan Cryakl crittografa tutti i file sul tuo computer nel modo seguente:

- In caso di a Trojan-Riscatto. Win32.Rannoh infezione, i nomi dei file e le estensioni verranno modificati in base al modello bloccato-

. . - In caso di a Trojan-Riscatto. Win32.Cryakl infezione, il tag {CRYPTENDBLACKDC} viene aggiunto alla fine dei nomi dei file.

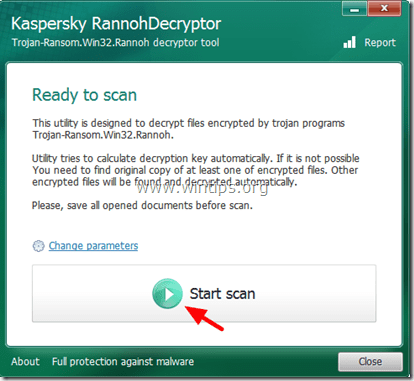

Come decifrare i file infetti da Trojan Rannoh o Trojan Cryakl e recuperare i tuoi file:

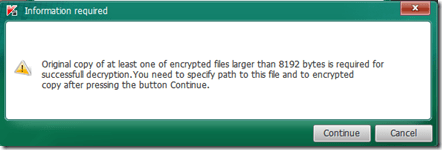

Importante: IlRannoh Decryptor l'utilità decrittografa i file confrontando un file crittografato e uno decrittografato. Quindi, se vuoi usare il Rannoh Decryptor utility per decrittografare i file è necessario possedere una copia originale di almeno un file crittografato prima dell'infezione (ad esempio da un backup pulito).

1. Scarica Rannoh Decryptorutilità al computer.

2. Al termine del download, esegui RannohDecryptor.exe

Nota: Se desideri eliminare i file crittografati una volta completata la decrittazione, fai clic su "Modifica parametri” e selezionare l'opzione “Elimina i file crittografati dopo la decrittazione" casella di controllo sotto "Opzioni aggiuntive”.

3. Premi il "Inizia scansionepulsante ".

4. Leggi il "Informazione richiesta" messaggio e quindi fare clic su "Continua” e specificare il percorso di una copia originale di almeno un file crittografato prima dell'infezione (pulito – originale – file) e il percorso del file crittografato (file infetto – crittografato).

5. Dopo la decrittografia, è possibile trovare un registro dei rapporti del processo di scansione/decrittografia nella radice dell'unità C:\. (per esempio. "C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

Fonte – Ulteriori informazioni: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (Varianti: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc e .vvv)

Il TeslaCripta virus ransomware aggiunge le seguenti estensioni ai tuoi file: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc e .vvv.

Come decifrare i file TeslaCrypt:

Se sei stato infettato dal virus TeslaCrypt, usa uno di questi strumenti per decrittografare i tuoi file:

- Decodificatore Tesla: Maggiori informazioni e istruzioni sull'uso TeslaDecoder può essere trovato in questo articolo: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- Decryptor file ransomware Trend Micro.

TeslaCrypt V3.0 (Varianti: .xxx, .ttt, .micro, .mp3)

Il TeslaCrypt 3.0 virus ransomware aggiunge le seguenti estensioni ai tuoi file: .xxx, .ttt, .micro e .mp3

Come decifrare i file TeslaCrypt V3.0:

Se sei infetto da TeslaCrypt 3.0 quindi prova a recuperare i tuoi file con:

- Decryptor di file micro ransomware di Trend attrezzo.

- RakhniDecryptor (Come guidare)

- Decodificatore Tesla (Come guidare)

- Tesladecrypt – McAfee

TeslaCrypt V4.0 (il nome del file e l'estensione sono invariati)

Per decrittografare i file TeslaCrypt V4, prova una delle seguenti utilità:

- Decryptor di file micro ransomware di Trend attrezzo.

- RakhniDecryptor (Come guidare)

- Decodificatore Tesla (Come guidare)

Enzo S.

8 ottobre 2016 @ 8:01