Molti servizi di rete vengono eseguiti utilizzando il protocollo di controllo della trasmissione o TCP come protocollo del livello di trasporto. Questo perché TCP offre una comunicazione orientata alla connessione che consente al dispositivo trasmittente di essere assicurarsi che il destinatario del messaggio lo riceva effettivamente, perché una connessione bidirezionale è creato.

Tuttavia, non tutte le applicazioni devono avere quel tipo di connessione, specialmente le applicazioni in tempo reale in cui è preferibile che un messaggio venga lasciato cadere piuttosto che dover aspettare che venga ritrasmesso, ritardando il tutto altro. Per queste applicazioni viene generalmente utilizzato lo User Datagram Protocol o il protocollo del livello di trasporto UDP.

Un esempio di un tipo di programma che utilizza UDP sono i videogiochi online. Questi giochi si basano su aggiornamenti costanti inviati dal server e dal computer e qualsiasi ritardo causato dal dover ritrasmettere i dati è significativamente più dirompente rispetto al dover gestire uno o due pacchetti persi.

Poiché questi servizi basati su UDP possono trovarsi su qualsiasi rete, è importante verificarli come parte di un test di penetrazione. Per fortuna, poiché UDP è piuttosto comune, è generalmente supportato da software di test di rete e Nmap non fa eccezione.

Come scansionare le porte UDP con Nmap

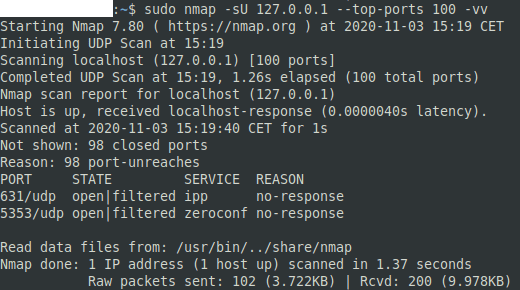

Testare le porte UDP con Nmap è molto simile a testare TCP, infatti la sintassi è essenzialmente identica. L'unica differenza è che è necessario specificare il flag "tipo di scansione" come "-sU" anziché "-sT" o "-sS". Ad esempio, un comando potrebbe essere "nmap -sU 127.0.0.1 –top-ports 100 -vv" per scansionare l'indirizzo di loopback per le prime 100 porte UDP più comuni e per riportare i risultati con un output doppiamente dettagliato.

Una cosa da tenere presente con una scansione UDP è che ci vorrà molto tempo. La maggior parte delle richieste non riceve alcuna risposta, il che significa che la scansione deve attendere il timeout della richiesta. Ciò rende le scansioni molto più lente delle scansioni TCP che in genere restituiscono una sorta di risposta anche se una porta è chiusa.

Ci sono quattro risultati che puoi vedere per le porte UDP "aperte", "aperte|filtrate", "chiuse" e "filtrate". "Aperto" indica che una richiesta ha ricevuto una risposta UDP. "Apri|filtrato" indica che non è stata ricevuta alcuna risposta, il che potrebbe indicare che un servizio era in ascolto o che non vi era alcun servizio. "Chiuso" è un messaggio di errore specifico ICMP "porta irraggiungibile". "Filtrato" indica altri messaggi di errore ICMP non raggiungibili.