אולי אתה מכיר את הרעיון של כתובות IP. לכל מחשב ברשת יש לפחות אחד. בעת תקשורת בין רשתות, כתובות IP אלו מזהות באופן ייחודי את המקור והיעד של תעבורת הרשת, כך שניתן להעביר אותה ולהגיב אליה בצורה מהימנה. בעת תקשורת למכשיר באותה רשת, מחשב אינו משתמש ישירות בכתובת ה-IP. במקום זאת, הוא מתרגם את כתובת ה-IP לכתובת MAC. ARP הוא הפרוטוקול לניהול תרגומי IP ל-MAC ולתקשר זאת ברחבי הרשת.

ARP ראשי תיבות של Address Resolution Protocol. זהו פרוטוקול חסר מדינה שיש לו רכיבי שידור ותגובה לבקשות. ARP משמש בעיקר ברשתות IPv4, אם כי גם מערכות רשת אחרות משתמשות בו. רשתות IPv6 מיישמות פונקציונליות ARP וכמה פונקציונליות נוספת עם NDP. או פרוטוקול Neighbour Discovery.

כתובות MAC שזוהו מאוחסנות בטבלת ARP בכל מכשיר. כל ערך בטבלת ARP פג באופן קבוע. אבל ניתן לעדכן באופן פסיבי כאשר תעבורת ARP משודרת לרשת, תוך מזעור הכמות הכוללת של תעבורת ARP הדרושה.

בדיקה ותגובה של ARP

אם מחשב צריך להעביר חבילת רשת, הוא מסתכל על כתובת ה-IP של היעד. הוא יודע שהוא צריך לשלוח אותו לנתב עבור מכשירים ברשת אחרת. זה יכול לכוון את החבילה לרשת הנכונה. אם החבילה מיועדת למכשיר ברשת המקומית, המחשב צריך לדעת את כתובת ה-MAC הנכונה כדי לשלוח אותה.

בתור יציאת השיחה הראשונה, המחשב יבדוק את טבלת ה-ARP שלו. זה אמור לכלול רשימה של כל המכשירים המוכרים ברשת המקומית. אם כתובת ה-IP וכתובת ה-MAC היעד נמצאים שם, הוא ישתמש בטבלת ה-ARP כדי להשלים ולשלוח את החבילה. אם כתובת ה-IP אינה מכילה ערך בטבלת ה-ARP, המחשב חייב לגלות זאת באמצעות בדיקה של ARP.

המחשב משדר בדיקת ARP לרשת ושואל "למי יש

הערה: תגובת הבדיקה של ARP היא גם שידור. זה מאפשר לכל שאר התקני הרשת לעדכן את טבלאות ה-ARP שלהם מבלי לדרוש מהם לבצע בדיקות ARP זהות. זה עוזר למזער את תעבורת ARP.

בדיקת ARP בחיבור

כאשר מחשב מתחבר לרשת, הוא חייב לקבל כתובת IP. ניתן לציין זאת באופן ידני אך בדרך כלל מוקצה באופן דינמי על ידי DHCP (פרוטוקול בקרת מארח דינמי) שרת. שרת ה-DHCP הוא בדרך כלל פונקציה של נתב הרשת, אך ניתן להפעיל אותו על ידי התקן נפרד. ברגע שלמכשיר חדש יש כתובת IP, באמצעות תצורה ידנית או DHCP. המכשיר חייב לוודא במהירות שאף מכשיר אחר כבר לא משתמש בכתובת ה-IP הזו.

לשם כך, המכשיר משדר חבילת בדיקה של ARP, ומבקש מכל מכשיר המשתמש בכתובת ה-IP החדשה שהוקצתה לו להגיב לה. התגובה הצפויה היא שתיקה. אף מכשיר אחר לא אמור להגיב, במיוחד ברשת DHCP. לאחר עיכובים קצרים, המכשיר ישדר שוב את אותה הודעה מספר פעמים. חזרה זו מסייעת במקרים שבהם חבילה אחת עלולה להיות נפלה בדרך למכשיר עם כתובת IP סותרת או ממנו. ברגע שלא היו תגובות לכמה בדיקות ARP, המכשיר יכול להתחיל להשתמש בכתובת ה-IP החדשה שלו. כדי לעשות זאת, הוא צריך לשלוח ARP ללא תשלום.

ARP ללא תשלום

ברגע שמכשיר קבע שכתובת ה-IP שבה הוא רוצה להשתמש אינה בשימוש, הוא שולח ARP ללא תשלום. זה פשוט כרוך בשידור לרשת "

בקשות ARP מיותרות נשלחות גם באופן קבוע לרשת רק כתזכורת לכל שאר המכשירים שהמחשב עדיין מחובר, מקוון ויש לו את כתובת ה-IP שלו.

זיוף ARP

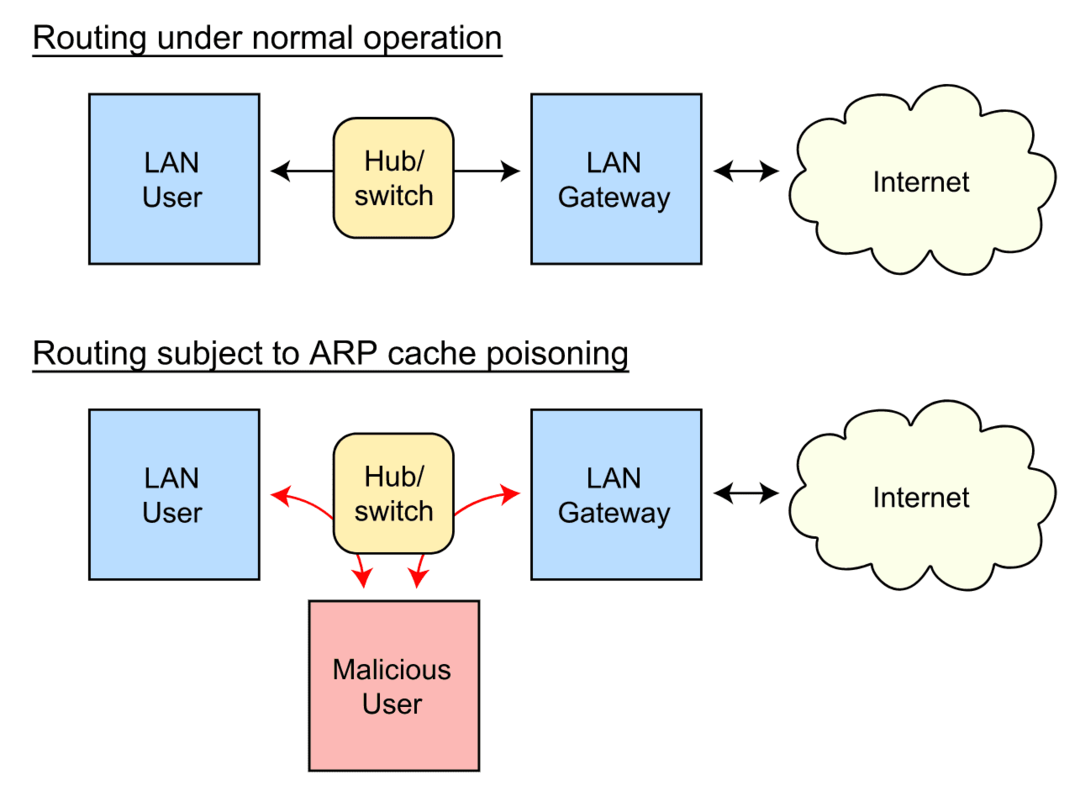

ARP הוא פרוטוקול חסר מצב, אין חיבור, וכל ההודעות משודרות לרשת בכללותה. כל המכשירים מאזינים לתגובות ARP ומאחסנות אותן בטבלאות ה-ARP שלהם. עם זאת, זה מוביל לפגיעות במערכת. בהנחה שתוקף יכול להתחבר פיזית לרשת, הוא יכול להריץ תוכנה שמשדרת בזדון מנות תגובה ARP שגויות ללא תשלום. כל מכשיר ברשת יראה את מנות ה-ARP הזדוניות, יבטח בהן באופן מרומז ויעדכן את טבלאות הניתוב שלהם. טבלאות ARP שגויות אלה מכונות כעת "מורעלות".

זה יכול לשמש רק כדי לגרום לבעיות רשת על ידי הפניית תנועה לכיוון הלא נכון. עם זאת, יש תרחיש גרוע יותר. אם התוקף מזייף מנות ARP עבור כתובת ה-IP של הנתב ומפנה אותן למכשיר שלו, הוא יקבל ויוכל לראות את כל תעבורת הרשת. בהנחה שלמכשיר יש חיבור רשת אחר כדי להעביר את התעבורה, זה יכול לקחת גבר באמצע (MitM) עמדה. זה מאפשר לתוקף לבצע התקפות נבזיות כמו הפשטת HTTPS, מה שעשוי לאפשר לו לראות ולשנות את כל תעבורת הרשת.

הערה: ישנן כמה הגנות מפני התקפות MitM. התוקף לא יוכל לשכפל את אישור ה-HTTPS של אתר אינטרנט. כל משתמש שהתנועה מיירטת אמור לקבל שגיאות אישור דפדפן.

עם זאת, יש הרבה תקשורת חיונית ולא מוצפנת, במיוחד ברשת פנימית. זה לא כל כך המקרה ברשת ביתית. ובכל זאת, רשתות ארגוניות הבנויות על Windows פגיעות במיוחד להתקפות זיוף ARP.

סיכום

ARP ראשי תיבות של Address Resolution Protocol. הוא משמש ברשתות IPv4 לתרגום כתובות IP לכתובות MAC לפי הצורך ברשתות מקומיות. הוא מורכב משידורי בקשה ותגובה חסרי מדינה. תגובות, או היעדרן, מאפשרות למכשיר לקבוע איזו כתובת MAC משויכת לכתובת IP או אם כתובת IP אינה בשימוש. התקנים מאחסנים תגובות ARP כדי לעדכן את טבלאות ה-ARP שלהם.

התקנים עשויים גם לשדר באופן קבוע הודעות מיותרות על כך שכתובת ה-MAC שלהם משויכת לכתובת ה-IP שלהם. היעדר מנגנון אימות מאפשר למשתמש זדוני לשדר מנות ARP מזויפות כדי להרעיל טבלאות ARP ולהפנות תעבורה לעצמו כדי לבצע ניתוח תעבורה או התקפות MitM.