Veel netwerkservices gebruiken Transmission Control Protocol of TCP als het transportlaagprotocol. Dit komt omdat TCP verbindingsgerichte communicatie biedt, waardoor het verzendende apparaat kan worden zeker dat de beoogde ontvanger van het bericht het ook daadwerkelijk ontvangt, omdat een tweerichtingsverbinding is gemaakt.

Niet elke applicatie hoeft echter zo'n verbinding te hebben, vooral realtime-applicaties waar het is liever dat een bericht wordt verwijderd in plaats van te wachten tot het opnieuw wordt verzonden, waardoor alles wordt vertraagd anders. Voor deze toepassingen wordt over het algemeen het User Datagram Protocol of UDP-transportlaagprotocol gebruikt.

Een voorbeeld van een type programma dat UDP gebruikt, zijn online videogames. Deze spellen zijn afhankelijk van constante updates die door de server en computer worden verzonden en elke vertraging die wordt veroorzaakt door het opnieuw moeten verzenden van gegevens is aanzienlijk storender dan het moeten omgaan met een of twee gemiste pakketten.

Aangezien deze op UDP gebaseerde services zich op elk netwerk kunnen bevinden, is het belangrijk om ze te controleren als onderdeel van een penetratietest. Gelukkig, aangezien UDP vrij gebruikelijk is, wordt het over het algemeen ondersteund door netwerktestsoftware, en Nmap is geen uitzondering.

UDP-poorten scannen met Nmap

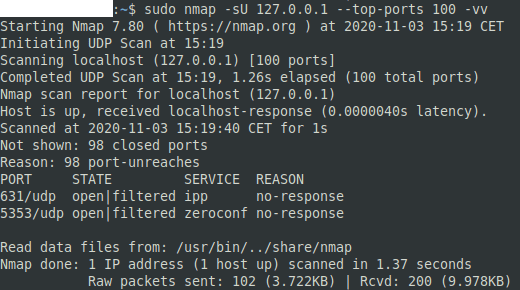

Het testen van UDP-poorten met Nmap lijkt erg op het testen van TCP, in feite is de syntaxis in wezen identiek. Het enige verschil is dat u de vlag "scantype" moet specificeren als "-sU" in plaats van "-sT" of "-sS". Een commando kan bijvoorbeeld "nmap -sU 127.0.0.1 –top-ports 100 -vv" zijn om het loopback-adres te scannen voor de top 100 van meest voorkomende UDP-poorten en om de resultaten te rapporteren met dubbel uitgebreide uitvoer.

Een ding om op te letten bij een UDP-scan is dat het lang duurt. Op de meeste verzoeken wordt geen reactie ontvangen, wat betekent dat de scan moet wachten totdat de time-out van het verzoek is verstreken. Dit maakt scans een stuk langzamer dan TCP-scans, die doorgaans een soort antwoord zullen opleveren, zelfs als een poort is gesloten.

Er zijn vier resultaten die u kunt zien voor UDP-poorten "open", "open|gefilterd", "gesloten" en "gefilterd". "Open" geeft aan dat een verzoek een UDP-antwoord heeft gekregen. "Open|gefilterd" geeft aan dat er geen reactie is ontvangen, wat erop kan wijzen dat een service aan het luisteren was of dat er geen service was. "Closed" is een specifieke ICMP "port unreachable" foutmelding. "Gefilterd" geeft andere ICMP onbereikbare foutmeldingen aan.