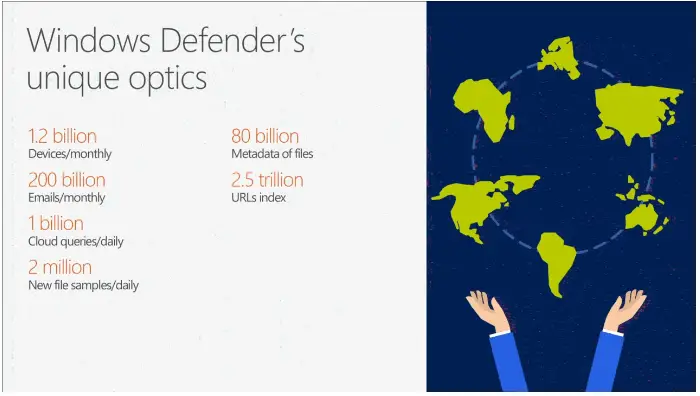

Windows Defender lub platforma Microsoft chroniąca przed złośliwym oprogramowaniem chroni komputery domowe, serwery i usługi online, takie jak Office 365. Dzięki bogactwu informacji o zagrożeniach i danych telemetrycznych backend Defender w chmurze jest zdumiewającą usługą ochrony przed złośliwym oprogramowaniem.

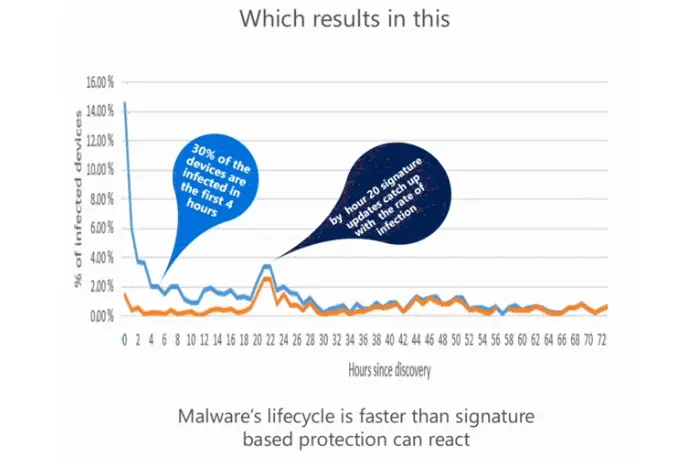

Gdy nowe złośliwe oprogramowanie pojawi się na wolności, zespół firmy Microsoft ds. ochrony przed złośliwym oprogramowaniem (lub inne oprogramowanie antywirusowe lub chroniące przed złośliwym oprogramowaniem może zająć wiele godzin). firmy o to chodzi) w celu analizy, inżynierii wstecznej i przeprowadzenia detonacji złośliwego pliku, zanim będzie mógł opublikować sygnaturę aktualizacja. Nie wspominając już o kontroli jakości, przez którą musi przejść aktualizacja podpisu.

Jeśli chodzi o ochronę przed złośliwym oprogramowaniem, nie można zaprzeczyć, że ochrona oparta na sygnaturach jest najważniejsza. Ale to nie wystarczy, ponieważ nie zawsze może pomóc — zwłaszcza w przypadku zupełnie nowego lub nieznanego złośliwego oprogramowania. Zgodnie z raportem Microsoftu, gdy pojawia się nowe złośliwe oprogramowanie, 30% komputerów jest zainfekowanych w ciągu pierwszych czterech godzin. Aktualizacje podpisów zwykle przychodzą kilka godzin później.

Z drugiej strony solidna ochrona w chmurze Windows Defender wykorzystuje heurystykę, model uczenia maszynowego i przeprowadza szczegółową analizę na zapleczu, aby określić, czy plik jest złośliwym oprogramowaniem.

Ochrona w chmurze Windows Defender lub funkcja „blokuj od pierwszego wejrzenia” jest domyślnie włączona. Jeśli wyłączyłeś opcję ochrony w chmurze w Windows Defender z powodu obaw o „prywatność”, lepiej obejrzyj demonstrację zespołu inżynierów Windows Defender, która pokazuje, jak skuteczna może być ochrona w chmurze.

Upewnij się, że ochrona w chmurze „Blokuj od pierwszego wejrzenia” jest włączona

Kliknij Start, Ustawienia. (Lub naciśnij WinKey + i)

Na stronie Ustawienia kliknij Aktualizacja i zabezpieczenia, a następnie Windows Defender.

Upewnij się, że Ochrona oparta na chmurze oraz Automatyczne przesyłanie próbek ustawienia są włączone.

Gdy ochrona chmury „Blokuj od pierwszego wejrzenia” w programie Windows Defender i opcje przesyłania próbek są włączone w ustawieniach programu Windows Defender, jeśli system napotka podejrzany plik, który w innym przypadku przejdzie wykrywanie oparte na sygnaturach, Defender wysyła metadane podejrzanego pliku do chmury zaplecze. Pamiętaj, że chmura nie zawsze żąda całego pliku.

Maszyny w zapleczu w chmurze analizują metadane, korzystając z różnych logik, reputacji adresów URL i danych telemetrycznych, aby określić, czy plik jest złośliwym oprogramowaniem.

Na przykład, jeśli nazwa pliku szkodliwego oprogramowania jest zgodna z nazwą podstawowego modułu systemu Windows, zaplecze w chmurze sprawdza podpis cyfrowy modułu. Jeśli nie jest podpisany lub nie jest podpisany przez Microsoft, a jego „klasyfikacja” to złośliwe oprogramowanie (z poziomem „ufności” 85%), chmura określa, że plik jest złośliwym oprogramowaniem.

Oceny „Klasyfikacja” i „Zaufanie”, które stanowią najważniejszą część analizy zaplecza, są uzyskiwane poprzez model uczenia maszynowego.

W przypadku, gdy backend w chmurze nie wyda żadnego werdyktu, prosi o szczegółową analizę całego pliku. Dopóki plik nie zostanie przesłany, a chmura potwierdzi jego odbiór, program Windows Defender blokuje plik i nie pozwala na uruchomienie na kliencie. To kluczowa zmiana, którą zespół Windows Defender wprowadził w rocznicowej aktualizacji systemu Windows 10 (v1607).

Wcześniej podejrzany plik mógł działać synchronicznie w trakcie przesyłania. Jeszcze przed zakończeniem przesyłania złośliwe oprogramowanie zakończyłoby swoje działanie i samozniszczyłoby się.

W ramach demonstracji zespołu inżynierów Windows Defender omówiono dwa scenariusze. W scenariuszu 1 zaplecze w chmurze klasyfikuje plik jako złośliwe oprogramowanie tylko na podstawie metadanych. Urządzenie nr 1 z wyłączoną ochroną w chmurze zostaje zainfekowane podczas uruchamiania pliku. A urządzenie nr 2 z włączoną ochroną w chmurze jest natychmiast chronione.

W scenariuszu 2 pierwszy użytkownik uruchamia nieznane złośliwe oprogramowanie. Chmura nie wydała żadnego werdyktu na podstawie metadanych, w związku z czym cały plik został przesłany automatycznie.

Czas przesyłania to godzina 19:48:59 – backend zakończył automatyczną analizę o godzinie 19:49:01 (około 2 sekundy od momentu, gdy przesłanie trafiło do backendu w chmurze) i ustalił, że plik jest złośliwym oprogramowaniem.

Od samego początku program Windows Defender blokował wszelkie przyszłe napotkania tego pliku, chroniąc w ten sposób miliony innych urządzeń, które mają włączoną ochronę opartą na chmurze Windows Defender.

Microsoft ma również witrynę testową o nazwie Pole testowe Windows Defender gdzie możesz sprawdzić skuteczność ochrony chmury Defendera, przesyłając próbki.

Chociaż drugie demo nie powiodło się z powodu pewnych problemów z łącznością z chmurą, ogólnie jest przydatne prezentacja wyjaśniająca znaczenie ochrony w chmurze „blokującej od pierwszego wejrzenia” w programie Windows Defender funkcja. Jeśli wyłączyłeś tę funkcję, myślę, że teraz będziesz miał drugą myśl.

Referencje i kredyty

Włącz funkcję Blokuj od pierwszego wejrzenia, aby wykryć złośliwe oprogramowanie w ciągu kilku sekund

Poznaj natychmiastową ochronę Windows Defender | Microsoft Ignite 2016 | Kanał 9

Jedna mała prośba: Jeśli podobał Ci się ten post, udostępnij go?

Jeden „mały” udział od ciebie bardzo pomógłby w rozwoju tego bloga. Kilka świetnych sugestii:- Przypiąć!

- Udostępnij to na swoim ulubionym blogu + Facebooku, Reddit

- Tweetuj to!