Wiele usług sieciowych działa przy użyciu protokołu kontroli transmisji lub TCP jako protokołu warstwy transportowej. Dzieje się tak, ponieważ TCP oferuje komunikację zorientowaną na połączenie, która umożliwia urządzeniu nadawczym mieć pewność, że zamierzony odbiorca wiadomości faktycznie ją otrzyma, ponieważ dwukierunkowe połączenie jest Utworzony.

Jednak nie każda aplikacja musi mieć tego rodzaju połączenie, zwłaszcza aplikacje działające w czasie rzeczywistym, w których jest lepiej, aby wiadomość została odrzucona, zamiast czekać na jej ponowne przesłanie, co opóźnia wszystko w przeciwnym razie. W przypadku tych aplikacji zazwyczaj używany jest protokół User Datagram Protocol lub protokół warstwy transportowej UDP.

Jednym z przykładów programu korzystającego z protokołu UDP są gry wideo online. Gry te opierają się na ciągłych aktualizacjach wysyłanych przez serwer i komputer, a wszelkie opóźnienia spowodowane koniecznością ponownej transmisji danych są znacznie bardziej uciążliwe niż konieczność radzenia sobie z nieodebranym pakietem lub dwoma.

Ponieważ te usługi oparte na UDP mogą znajdować się w dowolnej sieci, ważne jest, aby sprawdzić je w ramach testu penetracyjnego. Na szczęście, ponieważ UDP jest dość powszechny, jest ogólnie obsługiwany przez oprogramowanie do testowania sieci, a Nmap nie jest wyjątkiem.

Jak skanować porty UDP za pomocą Nmap

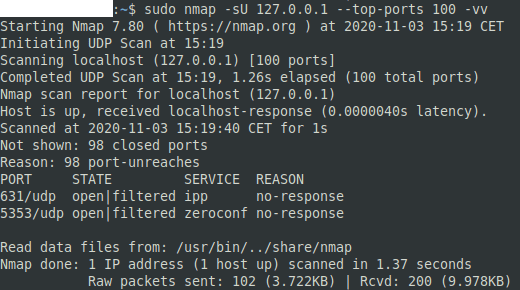

Testowanie portów UDP za pomocą Nmapa jest bardzo podobne do testowania TCP, w rzeczywistości składnia jest w zasadzie identyczna. Jedyna różnica polega na tym, że flagę „typ skanowania” należy określić jako „-sU”, a nie „-sT” lub „-sS”. Na przykład polecenie może brzmieć „nmap -sU 127.0.0.1 –top-ports 100 -vv”, aby przeskanować adres pętli zwrotnej w poszukiwaniu 100 najpopularniejszych portów UDP i zgłosić wyniki z podwójnie szczegółowymi danymi wyjściowymi.

Jedną rzeczą, o której należy pamiętać przy skanowaniu UDP, jest to, że zajmie to dużo czasu. Większość żądań nie otrzymuje żadnej odpowiedzi, co oznacza, że skanowanie musi czekać na przekroczenie limitu czasu żądania. To sprawia, że skanowanie jest znacznie wolniejsze niż skanowanie TCP, które zazwyczaj zwraca jakiś rodzaj odpowiedzi, nawet jeśli port jest zamknięty.

Istnieją cztery wyniki, które można zobaczyć dla portów UDP „otwartych”, „otwartych|filtrowanych”, „zamkniętych” i „filtrowanych”. „Otwarty” wskazuje, że żądanie otrzymało odpowiedź UDP. „Open|filtered” wskazuje, że nie otrzymano odpowiedzi, co może wskazywać, że usługa nasłuchuje lub że nie ma tam żadnej usługi. „Zamknięty” to konkretny komunikat o błędzie ICMP „port nieosiągalny”. „Filtrowane” wskazuje inne komunikaty o nieosiągalnych błędach ICMP.