Podstawowym celem Burp Suite jest przechwytywanie i modyfikowanie ruchu internetowego w ramach testu penetracyjnego. Aby móc przechwytywać ruch sieciowy, musisz skonfigurować przeglądarkę lub system operacyjny tak, aby przekierowywał ruch przez serwer proxy Burp. Domyślnie proxy zaczyna się od Burp i łączy się z adresem pętli zwrotnej na porcie 8080 „127.0.0.1:8080”, ale istnieje wiele opcji do skonfigurowania.

Jak skonfigurować odbiornik proxy w Burp

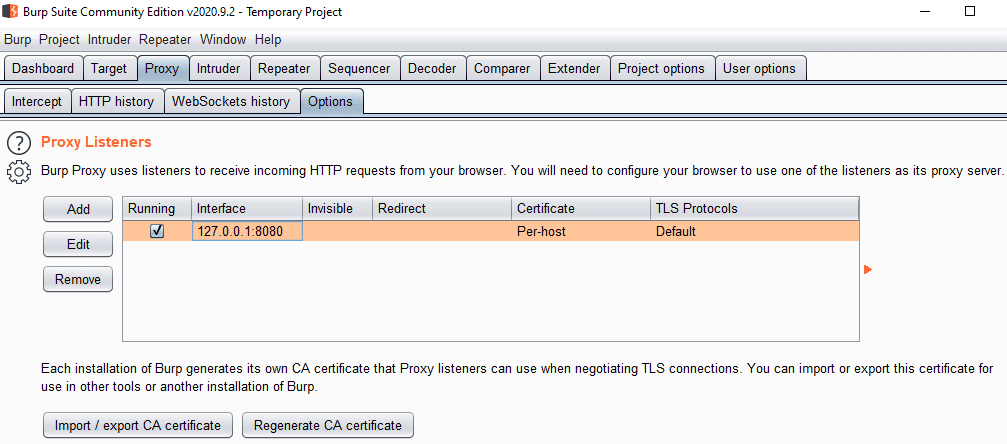

Aby skonfigurować ustawienia proxy, przejdź do podzakładki „Opcje” w zakładce „Proxy”. W sekcji „Odbiorniki proxy” możesz edytować bieżący odbiornik proxy, wybierając odbiornik i klikając „Edytuj” lub skonfigurować drugi, klikając „Dodaj”.

Wskazówka: Aby odbiornik proxy mógł działać, musi mieć zaznaczone pole wyboru „uruchomiony” po lewej stronie.

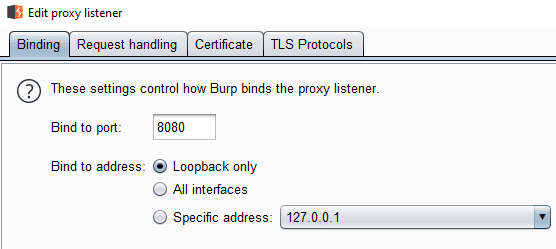

Podczas edycji odbiornika proxy, zakładka „Powiązanie” umożliwia skonfigurowanie numeru portu i interfejsu, z którym jest on powiązany w zakładce powiązania. Powinieneś użyć numeru portu z zakresu od 1001 do 65535, ponieważ numery portów poniżej 1000 mogą wymagać dodatkowych uprawnień.

Powiązanie z adresem sprzężenia zwrotnego oznacza, że serwer proxy jest dostępny tylko dla komputera lokalnego. Alternatywnie możesz powiązać go z innym adresem IP komputera za pomocą listy rozwijanej, chociaż nie wyjaśni, z jakim fizycznym interfejsem to się wiąże i czy inne urządzenia będą miały do niego dostęp. Wybranie „Wszystkie interfejsy” sprawi, że serwer proxy będzie widoczny na wszystkich adresach IP komputera.

Wskazówka: użycie adresów IP innych niż pętla zwrotna może umożliwić skonfigurowanie innych urządzeń do proxy ich ruchu przez instancję Burp. Pamiętaj, że będziesz musiał zainstalować certyfikat Burp na tych urządzeniach, aby monitorować ich ruch HTTPS. Pamiętaj, że aby móc legalnie robić to i cokolwiek innego, potrzebujesz pozwolenia od właściciela urządzenia użytkownicy powinni mieć świadomość, że monitorujesz wykorzystanie ich sieci i będą mogli zobaczyć ich hasła itp.

Inne serwery proxy, niestandardowe certyfikaty i protokoły TLS

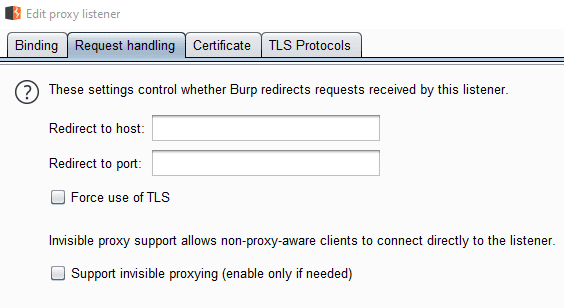

Zakładka „Obsługa żądań” umożliwia skonfigurowanie hosta i numeru portu, na który wszystkie żądania będą przekierowywane do określonej lokalizacji, niezależnie od tego, jakiego zasobu zażądały. Ta opcja służy do przekazywania ruchu przez inny serwer proxy.

„Force TLS” automatycznie aktualizuje wszystkie żądania internetowe do korzystania z protokołu HTTPS. Ta opcja może uszkodzić niektóre witryny, jeśli nie obsługują protokołu HTTPS. „Niewidoczne proxy” umożliwia obsługę urządzeń, które nie obsługują tradycyjnych ustawień proxy.

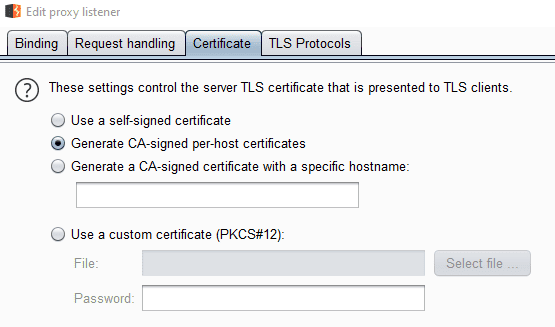

Zakładka „Certyfikat” pozwala skonfigurować sposób działania certyfikatu HTTPS. „Generuj certyfikaty dla poszczególnych hostów podpisane przez urząd certyfikacji” jest ustawieniem domyślnym i powinno być ogólnie używane. Certyfikaty „samopodpisane” zawsze będą generować komunikaty o błędach certyfikatu. Określenie „określonej nazwy hosta” jest przydatne tylko podczas wykonywania niewidocznego proxy do pojedynczej domeny. Jeśli wymagany jest konkretny certyfikat, możesz go zaimportować za pomocą opcji „certyfikat niestandardowy”.

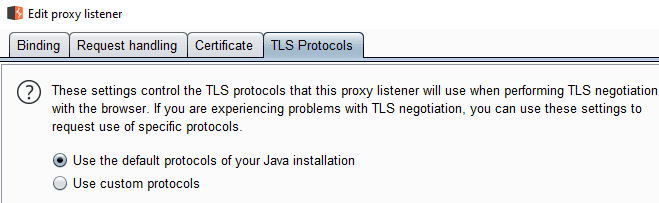

Zakładka „Protokoły TLS” pozwala określić, które protokoły TLS mają obsługiwać Burp. Domyślnie obsługiwany jest protokół TLSv1-1.3. Możesz wyłączyć dowolną z tych opcji lub włączyć SSLv2 lub SSLv3, jeśli ręcznie określisz protokoły. Powinno to być używane tylko wtedy, gdy chcesz przetestować pojedynczy protokół lub nie możesz połączyć się ze starszym urządzeniem.