Um log de acesso é um arquivo de log que rastreia quando uma ou mais coisas foram acessadas. Os logs de acesso são uma parte essencial da segurança e da análise na computação. Os logs de acesso também são uma importante ferramenta de segurança e proteção no mundo físico.

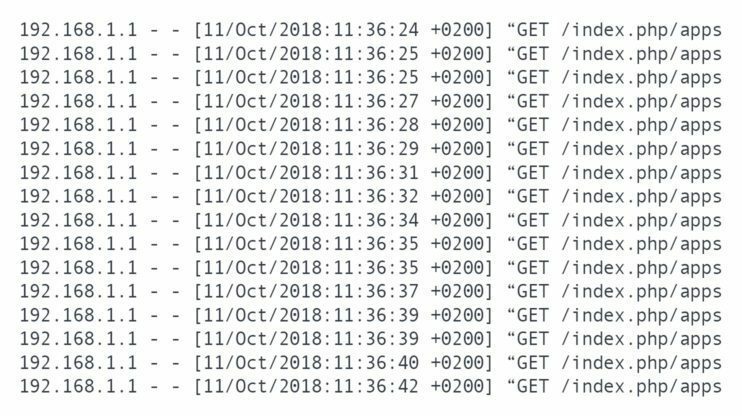

Um log de acesso rastreia a data e hora em que algo é acessado ou tentado a ser acessado. Geralmente por quem, assim como isso é conhecido. Os logs de acesso geralmente também incluem informações secundárias. Essas informações secundárias podem fornecer contexto ou outros dados analiticamente úteis.

Logs de acesso e segurança digital

Os logs de acesso podem rastrear quando alguém tenta acessar um sistema privilegiado. Ou arquivo e pode ser bastante simples. Ele pode rastrear pontos de dados como “o acesso foi bem-sucedido?”, “quem tentou acessar o arquivo?”, “Quando ocorreu a tentativa?”. Em alguns casos, o log de acesso pode até rastrear as alterações feitas. Isso normalmente seria registrado separadamente.

Acesso negado é um estado que deve ser registrado. Isso fornece informações diretas sobre quando alguém está tentando obter acesso a algo que não deveria. Claro, existem razões potencialmente legítimas para isso. Talvez o usuário tenha cometido um erro de digitação em sua senha. Ou talvez o usuário não tenha recebido o acesso que deveria.

A alternativa é que um usuário não autorizado está tentando obter acesso. No caso de um servidor web, pode ser um hacker não autenticado tentando obter acesso a um arquivo confidencial. Também pode ser uma conta de usuário legítima tentando acessar um arquivo para o qual não tem permissão. Assumindo que o usuário legítimo não deve ter acesso, a conta pode ser comprometida ou o usuário se tornou desonesto.

O rastreamento quando o acesso é bem-sucedido também é útil. O acesso em si pode não ser um problema, mas as ações posteriores podem ser. Por exemplo, rastrear quais contas acessam o back-end de um site pode permitir um acompanhamento forense se o site for desfigurado. Simplesmente registrar o nome de usuário pode não ser suficiente para este caso de uso. Combinado com o endereço IP, seria possível ver se o usuário legítimo desfigurou o site ou se um hacker usou sua conta. Isso pode ser determinado porque os endereços IP de origem corresponderiam ou não aos dados registrados historicamente.

Logs de acesso e análises

Os logs de acesso a dados públicos podem permitir a análise de tendências gerais. Por exemplo, registrar o acesso a todas as páginas de um site pode permitir que você veja quais páginas são as mais populares e quais são as menos populares. Informações extras, como o endereço IP do visitante, podem permitir que você analise o comportamento de movimento dos visitantes do seu site. Você pode ver por qual página eles foram trazidos e qual conteúdo os manteve por perto.

Registrar outras informações, como o cabeçalho do referenciador, pode informar de quais sites seus visitantes vêm e, potencialmente, o sucesso de campanhas publicitárias específicas. Manter um log da string do agente do usuário pode permitir que você visualize quais navegadores sua base de usuários prefere e para quais navegadores você deve priorizar otimizações e compatibilidade.

O registro quando usuários específicos executam ações específicas também pode permitir que você crie um perfil de padrões de atividade legítimos. Pode ser útil saber quando esses padrões são quebrados, pois isso pode indicar um incidente de segurança. Existem, é claro, muitas outras explicações legítimas para uma mudança nos padrões e no comportamento, portanto, isso não deve ser motivo de grande preocupação imediatamente.

Logs de acesso e segurança física

Muitas empresas praticam a segurança física em seus escritórios e data centers. O registro de acesso aqui pode ser de baixa tecnologia, como usar um livro de login. Opções de alta tecnologia, como cartões de porta RFID, também podem ser usadas. O log de acesso físico é uma excelente primeira linha de defesa física. Enquanto um ladrão ou hacker pode estar disposto a entrar e ver o que pode fazer, entrar, fornecer o nome de quem você está lá para ver e por que você está lá complica as coisas.

Os cartões de acesso basicamente trancam todas ou um bom número de portas. Isso torna muito mais difícil para hackers ou ladrões se moverem de forma confiável pelo prédio. Não tendo um cartão de acesso legítimo, eles confiam em funcionários honestos que abrem a porta e ignoram o treinamento sobre permitir que as pessoas acessem o portão traseiro.

Claro, existem muitas maneiras de combater essas medidas de segurança física. Mesmo sem outras medidas em vigor, elas podem ser um impedimento razoável. Ladrões e hackers em potencial precisam estar muito mais informados antes de tentar qualquer coisa. Eles contariam com habilidades de engenharia social e pelo menos um pouco de sorte.

Registros de Acesso e Segurança Física

Realizar o registro de acesso físico a um edifício tem uma vantagem potencialmente salva-vidas. No caso de uma evacuação de emergência, por causa de um incêndio ou outro motivo, pode ser possível saber com precisão quantas pessoas estavam no prédio. Essas informações podem ser combinadas com um número de funcionários para determinar se alguém está preso dentro e precisa que a equipe de bombeiros tente localizá-los e resgatá-los. Alternativamente, pode informar aos bombeiros que não há risco de vida, permitindo que eles assumam menos riscos pessoais para apagar o incêndio.

Os logs de acesso podem ser uma bênção e uma maldição em alguns cenários como este. Por exemplo, com uma folha de entrada em papel, pode não haver necessariamente uma folha de saída, tornando impossível saber quem precisa ser contabilizado. Os sistemas digitais são ainda mais propensos a um problema um tanto relacionado. Em muitos casos, se alguém está seguindo um colega por uma porta, ele pode não se incomodar em escanear seu passe, em vez de “trancar” o caminho.

Além disso, os sistemas digitais normalmente se reportam a computadores internos. Esses computadores internos estariam localizados dentro do prédio agora evacuado, tornando difícil verificar quantas pessoas precisam ser contabilizadas.

Além disso, outros fatores humanos podem prejudicar os planos mais bem elaborados. Em caso de incêndio, todos devem ir ao ponto de encontro de emergência. Algumas pessoas, no entanto, podem tomar uma saída diferente e esperar no lugar errado. Outros podem aproveitar a oportunidade para fumar um cigarro ou ir às lojas. A segurança física é difícil de garantir assim e exige que todos realmente sigam os procedimentos, algo que nem sempre acontece.

Conclusão

Um log de acesso é um arquivo ou documento que rastreia o acesso ou tentativa de acesso a um sistema. Eles podem ser usados para sistemas físicos como prédios e data centers ou sistemas de computador como sites ou documentos confidenciais. Os logs fornecem ajuda para fornecer rastreamento de segurança e, com os pontos de dados corretos, podem permitir análises úteis.