În ultimii ani, infractorii cibernetici distribuie un nou tip de viruși care pot cripta fișierele de pe computerul tău (sau din rețea) cu scopul de a câștiga bani ușor de la victimele lor. Acest tip de viruși se numesc „Ransomware” și pot infecta sistemele computerului dacă utilizatorul computerului nu acordați atenție când deschideți atașamente sau link-uri de la expeditori necunoscuți sau site-uri care au fost piratate criminali cibernetici. Conform experienței mele, singura modalitate sigură de a te proteja de acest tip de viruși este să ai copii de rezervă curate ale fișierelor stocate într-un loc separat de computer. De exemplu, într-un hard disk extern USB deconectat sau în DVD-Rom.

Acest articol conține informații importante despre niște viruși ransomware de criptare cunoscuți, care au fost proiectați criptați fișierele critice plus opțiunile și utilitățile disponibile pentru a vă decripta fișierele criptate la infecție. Am scris acest articol pentru a păstra toate informațiile pentru instrumentele de decriptare disponibile într-un singur loc și voi încerca să păstrez acest articol actualizat. Vă rugăm să ne împărtășiți experiența dvs. și orice alte informații noi pe care le cunoașteți pentru a ne ajuta reciproc.

Cum să decriptați fișierele criptate din ransomware - Descriere și instrumente de decriptare cunoscute - Metode:

- NUMELE RANSOWARE

- Cryptowall

- CryptoDefense și How_Decrypt

- Cryptorbit sau HowDecrypt

- Cryptolocker (Troj/Ransom-ACP), „Trojan. Ransomcrypt. F)

- CryptXXX V1, V2, V3 (Variante: .crypt, crypz sau 5 caractere hexazecimale)

- Locky și AutoLocky (variante: .locky)

- Troian-Răscumpărare. Win32.Rector

- Troian-Răscumpărare. Win32.Xorist, Troian-Ransom. MSIL.Vandev

- Troian-Răscumpărare. Win32.Rakhni

- Troian-Răscumpărare. Win32.Rannoh sau Troian-Ransom. Win32.Cryakl.

- TeslaCrypt (Variante: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc și .vvv)

- TeslaCrypt 3.0 (Variante: .xxx, .ttt, .micro, .mp3)

- TeslaCrypt 4.0 (Numele fișierului și extensia neschimbate)

Actualizări iunie 2016:

1. Trend Micro a eliberat un Ransomware File Decryptor instrument pentru a încerca să decripteze fișierele criptate de următoarele familii de ransomware:

CryptXXX V1, V2, V3*

.crypt, crypz sau 5 caractere hexazecimale

CryptXXX V4, V5.5 Caractere hexazecimale

TeslaCrypt V1.ECC

TeslaCrypt V2.VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3.XXX sau TTT sau MP3 sau MICRO

TeslaCrypt V4.

SNSLocker.RSNSblocat

AutoLocky.locky

BadBlock

777.777

XORIST.xorist sau extensie aleatorie

XORBAT.criptate

CERBER V1 <10 caractere aleatorii>.cerber

Stampado.încuiat

Nemucod.criptate

Himeră.criptă

* Notă: Se aplică pentru ransomware-ul CryptXXX V3: datorită criptării avansate a acestui anumit Crypto-Ransomware, numai date parțiale decriptarea este posibilă în prezent pe fișierele afectate de CryptXXX V3 și trebuie să utilizați un instrument de reparare terță parte pentru a vă repara fisiere precum: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Pentru a descărca instrumentul Trend Micro Ransomware File Decrypter (și pentru a citi instrucțiunile despre cum să îl utilizați), navigați la această pagină: Descărcarea și utilizarea Trend Micro Ransomware File Decryptor

2. Kasperky a lansat următoarele instrumente de decriptare:

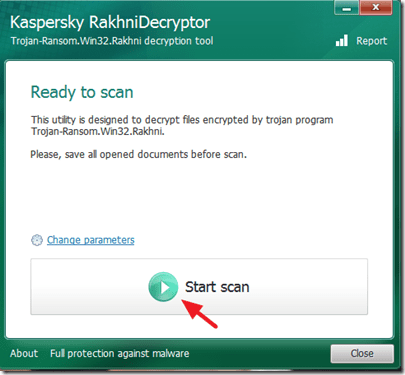

A. Instrumentul RakhniDecryptor de la Kaspersky este conceput pentru a decripta fișierele afectate de*:

* Notă: Utilitarul RakhniDecryptor este întotdeauna actualizat pentru a decripta fișierele din mai multe familii de ransomware.

Rakhni

Agent.iih

Aură

Autoit

Pletor

Rotor

Lamer

Lortok

Cryptokluchen

Democrație

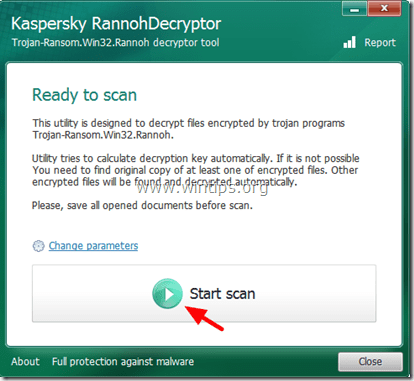

Bitman – TeslaCrypt versiunea 3 și 4B. Instrumentul Kaspersky RannohDecryptor este conceput pentru a decripta fișierele afectate de:

Rannoh

AutoIt

Furie

Cribola

Cryakl

CryptXXX versiunile 1 și 2

Cryptowalll – Informații despre viruși și opțiuni de decriptare.

The Cryptowall (sau „Cryptowall Decrypter”) virus este noua variantă a Criptoapărare virus ransomware. Când un computer este infectat cu Cryptowall ransomware, apoi toate fișierele critice de pe computer (inclusiv fișierele de pe unitățile de rețea mapate, dacă sunteți conectat într-o rețea) devin criptate cu o criptare puternică, ceea ce face practic imposibilă decriptarea lor. După Cryptowall criptare, virusul creează și trimite cheia privată (parola) către un server privat pentru a fi folosită de criminal pentru a decripta fișierele. După aceea, infractorii își informează victimele că toate fișierele lor critice sunt criptate și singura modalitate de a le decripta este să plătiți o răscumpărare de 500$ (sau mai mult) într-o perioadă de timp definită, altfel răscumpărarea va fi dublată sau fișierele lor vor fi pierdute permanent.

Cum să decriptați fișierele infectate cu Cryptowall și să vă recuperați fișierele:

Dacă doriți să decriptați Cryptowall fișierele criptate și recuperați fișierele, apoi aveți următoarele opțiuni:

A. Prima opțiune este să plătiți răscumpărarea. Dacă decideți să faceți asta, atunci procedați cu plata pe propriul risc, deoarece conform cercetărilor noastre unii utilizatori își recuperează datele, iar alții nu. Rețineți că criminalii nu sunt cei mai de încredere oameni de pe planetă.

B. A doua opțiune este să curățați computerul infectat și apoi să vă restaurați fișierele infectate dintr-o copie de rezervă curată (dacă aveți una).

C. Dacă nu aveți o copie de rezervă curată, atunci singura opțiune care rămâne este să vă restaurați fișierele din versiunile anterioare din „Copii umbră”. Rețineți că această procedură funcționează numai în sistemul de operare Windows 8, Windows 7 și Vista și numai dacă „Restaurarea sistemului” caracteristica a fost activată anterior pe computer și nu a fost dezactivată după Cryptowall infecţie.

- Link de referința: Cum să vă restaurați fișierele din Shadow Copies.

O analiză detaliată a Cryptowall infecția și eliminarea ransomware pot fi găsite în această postare:

- Cum să eliminați virusul CryptoWall și să vă restaurați fișierele

CryptoDefense & How_Decrypt – Informații despre viruși și decriptare.

Criptoapărareeste un alt virus ransomware care poate cripta toate fișierele de pe computerul tău indiferent de extensia lor (tipul de fișier) cu criptare puternică, astfel încât să fie practic imposibilă decriptarea acestora. Virusul poate dezactiva „Restaurarea sistemului” pe computerul infectat și poate șterge toate ”Copii Shadow Volume” fișiere, astfel încât să nu vă puteți restaura fișierele la versiunile lor anterioare. La infectare Criptoapărare virus ransomware, creează două fișiere în fiecare folder infectat („How_Decrypt.txt” și „How_Decrypt.html”) cu instrucțiuni detaliate despre cum să plătească răscumpărare pentru a vă decripta fișierele și trimite cheia privată (parola) la un server privat pentru a fi folosită de criminal pentru a vă decripta fișiere.

O analiză detaliată a Criptoapărare infecția și eliminarea ransomware pot fi găsite în această postare:

- Cum să eliminați virusul CryptoDefense și să vă restaurați fișierele

Cum să decriptați fișierele criptate Cryptodefense și să vă recuperați fișierele:

Pentru a decripta Criptoapărare fișierele infectate aveți următoarele opțiuni:

A. Prima opțiune este să plătiți răscumpărarea. Dacă decideți să faceți asta, atunci procedați cu plata pe propriul risc, deoarece conform cercetărilor noastre, unii utilizatori își recuperează datele, iar alții nu. Rețineți că criminalii nu sunt cei mai de încredere oameni de pe planetă.

B. A doua opțiune este să curățați computerul infectat și apoi să vă restaurați fișierele infectate dintr-o copie de rezervă curată (dacă aveți una).

C. Dacă nu aveți o copie de rezervă curată, atunci puteți încerca să vă restaurați fișierele din versiunile anterioare din „Copii umbră”. Rețineți că această procedură funcționează numai în sistemul de operare Windows 8, Windows 7 și Vista și numai dacă „Restaurarea sistemului” caracteristica a fost activată anterior pe computer și nu a fost dezactivată după Criptoapărare infecţie.

- Link de referința: Cum să vă restaurați fișierele din Shadow Copies.

D. În cele din urmă, dacă nu aveți o copie de rezervă curată și nu puteți să vă restaurați fișierele din „Copii umbră”, apoi puteți încerca să decriptați Criptoapărarea fișiere criptate folosind Decriptorul Emsisoft utilitate. Pentru a face asta:

Notă importantă: Acest utilitar funcționează numai pentru computerele infectate înainte de 1 aprilie 2014.

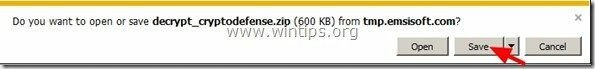

1.Descarca “Emsisoft Decrypter” pe computerul dvs. (de exemplu, dvs Desktop).

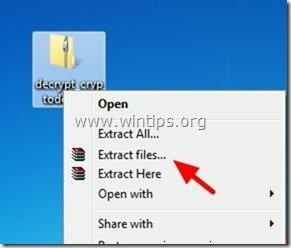

2. Când descărcarea este finalizată, navigați la dvs Desktop și "Extrage” cel ”decrypt_cryptodefense.zip” dosar.

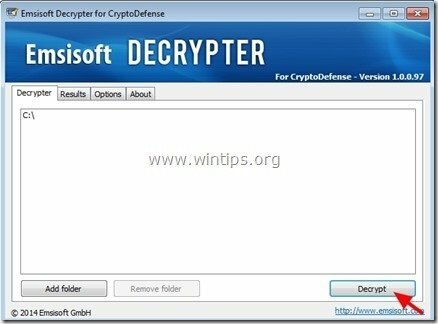

3. Acum dublu click a rula „decrypt_cryptodefense” utilitate.

4. În cele din urmă apăsați butonul „Decriptează” pentru a vă decripta fișierele.

Sursa – Informatii suplimentare: Un tutorial detaliat despre cum să decriptați fișierele criptate CryptoDefense folosind Decriptorul Emsisoft utilitatea poate fi găsită aici: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit sau HowDecrypt – Informații despre viruși și decriptare.

Cryptorbit sau CumDecrypt virusul este un virus ransomware care poate cripta toate fișierele de pe computer. Odată ce computerul dvs. este infectat cu Cryptorbit virus toate fișierele tale critice sunt criptate indiferent de extensia (tipul fișierului) cu o criptare puternică care face practic imposibilă decriptarea lor. Virusul creează, de asemenea, două fișiere în fiecare folder infectat de pe computerul dvs. („HowDecrypt.txt” și „HowDecrypt.gif”) cu instrucțiuni detaliate despre cum puteți plăti răscumpărarea și decripta fișierele.

O analiză detaliată a Cryptorbit infecția și eliminarea ransomware pot fi găsite în această postare:

- Cum să eliminați virusul Cryptorbit (HOWDECRYPT) și să vă restaurați fișierele

Cum să decriptați fișierele infectate cu Cryptorbit și să vă recuperați fișierele:

Pentru a decripta Cryptorbit fișiere criptate aveți următoarele opțiuni:

A. Prima opțiune este să plătiți răscumpărarea. Dacă decideți să faceți asta, atunci procedați cu plata pe propriul risc, deoarece conform cercetărilor noastre unii utilizatori își recuperează datele, iar alții nu.

B. A doua opțiune este să curățați computerul infectat și apoi să vă restaurați fișierele infectate dintr-o copie de rezervă curată (dacă aveți una).

C. Dacă nu aveți o copie de rezervă curată, atunci puteți încerca să vă restaurați fișierele din versiunile anterioare din „Copii umbră”. Rețineți că această procedură funcționează numai în sistemul de operare Windows 8, Windows 7 și Vista și numai dacă „Restaurarea sistemului” caracteristica a fost activată anterior pe computer și nu a fost dezactivată după Cryptorbit infecţie.

- Link de referința: Cum să vă restaurați fișierele din Shadow Copies.

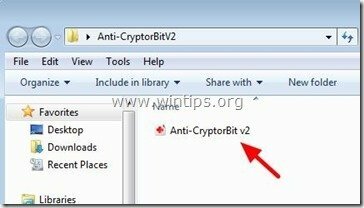

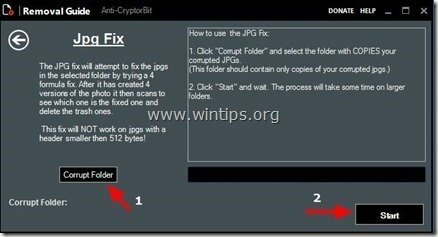

D. În cele din urmă, dacă nu aveți o copie de rezervă curată și nu puteți să vă restaurați fișierele din „Copii umbră” apoi poți încerca să decriptezi Cryptorbit lui fișiere criptate folosind Anti-CryptorBit utilitate. Pentru a face asta:

1.Descarca “Anti-CryptorBit” pe computerul dvs. (de exemplu, dvs Desktop)

2. Când descărcarea este finalizată, navigați la dvs Desktop și "Extrage” cel ”Anti-CryptorBitV2.zip” dosar.

3. Acum dublu click a rula Anti-CryptorBitv2 utilitate.

4. Alegeți ce tip de fișiere doriți să recuperați. (de exemplu, „JPG”)

5. În cele din urmă, alegeți folderul care conține fișierele corupte/criptate (JPG) și apoi apăsați butonul „start” pentru a le remedia.

Cryptolocker – Informații despre viruși și decriptare.

Cryptolocker (de asemenea cunoscut ca si "Troj/Ransom-ACP”, “Troian. Ransomcrypt. F”) este un virus ransomware nasty (TROJAN) și atunci când vă infectează computerul, criptează toate fișierele, indiferent de extensia lor (tipul fișierului). Vestea proastă cu acest virus este că, odată ce îți infectează computerul, fișierele tale critice sunt criptate cu criptare puternică și este practic imposibil să le decriptezi. Odată ce un computer este infectat cu virusul Cryptolocker, pe computerul victimei apare un mesaj informativ care cere o plată (răscumpărare) de 300 USD (sau mai mult) pentru a vă decripta fișierele.

O analiză detaliată a Cryptolocker infecția și eliminarea ransomware pot fi găsite în această postare:

- Cum să eliminați CryptoLocker Ransomware și să vă restaurați fișierele

Cum să decriptați fișierele infectate cu Cryptolocker și să vă recuperați fișierele:

Pentru a decripta Cryptolocker fișierele infectate aveți următoarele opțiuni:

A. Prima opțiune este să plătiți răscumpărarea. Dacă decideți să faceți asta, atunci procedați cu plata pe propriul risc, deoarece conform cercetărilor noastre unii utilizatori își recuperează datele, iar alții nu.

B. A doua opțiune este să curățați computerul infectat și apoi să vă restaurați fișierele infectate dintr-o copie de rezervă curată (dacă aveți una).

C. Dacă nu aveți o copie de rezervă curată, atunci puteți încerca să vă restaurați fișierele din versiunile anterioare din „Copii umbră”. Rețineți că această procedură funcționează numai în sistemul de operare Windows 8, Windows 7 și Vista și numai dacă „Restaurarea sistemului” caracteristica a fost activată anterior pe computer și nu a fost dezactivată după Cryptolocker infecţie.

- Link de referința: Cum să vă restaurați fișierele din Shadow Copies.

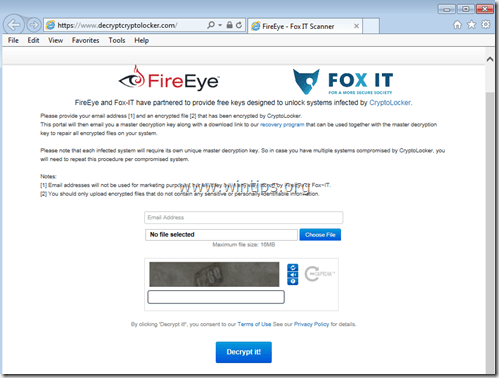

D. În august 2014, Ochi de foc & Fox-IT au lansat un nou serviciu care preia cheia privată de decriptare pentru utilizatorii care au fost infectați cu ransomware-ul CryptoLocker. Serviciul se numește „DecryptCryptoLocker' (serviciul a fost întrerupt), este disponibil la nivel global și nu necesită ca utilizatorii să se înregistreze sau să furnizeze informații de contact pentru a-l utiliza.

Pentru a utiliza acest serviciu trebuie să vizitați acest site: (serviciul a fost întrerupt) și încărcați un fișier CryptoLocker criptat de pe computerul infectat (Notă: încărcați un fișier care nu conține informații sensibile și/sau private). După ce faceți asta, trebuie să specificați o adresă de e-mail pentru a primi cheia privată și un link pentru a descărca instrumentul de decriptare. În cele din urmă, rulați instrumentul de decriptare CryptoLocker descărcat (local pe computer) și introduceți cheia privată pentru a decripta fișierele criptate CryptoLocker.

Mai multe informații despre acest serviciu găsiți aici: FireEye și Fox-IT anunță un nou serviciu pentru a ajuta victimele CryptoLocker.

CryptXXX V1, V2, V3 (Variante: .crypt, crypz sau 5 caractere hexazecimale).

- CryptXXX V1 & CryptXXX V2 ransomware-ul vă criptează fișierele și adaugă extensia „.crypt” la sfârșitul fiecărui fișier după infectare.

- CryptXXX v3 adaugă extensia „.cryptz” după criptarea fișierelor dvs.

Troianul CryptXXX criptează următoarele tipuri de fișiere:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR, .GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF, .PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT, .UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV,.ZIP, .ZIPX

Cum să decriptați fișierele CryptXXX.

Dacă sunteți infectat cu CryptXXX Versiunea 1 sau Versiunea 2, atunci utilizați Instrumentul Kaspersky RannohDecryptor pentru a vă decripta fișierele.

Dacă sunteți infectat cu CryptXXX Versiunea 3, atunci utilizați Decriptorul de fișiere ransomware de la Trend Micro. *

Notă: Datorită criptării avansate a virusului CryptXXX V3, este posibilă în prezent doar decriptarea parțială a datelor și trebuie să utilizați un instrument de reparare terță parte pentru a vă repara fișierele precum: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky și AutoLocky (variante: .locky)

Locky ransomware-ul vă criptează fișierele folosind criptarea RSA-2048 și AES-128 și, după infectare, toate fișierele sunt redenumite cu un nume unic de fișier de 32 de caractere, cu extensia „.locky” (de exemplu, „1E776633B7E6DFE7ACD1B1A5E9577BCE.locky"). Locky virusul poate infecta unitățile locale sau de rețea și în timpul infecției creează un fișier numit "_HELP_instructions.html" pe fiecare folder infectat, cu instrucțiuni despre cum puteți plăti răscumpărarea și decripta fișierele folosind browserul TOR.

AutoLocky este o altă variantă a virusului Locky. Principala diferență dintre Locky și Autolocky este că Autolocky nu va schimba numele original al fișierului în timpul infecției. (de exemplu, dacă un fișier este numit „Document1.doc" înainte de infectare, Autolocky îl redenumește în "Document1.doc.locky")

Cum să decriptați fișierele .LOCKY:

- Prima opțiune este să curățați computerul infectat și apoi să vă restaurați fișierele infectate dintr-o copie de rezervă curată (dacă aveți una).

- A doua opțiune, dacă nu aveți o copie de rezervă curată, este să vă restaurați fișierele din versiunile anterioare din „Copii umbră”. Cum să vă restaurați fișierele din Shadow Copies.

- A treia opțiune este să utilizați Decrypter de la Emsisoft pentru AutoLocky pentru a vă decripta fișierele. (Instrumentul de decriptare funcționează numai pentru Blocare automată).

Troian-Răscumpărare. Win32.Rector – Informații despre viruși și decriptare.

The rectorul troian criptează fișierele cu următoarele extensii: .doc, .jpg, .pdf.rar, si dupa infectie aceasta le face inutilizabile. Odată ce fișierele dvs. sunt infectate cu rectorul troian, apoi extensiile fișierelor infectate sunt modificate în .VSCRYPT, .INFECTAT, .KORREKTOR sau .BLOC iar asta le face inutilizabile. Când încercați să deschideți fișierele infectate, pe ecran este afișat un mesaj cu caractere chirilice care conține cererea de răscumpărare și detaliile plății. Criminalul cibernetic care face rectorul troian numită „††KOPPEKTOP†† și îi cere să comunice cu el prin e-mail sau ICQ (EMAIL: v-martjanov@mail.ru / ICQ: 557973252 sau 481095) pentru a oferi instrucțiuni despre cum să vă deblocați fișierele.

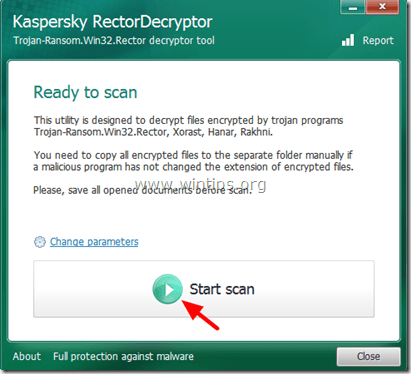

Cum să decriptați fișierele infectate cu Trojan Rector și să vă recuperați fișierele:

Sfat: Copiați toate fișierele infectate într-un director separat și închideți toate programele deschise înainte de a continua să scanați și să decriptați fișierele afectate.

1. Descarca Rector Decryptorutilitate (de la Kaspersky Labs) pe computerul dvs.

2. Când descărcarea este finalizată, rulați RectorDecryptor.exe.

3. Apasă pe "Incepe scanarea” pentru a vă scana unitățile pentru fișierele criptate.

4. Lasă RectorDecryptor utilitar pentru scanarea și decriptarea fișierelor criptate (cu extensii .vscrypt, .infectat, .bloc, .korrektor) și apoi selectați opțiunea pentru „Ștergeți fișierele criptate după decriptare” dacă decriptarea a avut succes. *

* După decriptare, puteți găsi un jurnal de raport al procesului de scanare/decriptare la rădăcina unității dvs. C:\ (de exemplu, „C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt”).

5. În cele din urmă, continuați să verificați și să vă curățați sistemul de programele malware care pot exista pe acesta.

Sursa – Informatii suplimentare:http://support.kaspersky.com/viruses/disinfection/4264#block2

Troian-Răscumpărare. Win32.Xorist, Troian-Ransom. MSIL.Vandev – Informații despre viruși și decriptare.

TheTroian Ransom Xorist & Troian Ransom Valdev, criptează fișierele cu următoarele extensii:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, as, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, brut, sigur, val, val, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, rom, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, cerneală, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, scop, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, punct, dotm, dotx, dvi, dxe, mlx, err, euc, întrebări frecvente, fdr, fds, gthr, idx, kwd, lp2, ltr, om, mbox, msg, nfo, acum, odm, adesea, pwi, rng, rtx, alerga, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, mașină, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, borcan, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, mare, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, hartă, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, trist, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, SUA, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disc, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, oală, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wm, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, capac, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, pentru, fpp, jav, java, lbi, bufniță, pl, plc, pli, pm, res, rnc, rsrc, deci, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, maimuță, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

După infecție,Troian Ransom Xorist compromite securitatea computerului dvs., face computerul instabil și afișează mesaje pe ecran care solicită o răscumpărare pentru a decripta fișierele infectate. Mesajele conțin și informații despre cum să plătească răscumpărarea pentru a obține utilitatea de decriptare de la infractorii cibernetici.

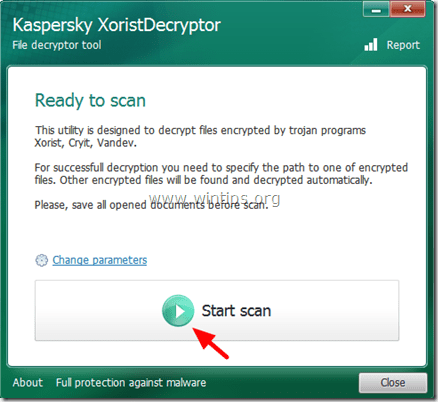

Cum să decriptați fișierele infectate cu Troian Win32.Xorist sau Troian MSIL.Vandev:

Sfat: Copiați toate fișierele infectate într-un director separat și închideți toate programele deschise înainte de a continua să scanați și să decriptați fișierele afectate.

1. Descarca Xorist Decryptorutilitate (de la Kaspersky Labs) pe computerul dvs.

2. Când descărcarea este finalizată, rulați XoristDecryptor.exe.

Notă: Dacă doriți să ștergeți fișierele criptate când decriptarea este finalizată, faceți clic pe „Modificați parametrii” și bifați „Ștergeți fișierele criptate după decriptarecaseta de selectare sub „Opțiuni suplimentare”.

3. Apasă pe "Incepe scanareabutonul ”.

4. Introduceți calea a cel puțin unui fișier criptat și apoi așteptați până când utilitarul decriptează fișierele criptate.

5. Dacă decriptarea a avut succes, reporniți computerul și apoi scanați și curățați sistemul de programele malware care pot exista pe acesta.

Sursa – Informatii suplimentare: http://support.kaspersky.com/viruses/disinfection/2911#block2

Troian-Răscumpărare. Win32.Rakhni – Informații despre viruși și decriptare.

The Troian Ransom Rakhni criptează fișierele schimbând extensiile fișierelor după cum urmează:

După criptare, fișierele dvs. sunt inutilizabile și securitatea sistemului este compromisă. De asemenea Troian-Răscumpărare. Win32.Rakhni creează un fișier pe dvs %DATELE APLICATIEI% dosar numit „ieșire.hhr.oshit” care conține parola criptată pentru fișierele infectate.

Avertizare: The Troian-Răscumpărare. Win32.Rakhni creează „ieșire.hhr.oshit” fișier care conține o parolă criptată pentru fișierele utilizatorului. Dacă acest fișier rămâne pe computer, va face decriptarea cu RakhniDecryptor utilitate mai rapid. Dacă fișierul a fost eliminat, acesta poate fi recuperat cu utilitarele de recuperare a fișierelor. După ce fișierul este recuperat, puneți-l în %DATELE APLICATIEI% și rulați încă o dată scanarea cu utilitarul.

%DATELE APLICATIEI% locația folderului:

-

Windows XP: C:\Documente și setări\

\Application Data -

Windows 7/8: C:\Utilizatori\

\AppData\Roaming

Cum să decriptați fișierele infectate cu Troian Rakhni și să vă recuperați fișierele:

1. Descarca Rakhni Decryptorutilitate (de la Kaspersky Labs) pe computerul dvs.

2. Când descărcarea este finalizată, rulați RakhniDecryptor.exe.

Notă: Dacă doriți să ștergeți fișierele criptate când decriptarea este finalizată, faceți clic pe „Modificați parametrii” și bifați „Ștergeți fișierele criptate după decriptarecaseta de selectare sub „Opțiuni suplimentare”.

3. Apasă pe "Incepe scanarea” pentru a vă scana unitățile pentru fișiere criptate.

4. Introduceți calea a cel puțin unui fișier criptat (de ex. „fişier.doc.blocat”) și apoi așteptați până când utilitarul recuperează parola din „ieșire.hhr.oshit” fișier (amintește-ți de Avertizare) și vă decriptează fișierele.

Sursa – Informatii suplimentare: http://support.kaspersky.com/viruses/disinfection/10556#block2

Troian-Răscumpărare. Win32.Rannoh (Trojan-Ransom. Win32.Cryakl) – Informații despre viruși și decriptare.

The Troian Rannoh sau troianul Cryakl criptează toate fișierele de pe computer în următorul mod:

- În cazul unui Troian-Răscumpărare. Win32.Rannoh infecție, numele fișierelor și extensiile vor fi modificate conform șablonului blocat-

. . - În cazul unui Troian-Răscumpărare. Win32.Cryakl infecție, eticheta {CRYPTENDBLACKDC} este adăugată la sfârșitul numelor fișierelor.

Cum să decriptați fișierele infectate cu Trojan Rannoh sau Trojan Cryakl și să vă recuperați fișierele:

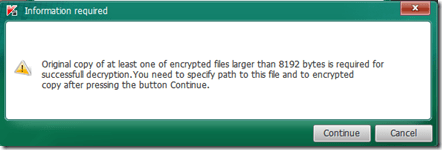

Important: TheRannoh Decryptor utilitarul decriptează fișierele comparând un fișier criptat și unul decriptat. Deci, dacă doriți să utilizați Rannoh Decryptor utilitar pentru decriptarea fișierelor trebuie să dețineți o copie originală a cel puțin unui fișier criptat înainte de infectare (de exemplu, dintr-o copie de rezervă curată).

1. Descarca Rannoh Decryptorutilitar la computerul dvs.

2. Când descărcarea este finalizată, rulați RannohDecryptor.exe

Notă: Dacă doriți să ștergeți fișierele criptate odată ce decriptarea este finalizată, faceți clic pe „Modificați parametrii” și bifați „Ștergeți fișierele criptate după decriptarecaseta de selectare sub „Opțiuni suplimentare”.

3. Apasă pe "Incepe scanareabutonul ”.

4. Citeste "Informație cerută” și apoi faceți clic pe „Continua” și specificați calea către o copie originală a cel puțin unui fișier criptat înainte de infectare (curat – original – fișier) și calea către fișierul criptat (infectat – fișier criptat).

5. După decriptare, puteți găsi un jurnal de raport al procesului de scanare/decriptare la rădăcina unității dvs. C:\. (de exemplu. "C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt”).

Sursa – Informatii suplimentare: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (Variante: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc și .vvv)

The TeslaCrypt virusul ransomware adaugă următoarele extensii la fișierele dvs.: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc și .vvv.

Cum să decriptați fișierele TeslaCrypt:

Dacă sunteți infectat cu virusul TeslaCrypt, atunci utilizați unul dintre aceste instrumente pentru a vă decripta fișierele:

- TeslaDecoder: Mai multe informații și instrucțiuni despre utilizare TeslaDecoder pot fi găsite în acest articol: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/

- Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (Variante: .xxx, .ttt, .micro, .mp3)

The TeslaCrypt 3.0 virusul ransomware adaugă următoarele extensii la fișierele dvs.: .xxx, .ttt, .micro și .mp3

Cum să decriptați fișierele TeslaCrypt V3.0:

Dacă ești infectat cu TeslaCrypt 3.0 apoi încercați să vă recuperați fișierele cu:

- Trend Micro Ransomware File Decryptor instrument.

- RakhniDecryptor (Cum să ghidezi)

- Decodor Tesla (Cum să ghidezi)

- Tesladecrypt – McAfee

TeslaCrypt V4.0 (numele și extensia fișierului sunt neschimbate)

Pentru a decripta fișierele TeslaCrypt V4, încercați unul dintre următoarele utilitare:

- Trend Micro Ransomware File Decryptor instrument.

- RakhniDecryptor (Cum să ghidezi)

- Decodor Tesla (Cum să ghidezi)

EnzoS.

8 octombrie 2016, ora 8:01