Možno ste oboznámení s konceptom IP adries. Každý počítač v sieti má aspoň jeden. Pri komunikácii medzi sieťami tieto adresy IP jedinečne identifikujú zdroj a cieľ sieťovej prevádzky, takže ju možno spoľahlivo doručiť a reagovať na ňu. Pri komunikácii so zariadením v rovnakej sieti počítač priamo nepoužíva IP adresu. Namiesto toho preloží túto IP adresu na MAC adresu. ARP je protokol na správu prekladov IP do MAC a ich komunikáciu v sieti.

ARP je skratka pre Address Resolution Protocol. Je to bezstavový protokol, ktorý má komponenty broadcast a request-response. ARP sa primárne používa v sieťach IPv4, hoci ho používajú aj iné sieťové systémy. Siete IPv6 implementujú funkčnosť ARP a niektoré ďalšie funkcie s NDP. Alebo Neighbor Discovery Protocol.

MAC adresy, ktoré boli identifikované, sú uložené v tabuľke ARP na každom zariadení. Platnosť každej položky v tabuľke ARP pravidelne vyprší. Môže sa však aktualizovať pasívne, keď sa prevádzka ARP vysiela do siete, čím sa minimalizuje celkové množstvo potrebnej prevádzky ARP.

ARP sonda a odpoveď

Ak počítač potrebuje preniesť sieťový paket, pozrie sa na cieľovú IP adresu. Vie, že ho musí poslať do smerovača pre zariadenia v inej sieti. To potom môže smerovať paket do správnej siete. Ak je paket určený pre zariadenie v lokálnej sieti, počítač potrebuje poznať správnu MAC adresu, na ktorú ho odošle.

Ako prvý prístav hovoru počítač skontroluje svoju tabuľku ARP. Toto by malo obsahovať zoznam všetkých známych zariadení v lokálnej sieti. Ak je tam cieľová IP a MAC adresa, na dokončenie a odoslanie paketu použije tabuľku ARP. Ak IP adresa nemá záznam v ARP tabuľke, musí to počítač zistiť cez ARP sondu.

Počítač vysiela do siete sondu ARP s otázkou „kto má

Poznámka: Odpoveď sondy ARP je tiež vysielaním. To umožňuje všetkým ostatným sieťovým zariadeniam aktualizovať svoje tabuľky ARP bez toho, aby museli vytvárať identické sondy ARP. To pomáha minimalizovať prevádzku ARP.

Sonda ARP pri pripojení

Keď sa počítač pripojí k sieti, musí získať IP adresu. Toto je možné zadať manuálne, ale zvyčajne ho dynamicky prideľuje DHCP (Dynamický protokol riadenia hostiteľa) server. Server DHCP je vo všeobecnosti funkciou sieťového smerovača, ale môže ho spúšťať aj samostatné zariadenie. Keď má nové zariadenie IP adresu, buď pomocou manuálnej konfigurácie alebo DHCP. Zariadenie musí rýchlo overiť, že túto IP adresu už nepoužíva žiadne iné zariadenie.

Za týmto účelom zariadenie vysiela paket sondy ARP a žiada, aby naň odpovedalo akékoľvek zariadenie, ktoré používa svoju novo pridelenú IP adresu. Očakávanou odpoveďou je ticho. Žiadne iné zariadenie by nemalo reagovať, najmä v sieti DHCP. Po krátkych oneskoreniach zariadenie niekoľkokrát znova odvysiela rovnakú správu. Toto opakovanie pomáha v prípadoch, keď jeden paket mohol byť zahodený na ceste do alebo zo zariadenia s konfliktnou IP adresou. Keď na niekoľko sond ARP nepríde žiadna odpoveď, zariadenie môže začať používať svoju novú IP adresu. Aby tak mohol urobiť, musí poslať bezodplatnú ARP.

Bezplatná ARP

Keď zariadenie zistí, že adresa IP, ktorú chce použiť, sa nepoužíva, odošle bezplatné ARP. Toto jednoducho zahŕňa vysielanie do siete “

Bezodplatné požiadavky ARP sa tiež pravidelne odosielajú do siete ako pripomienky všetkým ostatným zariadeniam, že počítač je stále pripojený, online a má svoju IP adresu.

Spoofing ARP

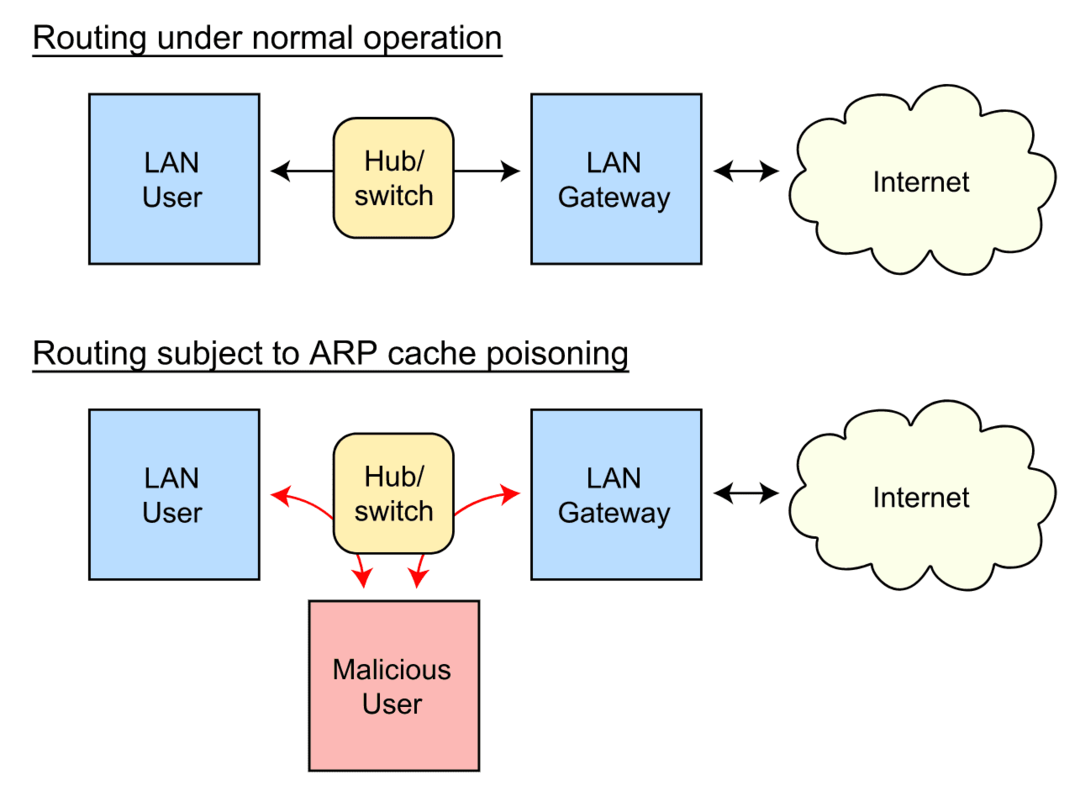

ARP je bezstavový protokol, neexistuje žiadne spojenie a všetky správy sa vysielajú do siete ako celku. Všetky zariadenia počúvajú a ukladajú odpovede ARP do svojich tabuliek ARP. To však vedie k zraniteľnosti systému. Za predpokladu, že sa útočník môže fyzicky pripojiť k sieti, môže spustiť softvér, ktorý škodoradostne vysiela nesprávne bezodplatné pakety ARP odpovedí. Každé zariadenie v sieti uvidí škodlivé ARP pakety, bude im implicitne dôverovať a aktualizovať svoje smerovacie tabuľky. Tieto teraz nesprávne tabuľky ARP sa označujú ako „otrávené“.

To by sa mohlo použiť len na spôsobenie problémov so sieťou nasmerovaním prevádzky nesprávnym smerom. Existuje však aj horší scenár. Ak útočník sfalšuje pakety ARP pre IP adresu smerovača a nasmeruje ich na svoje vlastné zariadenie, dostane a bude môcť vidieť všetku sieťovú prevádzku. Za predpokladu, že zariadenie má ďalšie sieťové pripojenie na presmerovanie prevádzky, môže to trvať Muž uprostred (MitM) pozíciu. To umožňuje útočníkovi vykonávať nepríjemné útoky, ako je napríklad odstraňovanie HTTPS, čo mu potenciálne umožňuje vidieť a upravovať všetku sieťovú prevádzku.

Poznámka: Existuje určitá ochrana proti útokom MitM. Útočník by nebol schopný duplikovať HTTPS certifikát webovej stránky. Každý používateľ so zachytenou prevádzkou by mal dostať chyby certifikátu prehliadača.

Existuje však veľa nevyhnutných a nešifrovaných komunikácií, najmä vo vnútornej sieti. V domácej sieti to až tak neplatí. Napriek tomu sú podnikové siete postavené na systéme Windows obzvlášť zraniteľné voči útokom spoofingu ARP.

Záver

ARP je skratka pre Address Resolution Protocol. Používa sa v sieťach IPv4 na preklad adries IP na adresy MAC, ako je to potrebné v miestnych sieťach. Pozostáva z bezstavových žiadostí a odpovedí. Odpovede alebo ich absencia umožňujú zariadeniu určiť, aká MAC adresa je priradená k IP adrese alebo či je IP adresa nepoužívaná. Zariadenia ukladajú odpovede ARP do vyrovnávacej pamäte, aby aktualizovali svoje tabuľky ARP.

Zariadenia môžu tiež pravidelne vysielať bezplatné oznámenia, že ich MAC adresa je spojená s ich IP adresou. Chýbajúci mechanizmus autentifikácie umožňuje používateľovi so zlými úmyslami vysielať falošné pakety ARP na otravu tabuliek ARP a nasmerovať prevádzku na seba, aby vykonali analýzu prevádzky alebo útoky MitM.