När du testar en webbplats för säkerhetsproblem är en av de viktigaste sakerna att hålla ögonen öppna för användarinteraktioner. En användarinteraktion är varje åtgärd som innebär att webbplatsen bearbetar en form av användaråtgärd. Detta kan vara antingen i JavaScript i användarens webbläsare eller i interaktioner med servern, till exempel med ett PHP-formulär. En annan källa till problem är variabler, dessa behöver inte vara direkt ett resultat av användarinmatning utan styr istället en annan aspekt av sidan.

Intruder är designat för att vara ett verktyg för att automatisera testning av eventuella sårbarhetskällor. Som med andra inbyggda verktyg som Repeater kan du skicka en förfrågan du vill redigera till Intruder via högerklicksmenyn. De skickade förfrågningarna kommer då att synas på fliken Inkräktare.

Obs: Att använda Burp Suite Intruder på en webbplats som du inte har tillstånd till kan vara ett brott enligt olika lagar om datormissbruk och hacking. Se till att du har tillstånd från webbplatsägaren innan du provar detta.

Hur man använder Intruder

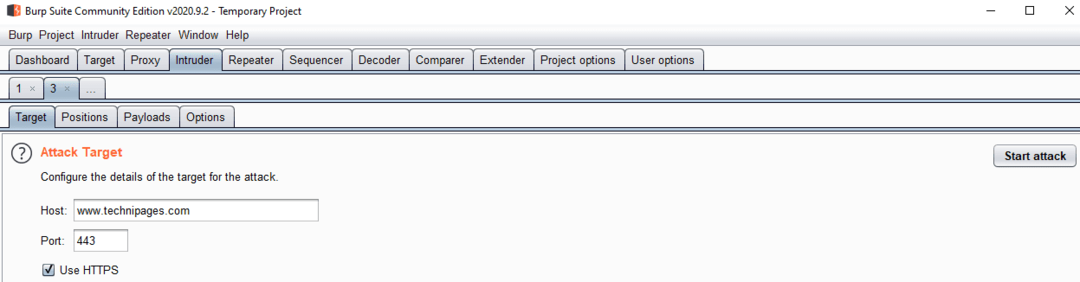

Du behöver vanligtvis inte konfigurera underfliken "Mål" på fliken Inkräktare. Om du skickar en förfrågan fyller den automatiskt i de värden du behöver för att skicka förfrågan till rätt server. Det skulle bara vara användbart om du antingen vill skapa hela begäran manuellt eller om du vill prova att inaktivera HTTPS.

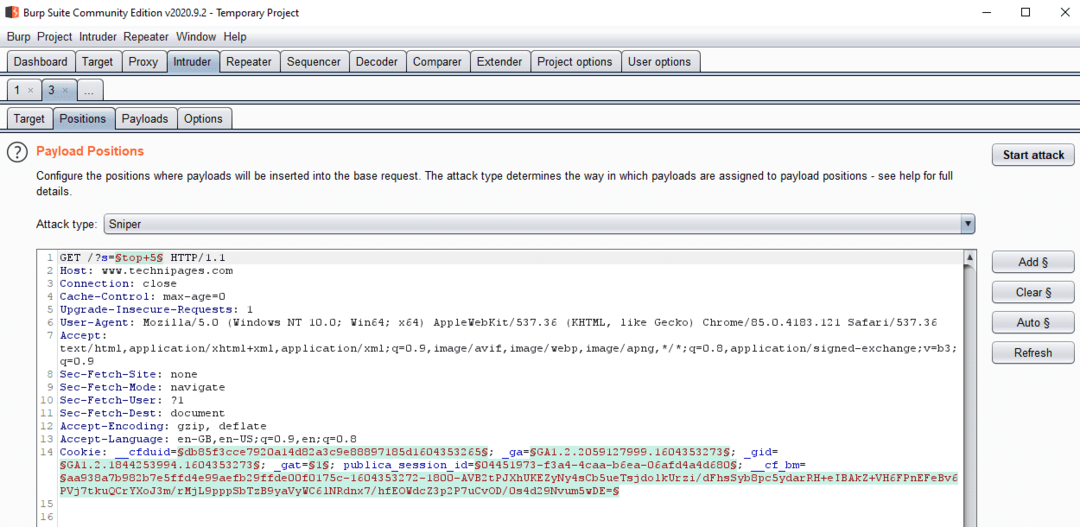

Underfliken "Positioner" används för att välja var i begäran du vill infoga nyttolaster. Burp identifierar och markerar automatiskt så många variabler som möjligt, men du vill troligen begränsa attacken till endast en eller två insättningspunkter åt gången. För att rensa de valda insättningspunkterna, klicka på "Rensa §" på höger sida. För att lägga till insättningspunkter, markera det område du vill ändra och klicka sedan på "Lägg till §".

Dropdown-rutan för attacktyp används för att bestämma hur nyttolaster levereras. "Sniper" använder en enda nyttolastlista och riktar in sig på varje insättningspunkt en efter en. "Battering ram" använder en enda nyttolastlista men infogar nyttolasten i alla insättningspunkter på en gång. Pitchfork använder flera nyttolaster, infogar var och en i sin respektive numrerade insättningspunkt men använder bara alltid samma numrerade post från varje lista. "Klusterbomb" använder en liknande strategi som höggaffel men försöker alla kombinationer

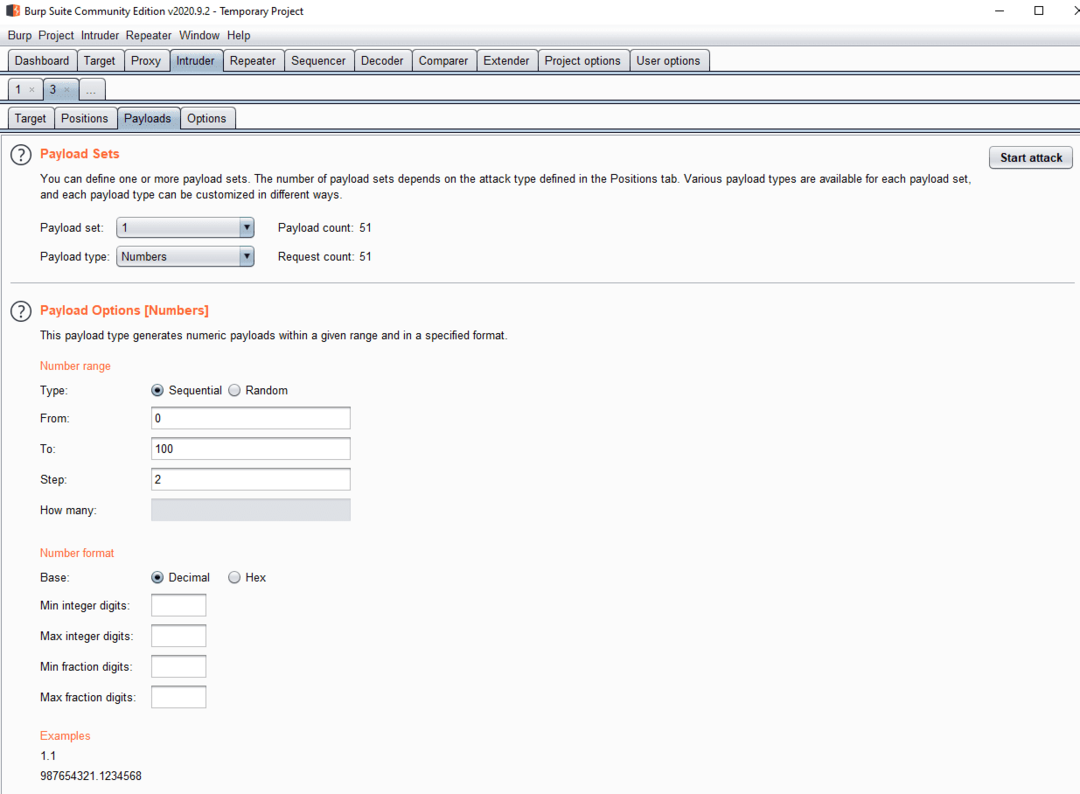

Underfliken "Nyttlaster" används för att konfigurera de nyttolaster som försöks. Nyttolasttypen används för att konfigurera hur du anger nyttolast. Avsnittet nedan varierar beroende på typen av nyttolast men används alltid för att ange värdena för nyttolastlistan. Bearbetning av nyttolast låter dig ändra nyttolasten när de skickas. Som standard kodar Intruder URL ett antal specialtecken, du kan inaktivera detta genom att avmarkera kryssrutan längst ner på sidan.

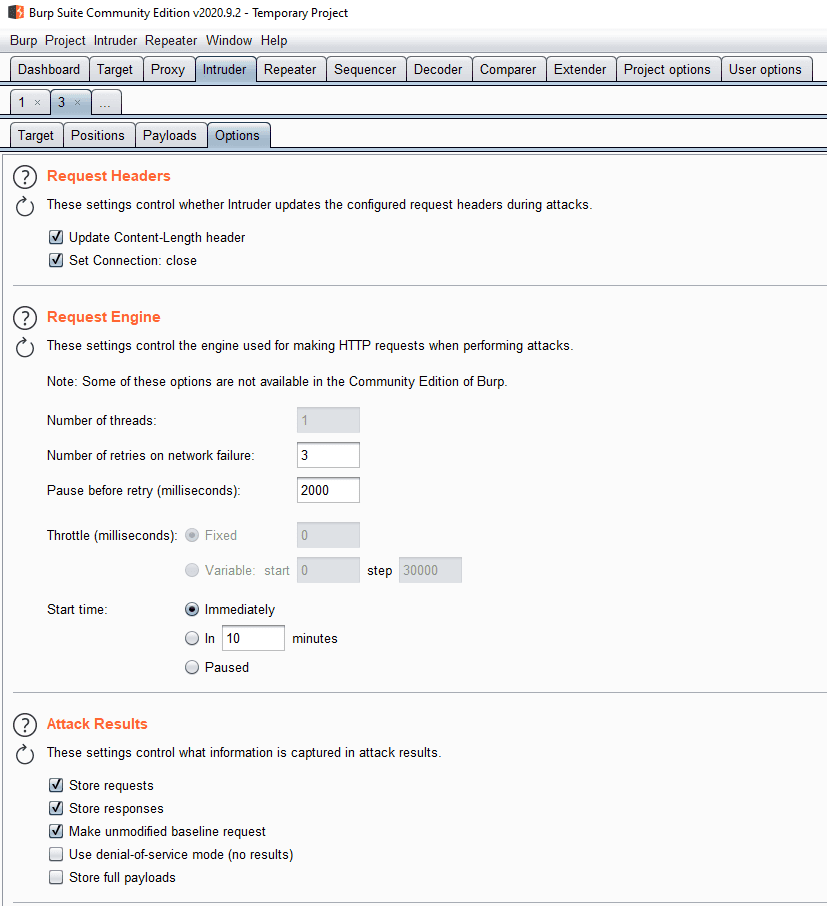

Underfliken "Alternativ" låter dig konfigurera ett antal bakgrundsinställningar för skannern. Du kan lägga till grep-baserade resultatmatchningssystem utformade för att hjälpa dig att identifiera nyckelinformation från meningsfulla resultat. Som standard följer Intruder inte omdirigeringar, detta kan aktiveras längst ned på underfliken.

För att starta attacken, klicka på "Starta attack" i det övre högra hörnet på någon av underflikarna "Inkräktare", attacken kommer att starta i ett nytt fönster. För den kostnadsfria "Community"-utgåvan av Burp är Intruder kraftigt hastighetsbegränsad, medan Professional-versionen körs i full fart.